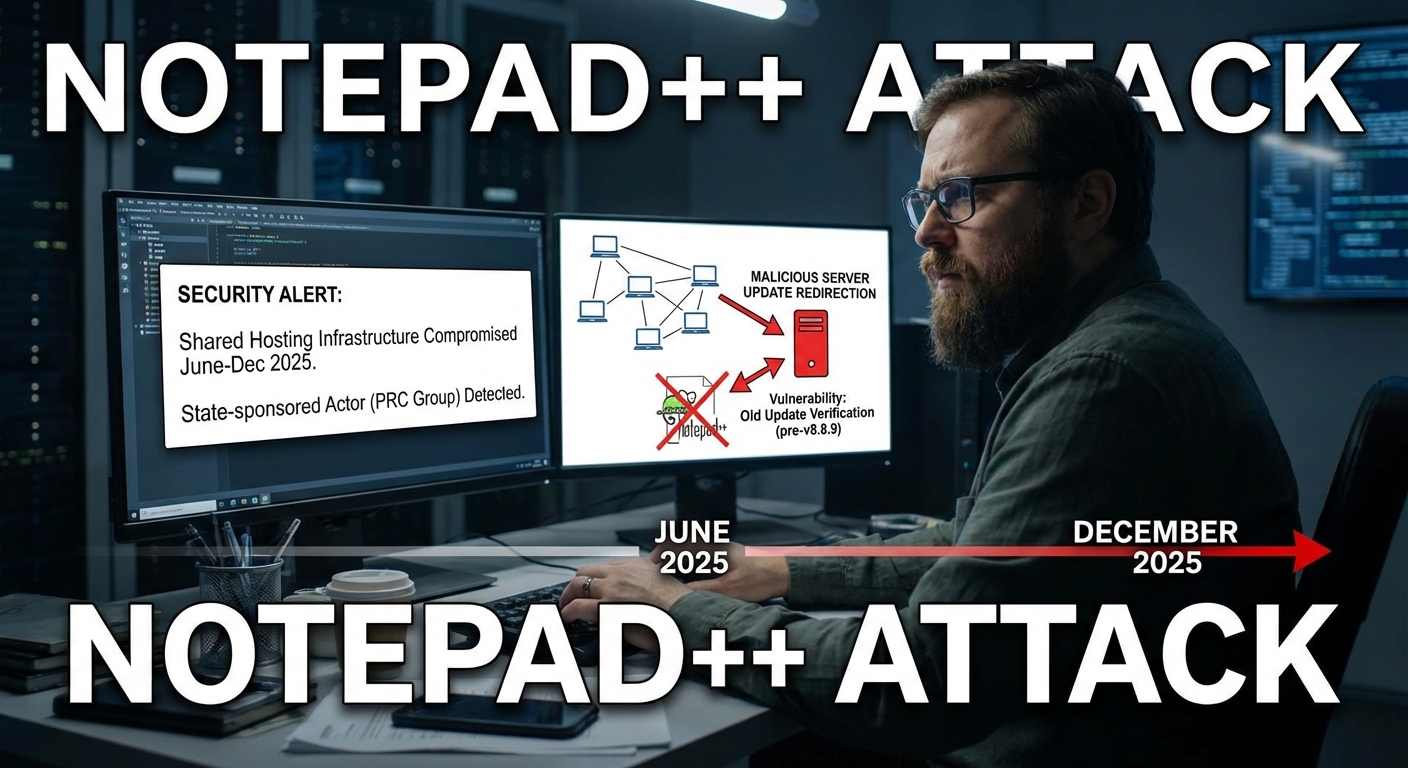

ผู้พัฒนา Notepad++ ยืนยันว่าผู้โจมตีที่คาดว่าเป็นกลุ่มรัฐบาลจีนได้เข้าควบคุมโครงสร้างพื้นฐานโฮสติ้งที่ใช้ร่วมกันของโปรเจกต์ระหว่างเดือนมิถุนายนถึงธันวาคม 2025 การโจมตีนี้ทำให้ผู้โจมตีสามารถดักจับและเปลี่ยนเส้นทางการอัปเดตไปยังเซิร์ฟเวอร์ที่เป็นอันตราย โดยใช้ประโยชน์จากช่องโหว่ในการตรวจสอบแพ็กเกจอัปเดตของ Notepad++ เวอร์ชันเก่าก่อนหน้าเวอร์ชัน 8.8.9.

Severity: วิกฤต

System Impact:

- ผู้ใช้งาน Notepad++ (โดยเฉพาะเวอร์ชันเก่ากว่า 8.8.9)

- โครงสร้างพื้นฐาน shared hosting เดิมของ Notepad++

- สคริปต์ `getDownloadUrl.php` บนโดเมน `notepad-plus-plus.org`

Technical Attack Steps:

- ผู้โจมตีเข้าถึงเซิร์ฟเวอร์ shared hosting ที่เป็นเป้าหมาย

- ดักจับคำขอที่ส่งไปยังโดเมน `notepad-plus-plus.org`

- กำหนดเป้าหมายสคริปต์ `getDownloadUrl.php` ซึ่งใช้โดยตัวอัปเดตของแอปพลิเคชัน

- เลือกเปลี่ยนเส้นทางผู้ใช้งานบางรายไปยังเซิร์ฟเวอร์ที่ควบคุมโดยผู้โจมตี

- ส่งมอบไฟล์ติดตั้งที่เป็นอันตรายแทนการอัปเดตที่ถูกต้อง

- ใช้ประโยชน์จากการที่ตัวอัปเดตเวอร์ชันเก่า (WinGUp) ไม่ได้บังคับใช้การตรวจสอบใบรับรองและลายเซ็นดิจิทัลอย่างเข้มงวด

- รักษาการเข้าถึงผ่านข้อมูลรับรองบริการภายในที่ถูกขโมย แม้จะสูญเสียการควบคุมเซิร์ฟเวอร์โดยตรงไปแล้ว

Recommendations:

Short Term:

- อัปเดต Notepad++ เป็นเวอร์ชัน 8.8.9 หรือสูงกว่าทันที

- สำหรับผู้ใช้เวอร์ชันเก่า ควรตรวจสอบการดาวน์โหลดด้วยตนเอง หรืออัปเดตผ่านช่องทางที่ปลอดภัย

Long Term:

- โครงการ Notepad++ ได้ย้ายไปยังผู้ให้บริการโฮสติ้งใหม่ที่มีโปรโตคอลความปลอดภัยที่ได้รับการปรับปรุง

- กำลังดำเนินการนำมาตรฐาน XMLDSig (XML Digital Signature) มาใช้สำหรับ manifest การอัปเดต เพื่อให้แน่ใจว่าข้อมูล XML จากเซิร์ฟเวอร์อัปเดตได้รับการลงนามด้วยการเข้ารหัส ซึ่งจะป้องกันการปลอมแปลง URL ดาวน์โหลด (คาดว่าจะบังคับใช้ในเวอร์ชัน 8.9.2)

- การตรวจสอบลายเซ็นดิจิทัลและใบรับรองที่ตรงกันอย่างเข้มงวดสำหรับตัวติดตั้งที่ดาวน์โหลดทั้งหมด

Source: https://cybersecuritynews.com/notepad-hijacked/

Share this content: