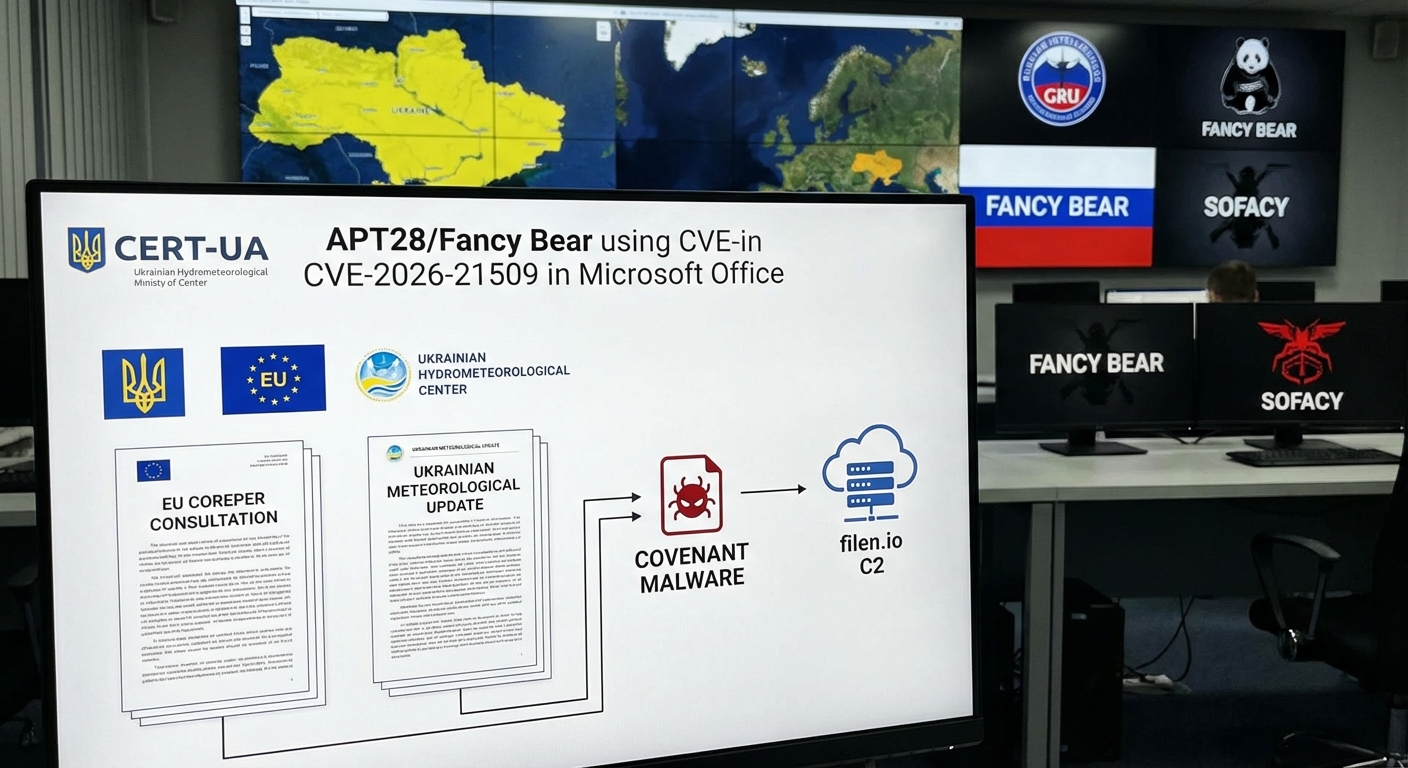

ทีมรับมือเหตุฉุกเฉินทางคอมพิวเตอร์ของยูเครน (CERT-UA) รายงานว่ากลุ่มแฮกเกอร์ APT28 (หรือที่รู้จักกันในชื่อ Fancy Bear และ Sofacy) ซึ่งเป็นกลุ่มที่ได้รับการสนับสนุนจากรัฐบาลรัสเซียและเชื่อมโยงกับหน่วยข่าวกรองหลักของรัสเซีย (GRU) กำลังใช้ประโยชน์จากช่องโหว่ CVE-2026-21509 ที่ได้รับการแพตช์เมื่อเร็วๆ นี้ใน Microsoft Office อย่างต่อเนื่อง การโจมตีรวมถึงการกระจายไฟล์ DOC ที่เป็นอันตราย โดยแอบอ้างเป็นข้อมูลเกี่ยวกับการปรึกษาหารือของ EU COREPER หรือการสื่อสารจากศูนย์อุตุนิยมวิทยาและอุทกวิทยาของยูเครน เพื่อกำหนดเป้าหมายองค์กรภาครัฐในยูเครนและองค์กรอื่นๆ ในสหภาพยุโรป การโจมตีนี้ส่งผลให้มีการติดตั้งเฟรมเวิร์กมัลแวร์ COVENANT ซึ่งใช้บริการคลาวด์ Filen (filen.io) สำหรับการควบคุมและสั่งการ (C2)

Severity: วิกฤต

System Impact:

- Microsoft Office (หลายเวอร์ชัน: 2016, 2019, LTSC 2021, LTSC 2024, Microsoft 365 Apps)

- ระบบปฏิบัติการ Windows (เนื่องจากการใช้ช่องโหว่ใน Office และการจัดการกระบวนการ explorer.exe)

- บริการจัดเก็บข้อมูลบนคลาวด์ Filen (filen.io) (ถูกใช้เป็นช่องทาง C2)

Technical Attack Steps:

- แฮกเกอร์กระจายไฟล์ DOC ที่เป็นอันตราย (malicious DOC files) โดยใช้ธีมเกี่ยวกับการปรึกษาหารือของ EU COREPER หรือการแอบอ้างเป็นศูนย์อุตุนิยมวิทยาและอุทกวิทยาของยูเครน

- เมื่อผู้ใช้เปิดเอกสารที่เป็นอันตราย จะเกิดการใช้ช่องโหว่ CVE-2026-21509

- การโจมตีจะกระตุ้นการดาวน์โหลดผ่าน WebDAV-based download chain

- มีการติดตั้งมัลแวร์ผ่านการใช้เทคนิค COM hijacking

- มีการโหลด DLL ที่เป็นอันตราย (EhStoreShell.dll)

- มีการรัน shellcode ที่ซ่อนอยู่ในไฟล์รูปภาพ (SplashScreen.png)

- มีการสร้าง scheduled task ชื่อ “OneDriveHealth”

- การรัน scheduled task นี้นำไปสู่การหยุดและรีสตาร์ทกระบวนการ explorer.exe ซึ่งช่วยให้ DLL “EhStoreShell.dll” ถูกโหลดผ่าน COM hijacking

- DLL ดังกล่าวจะดำเนินการ shellcode ซึ่งทำให้ซอฟต์แวร์ COVENANT (framework) เริ่มทำงานบนคอมพิวเตอร์

- COVENANT ใช้บริการ Filen (filen.io) สำหรับการดำเนินงาน Command-and-Control (C2)

Recommendations:

Short Term:

- ติดตั้งการอัปเดตความปลอดภัยล่าสุดสำหรับ Microsoft Office รุ่น 2016, 2019, LTSC 2021, LTSC 2024 และ Microsoft 365 Apps ทันที

- สำหรับ Office 2021 และรุ่นที่ใหม่กว่า ให้ผู้ใช้รีสตาร์ทแอปพลิเคชันเพื่อให้การอัปเดตมีผลสมบูรณ์

- หากไม่สามารถแพตช์ได้ทันที ให้ปฏิบัติตามคำแนะนำการบรรเทาผลกระทบโดยใช้ Registry ที่ระบุไว้ในข่าวต้นฉบับของช่องโหว่นี้

Long Term:

- เฝ้าระวังการเชื่อมต่อที่เกี่ยวข้องกับแพลตฟอร์ม Filen (filen.io) หรือบล็อกการเชื่อมต่อดังกล่าวโดยสมบูรณ์ เพื่อป้องกันการทำงานของ C2 ของ COVENANT

- ใช้คุณสมบัติ Protected View ของ Microsoft Defender ซึ่งจะบล็อกไฟล์ Office ที่เป็นอันตรายซึ่งมาจากอินเทอร์เน็ต เว้นแต่จะได้รับความไว้วางใจอย่างชัดเจน

Share this content: