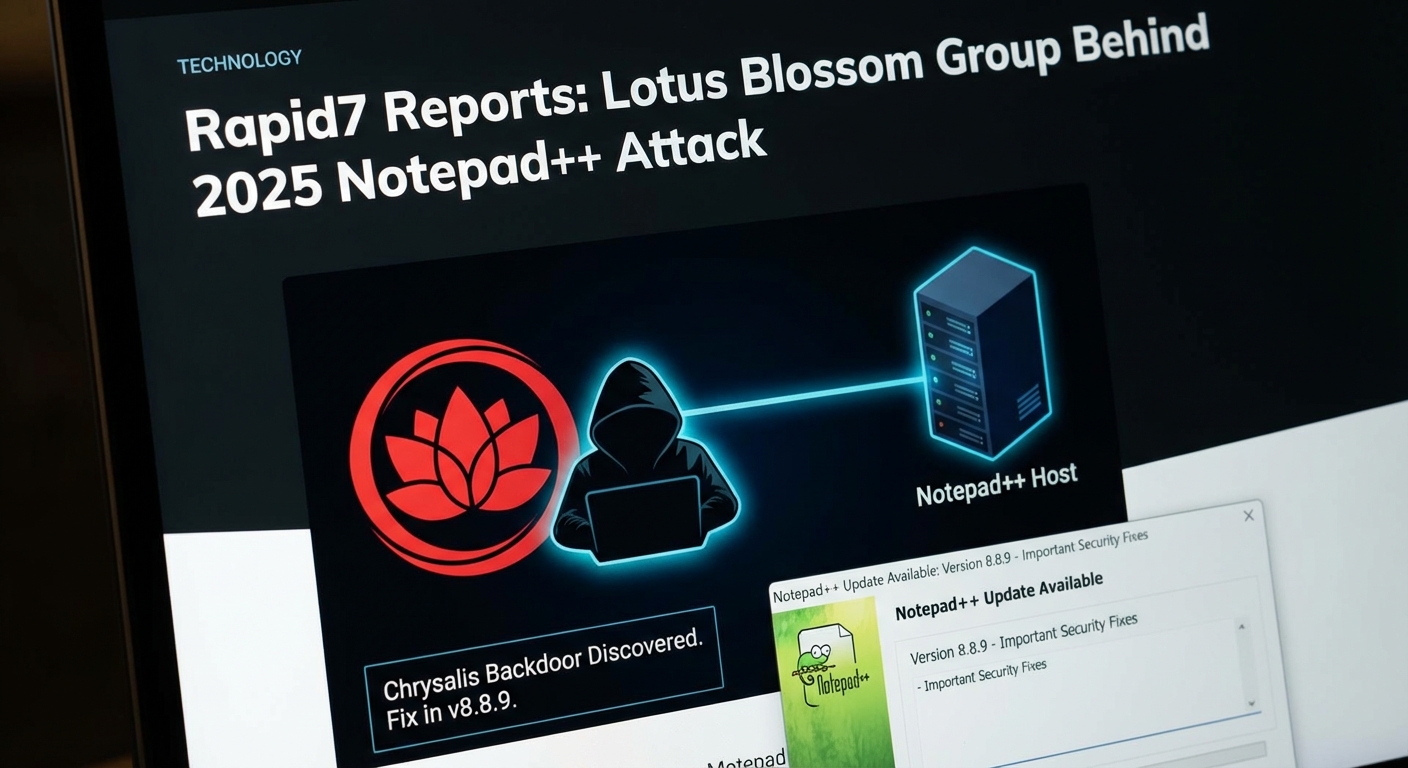

Rapid7 เปิดเผยว่ากลุ่ม Lotus Blossom ที่เชื่อมโยงกับจีนเป็นผู้รับผิดชอบต่อการโจมตีโครงสร้างพื้นฐานโฮสติ้งของ Notepad++ ในปี 2025 การโจมตีนี้ทำให้สามารถส่งแบ็คดอร์ Chrysalis ผ่านช่องทางการอัปเดตที่ถูกขโมยไปยังผู้ใช้ที่ใช้ Notepad++ เวอร์ชันเก่ากว่า 8.8.9 ช่องโหว่ได้รับการแก้ไขแล้วในเวอร์ชัน 8.8.9

Severity: วิกฤต

System Impact:

- โครงสร้างพื้นฐานโฮสติ้งของ Notepad++

- ผู้ใช้งาน Notepad++ โดยเฉพาะเวอร์ชันเก่ากว่า 8.8.9

- ระบบปฏิบัติการ Windows ที่ติดแบ็คดอร์ Chrysalis

- ความสมบูรณ์ของซัพพลายเชนซอฟต์แวร์แบบ Open Source

Technical Attack Steps:

- กลุ่มแฮกเกอร์ Lotus Blossom ได้ทำการเจาะระบบโครงสร้างพื้นฐานของผู้ให้บริการโฮสติ้งของ Notepad++

- ตั้งแต่เดือนมิถุนายน 2025 ผู้โจมตีได้ทำการไฮแจ็กการรับส่งข้อมูลการอัปเดตของ Notepad++

- คำขออัปเดตจากผู้ใช้บางรายถูกเปลี่ยนเส้นทางไปยังเซิร์ฟเวอร์ที่มุ่งร้ายเพื่อส่งมอบไฟล์อัปเดตที่ถูกดัดแปลง

- การโจมตีใช้ประโยชน์จากการควบคุมการตรวจสอบการอัปเดตที่ไม่เพียงพอใน Notepad++ เวอร์ชันเก่า (ก่อน v8.8.9)

- มีการส่งไฟล์ ‘update.exe’ ซึ่งเป็น NSIS installer ที่ประกอบด้วย ‘BluetoothService.exe’ (Bitdefender Submission Wizard ที่ถูกเปลี่ยนชื่อ), ‘BluetoothService’ (Chrysalis shellcode ที่เข้ารหัส) และ ‘log.dll’ (DLL ที่มุ่งร้าย)

- ‘log.dll’ ถูกใช้ในการทำ DLL side-loading เพื่อถอดรหัสและรัน Chrysalis shellcode

- แบ็คดอร์ Chrysalis จะเก็บรวบรวมข้อมูลระบบและติดต่อเซิร์ฟเวอร์ C2 (‘api.skycloudcenter[.]com’) เพื่อรับคำสั่งเพิ่มเติม รวมถึงการเรียกใช้ interactive shell, การจัดการไฟล์, การอัปโหลด/ดาวน์โหลดไฟล์ และการถอนการติดตั้งตัวเอง

- มีการใช้ตัวโหลดแบบกำหนดเองที่ใช้ Microsoft Warbird เพื่อดึง Cobalt Strike beacon

- การเข้าถึงของผู้โจมตีไปยังผู้ให้บริการโฮสติ้งถูกยุติในวันที่ 2 ธันวาคม 2025

Recommendations:

Short Term:

- ผู้ใช้ Notepad++ ควรอัปเดตซอฟต์แวร์ทันทีเป็นเวอร์ชัน 8.8.9 หรือใหม่กว่า

- สแกนระบบเพื่อหา Indicators of Compromise (IoCs) ที่เกี่ยวข้องกับแบ็คดอร์ Chrysalis และเครื่องมือที่ใช้ในการโจมตี

- หากเป็นผู้ดูแลระบบ ควรถอนการติดตั้งเวอร์ชันที่อาจถูกกระทบ และติดตั้งเวอร์ชันล่าสุดที่ปลอดภัย

Long Term:

- พัฒนากลไกการตรวจสอบการอัปเดตซอฟต์แวร์ให้แข็งแกร่งขึ้น เช่น การใช้ลายเซ็นดิจิทัลที่รัดกุมสำหรับการอัปเดตทั้งหมด

- เพิ่มความปลอดภัยของซัพพลายเชนสำหรับซอฟต์แวร์และบริการที่โฮสต์ทั้งหมด

- เฝ้าระวังโครงสร้างพื้นฐานเพื่อตรวจจับการเข้าถึงที่ไม่ได้รับอนุญาตและพฤติกรรมที่ผิดปกติ

- ทบทวนและตรวจสอบแนวปฏิบัติด้านความปลอดภัยของผู้ให้บริการโฮสติ้งอย่างสม่ำเสมอ

- ใช้งานโซลูชัน Endpoint Detection and Response (EDR) ขั้นสูงเพื่อตรวจจับภัยคุกคามที่ซับซ้อน

- ให้การฝึกอบรมด้านความตระหนักรู้ด้านความปลอดภัยแก่ผู้ใช้และบุคลากรเกี่ยวกับความเสี่ยงจากซัพพลายเชน

Source: https://thehackernews.com/2026/02/notepad-hosting-breach-attributed-to.html

Share this content: