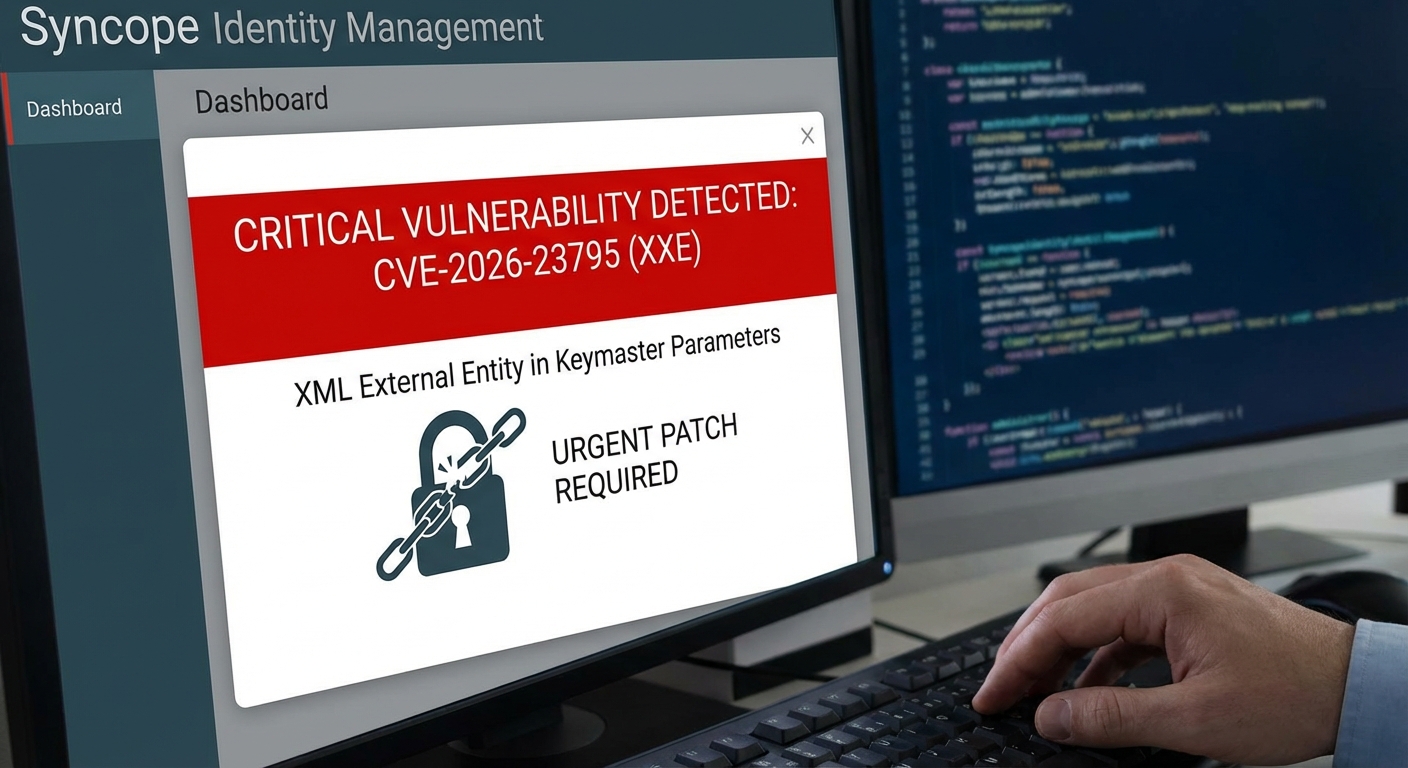

มีการเปิดเผยช่องโหว่ XML External Entity (XXE) ที่ร้ายแรงในคอนโซลการจัดการข้อมูลประจำตัว Syncope ช่องโหว่นี้ (CVE-2026-23795) อาจอนุญาตให้ผู้ดูแลระบบเปิดเผยข้อมูลผู้ใช้ที่ละเอียดอ่อนและประนีประนอมความปลอดภัยของเซสชันโดยไม่ได้ตั้งใจ โดยกระทบหลายเวอร์ชันของแพลตฟอร์ม Apache Syncope และต้องได้รับการแก้ไขอย่างเร่งด่วน การโจมตีเกิดขึ้นเมื่อผู้ดูแลระบบสร้างหรือแก้ไขพารามิเตอร์ Keymaster โดยใช้ XML ที่มีข้อจำกัดไม่เหมาะสม ซึ่งจะนำไปสู่การเปิดเผยข้อมูลโดยไม่ตั้งใจ

Severity: ปานกลาง

System Impact:

- คอนโซลการจัดการข้อมูลประจำตัว Syncope

- แพลตฟอร์ม Apache Syncope เวอร์ชัน 3.0 ถึง 3.0.15

- แพลตฟอร์ม Apache Syncope เวอร์ชัน 4.0 ถึง 4.0.3

- โครงสร้างพื้นฐานการยืนยันตัวตน (Authentication Infrastructure)

Technical Attack Steps:

- ผู้โจมตีต้องมีบัญชีผู้ดูแลระบบพร้อมสิทธิ์ในการแก้ไขพารามิเตอร์ Keymaster ผ่านอินเทอร์เฟซ Syncope Console

- ผู้โจมตีจะสร้างเพย์โหลด XML ที่มีรูปแบบพิเศษซึ่งมีการประกาศเอนทิตีภายนอก (external entity declarations) ที่ชี้ไปยังไฟล์ระบบที่ละเอียดอ่อนหรือทรัพยากรเครือข่ายภายใน

- เมื่อแอปพลิเคชันประมวลผล XML ที่เป็นอันตรายนี้ จะทำการแก้เอนทิตีภายนอกและเปิดเผยเนื้อหาของเอนทิตีเหล่านั้นต่อผู้โจมตี

- เทคนิคนี้ช่วยให้ผู้โจมตีสามารถอ่านไฟล์ตามอำเภอใจจากเซิร์ฟเวอร์, เข้าถึงทรัพยากรเครือข่ายภายใน และอาจดึงโทเค็นเซสชันผู้ใช้หรือข้อมูลประจำตัวการยืนยันตัวตน

Recommendations:

Short Term:

- อัปเกรด Apache Syncope ทันทีเป็นเวอร์ชัน 3.0.16 สำหรับสาขา 3.x และ 4.0.4 สำหรับสาขา 4.x

- จำกัดการเข้าถึงคอนโซลการดูแลระบบให้เฉพาะบุคลากรที่เชื่อถือได้

Long Term:

- ใช้การตรวจสอบเครือข่ายเพิ่มเติมเพื่อตรวจจับกิจกรรมการแยกวิเคราะห์ XML ที่น่าสงสัย

- องค์กรที่จัดการโครงสร้างพื้นฐานข้อมูลประจำตัวควรรีวิวสถานะการปรับใช้และจัดลำดับความสำคัญของแพทช์นี้ในกำหนดการอัปเดตความปลอดภัย

Source: https://cybersecuritynews.com/apache-syncope-vulnerability-2/

Share this content: