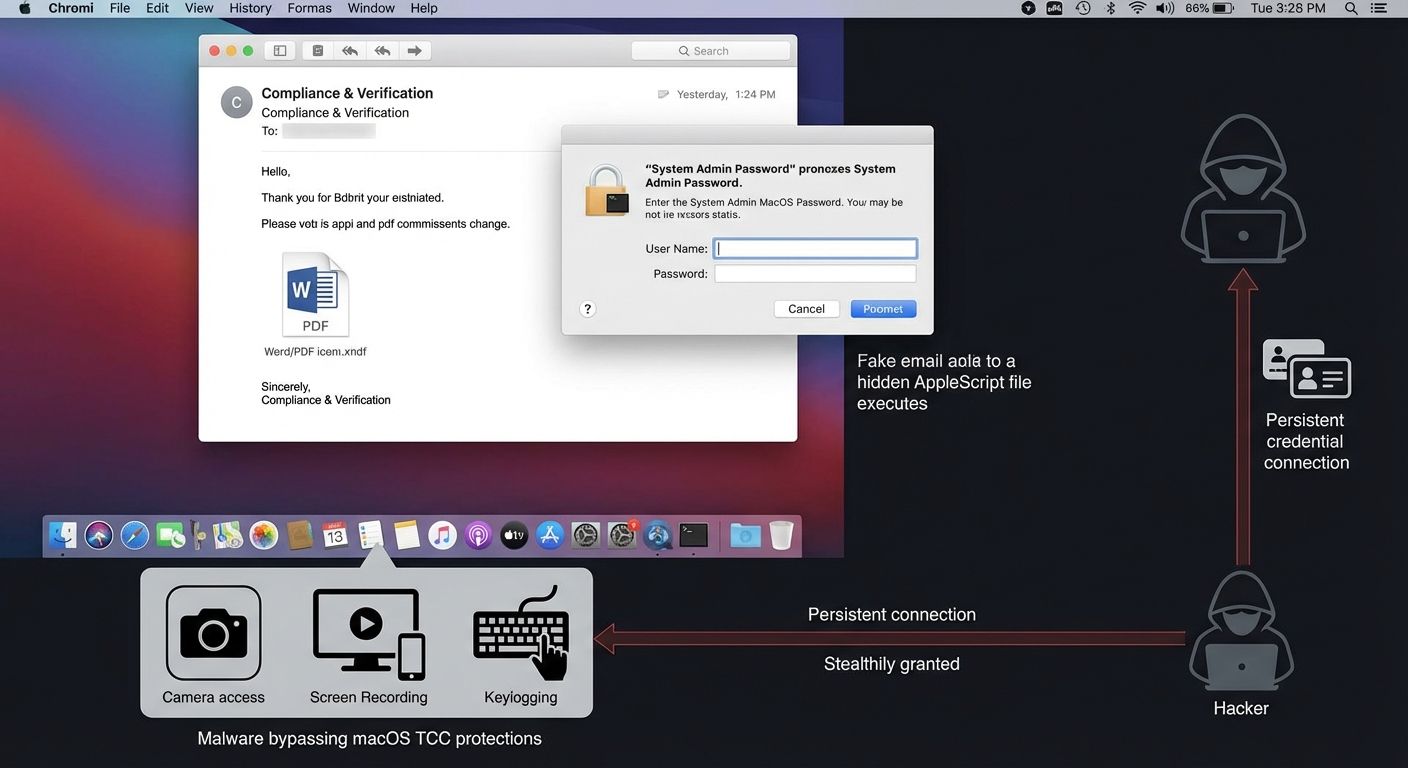

ตรวจพบแคมเปญฟิชชิ่งขั้นสูงที่พุ่งเป้าไปที่ผู้ใช้ macOS โดยใช้ Social Engineering ผ่านอีเมลปลอมเกี่ยวกับการตรวจสอบและการปฏิบัติตามกฎระเบียบ ซึ่งมีไฟล์แนบที่เป็น AppleScript ที่แฝงมาในรูปแบบไฟล์ Word/PDF เมื่อเปิดไฟล์ มัลแวร์จะดำเนินการแบบหลายขั้นตอนเพื่อขโมยข้อมูลประจำตัว (รหัสผ่านของผู้ดูแลระบบ) โดยแสดงหน้าต่างหลอกลวงคล้ายระบบ macOS และพยายามหลีกเลี่ยงการป้องกัน TCC เพื่อให้สามารถเข้าถึงกล้อง บันทึกหน้าจอ และตรวจสอบการพิมพ์คีย์บอร์ดได้ ก่อให้เกิดการเข้าถึงจากระยะไกลอย่างต่อเนื่อง

Severity: สูง

System Impact:

- ผู้ใช้ macOS

- ข้อมูลประจำตัวของผู้ใช้ (รหัสผ่านผู้ดูแลระบบ)

- ฐานข้อมูลความเป็นส่วนตัวของ macOS (TCC protections)

- เครื่องปลายทางของผู้ใช้ (เพื่อการเข้าถึงจากระยะไกลและการรันคำสั่ง)

- ระบบที่ใช้ Node.js runtime

Technical Attack Steps:

- 1. การติดต่อเริ่มต้นและการหลอกลวง (Social Engineering): ผู้โจมตีส่งอีเมลปลอมเกี่ยวกับการปฏิบัติตามกฎระเบียบเพื่อขอข้อมูลบริษัทเบื้องต้น เพื่อสร้างความน่าเชื่อถือ

- 2. การโจมตีแบบฟิชชิ่งแบบเจาะจง: หลังจากได้รับการตอบกลับ ผู้โจมตีจะส่งอีเมลติดตามผล โดยแอบอ้างเป็นผู้ตรวจสอบบัญชีทางการเงินหรือผู้ดูแลระบบการให้โทเค็น พร้อมระบุหัวข้อเร่งด่วน เช่น “FY2025 External Audit” หรือ “Token Vesting Confirmation”

- 3. การส่งไฟล์แนบที่เป็นอันตราย: อีเมลเหล่านี้มีไฟล์แนบที่ปลอมเป็นไฟล์ Word หรือ PDF (เช่น Confirmation_Token_Vesting.docx.scpt) แต่จริง ๆ แล้วเป็นไฟล์ AppleScript ที่มีส่วนขยายซ้อนกัน

- 4. การรันมัลแวร์และการหลอกลวง (Stage 1): เมื่อเปิดไฟล์ AppleScript จะทำงานและแสดงหน้าต่างการตั้งค่าระบบปลอมพร้อมแถบความคืบหน้าการอัปเดตซอฟต์แวร์ เพื่อเบี่ยงเบนความสนใจของผู้ใช้

- 5. การเก็บรวบรวมข้อมูลระบบ: สคริปต์จะรวบรวมข้อมูลระบบ เช่น สถาปัตยกรรม CPU และเวอร์ชัน macOS

- 6. การดาวน์โหลดเพย์โหลดขั้นที่สอง: ดาวน์โหลดเพย์โหลดที่เป็นอันตรายเพิ่มเติมจากโดเมนที่น่าสงสัย (เช่น sevrrhst[.]com)

- 7. การขโมยข้อมูลประจำตัวผ่านข้อความแจ้งเตือนปลอม: มัลแวร์จะแสดงข้อความแจ้งเตือนขออนุญาตระบบ macOS ปลอมที่น่าเชื่อถือ (มีการรวมองค์ประกอบอวตารของ Google เข้าไปด้วย) เพื่อหลอกให้ผู้ใช้กรอกรหัสผ่านผู้ดูแลระบบ

- 8. การส่งข้อมูลออกนอกระบบ: เมื่อป้อนรหัสผ่าน สคริปต์จะตรวจสอบความถูกต้องและส่งข้อมูลประจำตัวที่เข้ารหัส Base64 ไปยังเซิร์ฟเวอร์ระยะไกลทันที

- 9. การหลีกเลี่ยงการป้องกัน TCC เพื่อคงอยู่: มัลแวร์พยายามหลีกเลี่ยงการป้องกัน TCC (Transparency, Consent, and Control) ของ macOS โดยการฉีดคำสั่ง SQL เข้าไปในฐานข้อมูลความเป็นส่วนตัวโดยตรง

- 10. การเพิ่มสิทธิ์/การเข้าถึงแบบคงอยู่: การดำเนินการนี้ช่วยให้ผู้โจมตีได้รับสิทธิ์เข้าถึงกล้อง บันทึกหน้าจอ และตรวจสอบการพิมพ์คีย์บอร์ดโดยไม่ได้รับอนุญาต และสร้างสภาพแวดล้อมรันไทม์ Node.js เพื่อการเข้าถึงจากระยะไกลและรันคำสั่งได้ตามอำเภอใจในระยะยาว

Recommendations:

Short Term:

- ระมัดระวังอีเมลที่ขอข้อมูลบริษัทหรืองานด้านการปฏิบัติตามกฎระเบียบ โดยเฉพาะอีเมลที่มีไฟล์แนบที่น่าสงสัย

- ตรวจสอบส่วนขยายไฟล์อย่างละเอียด โดยเฉพาะไฟล์ที่มีส่วนขยายซ้อนกัน (เช่น .docx.scpt) เพื่อเปิดเผยธรรมชาติที่แท้จริงของไฟล์

- ไม่ควรกรอกรหัสผ่านผู้ดูแลระบบในหน้าต่างป๊อปอัปที่ไม่แน่ใจว่ามาจากระบบปฏิบัติการจริง ควรตรวจสอบความถูกต้องของแหล่งที่มาเสมอ

- แจ้งเตือนพนักงานและผู้ใช้งานให้ทราบถึงแคมเปญฟิชชิ่งรูปแบบนี้ และความเสี่ยงจากการเปิดไฟล์แนบที่ไม่รู้จัก

Long Term:

- ใช้โซลูชันความปลอดภัย Endpoint Detection and Response (EDR) ที่สามารถตรวจจับพฤติกรรมที่ผิดปกติของสคริปต์และกิจกรรม fileless ได้อย่างมีประสิทธิภาพ

- บังคับใช้การตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) สำหรับการเข้าถึงบัญชีทั้งหมด เพื่อเพิ่มชั้นความปลอดภัยอีกชั้น

- อัปเดตระบบปฏิบัติการ macOS และซอฟต์แวร์ความปลอดภัยให้เป็นเวอร์ชันล่าสุดเสมอ เพื่อแก้ไขช่องโหว่ที่ทราบ

- ฝึกอบรมพนักงานอย่างสม่ำเสมอเกี่ยวกับภัยคุกคามฟิชชิ่ง, เทคนิค Social Engineering ที่ซับซับซ้อน และวิธีการตรวจสอบอีเมลที่น่าสงสัย

- ตรวจสอบและจัดการการตั้งค่าความเป็นส่วนตัวและความปลอดภัยของ macOS (เช่น TCC) อย่างสม่ำเสมอ เพื่อควบคุมการเข้าถึงทรัพยากรของแอปพลิเคชัน

- พิจารณาการใช้เครื่องมือวิเคราะห์และเฝ้าระวังเครือข่าย (Network Monitoring) เพื่อตรวจจับการเชื่อมต่อไปยังโดเมน Command & Control (C2) ที่น่าสงสัย

Source: https://cybersecuritynews.com/beware-of-new-compliance-emails/

Share this content: