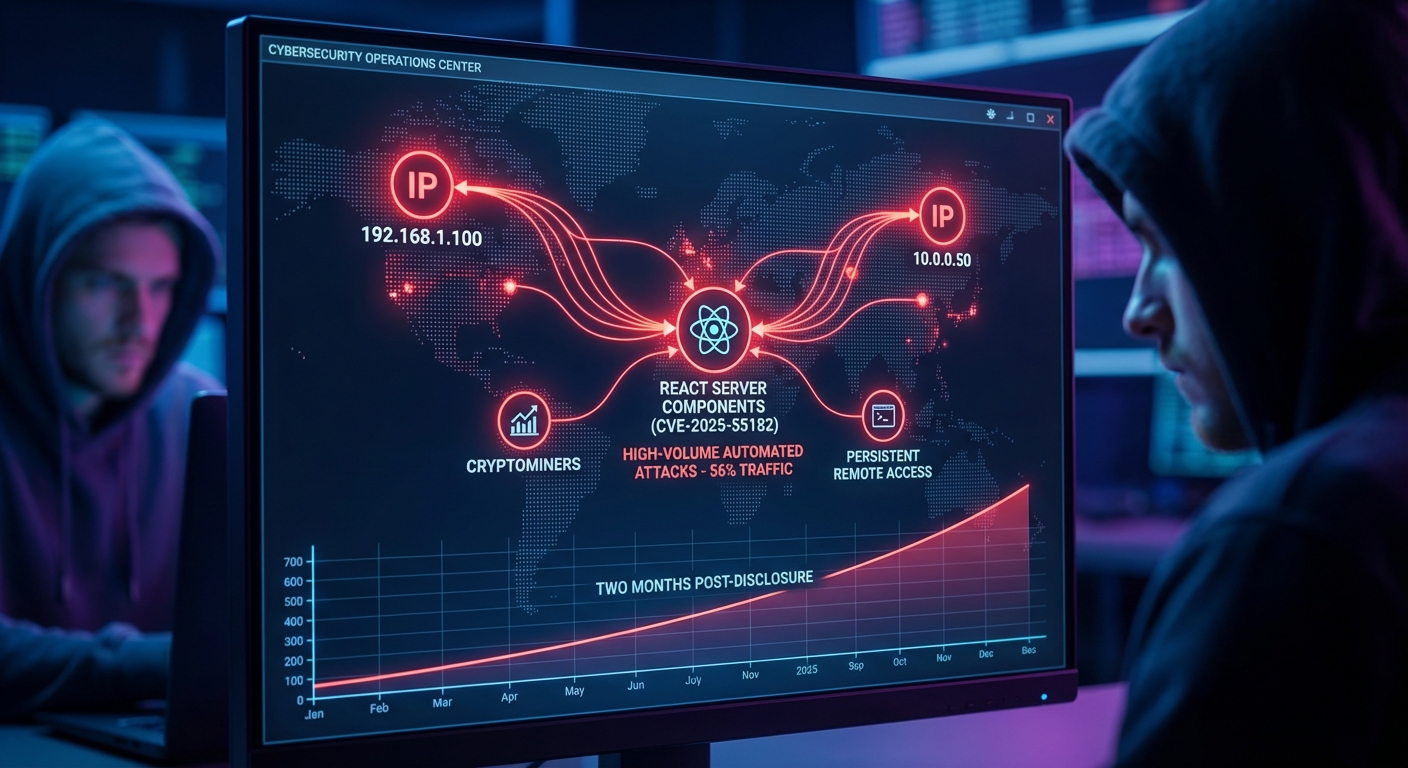

สองเดือนหลังจากการเปิดเผยช่องโหว่ CVE-2025-55182 การโจมตี React Server Components ได้พัฒนาจากการสแกนแบบกว้างๆ ไปสู่แคมเปญโจมตีที่มีปริมาณสูงและเป็นระบบ แฮกเกอร์กำลังใช้ประโยชน์จากช่องโหว่สำคัญนี้เพื่อติดตั้ง cryptominers และสร้างการเข้าถึงระยะไกลแบบถาวร โดยมี IP Address หลักสองรายที่รับผิดชอบการจราจรที่เป็นอันตรายถึง 56% ซึ่งแสดงให้เห็นถึงโครงสร้างพื้นฐานการโจมตีแบบอัตโนมัติขนาดใหญ่.

Severity: วิกฤต

System Impact:

- React Server Components

- React เวอร์ชัน 19.0.0

- React เวอร์ชัน 19.1.0 ถึง 19.1.1

- React เวอร์ชัน 19.2.0

- บริการ/แอปพลิเคชันที่ใช้ React Server Components ซึ่งอาจมีการตั้งค่าพอร์ตการพัฒนาให้เปิดสู่สาธารณะ (เช่น ด้วยแฟล็ก –host 0.0.0.0)

Technical Attack Steps:

- ผู้โจมตีใช้โมดูล Metasploit สาธารณะที่มุ่งเป้าไปที่ช่องโหว่ CVE-2025-55182.

- ส่งคำขอ HTTP POST ที่เป็นอันตราย (malicious HTTP POST request) เพื่อใช้ประโยชน์จากช่องโหว่ deserialization ใน React Server Components.

- ช่องโหว่นี้อนุญาตให้มีการรันโค้ดระยะไกล (RCE) โดยไม่จำเป็นต้องมีการยืนยันตัวตน (pre-authentication).

- ในแคมเปญขุดคริปโต (จาก 87.121.84[.]24): ระบบที่ถูกบุกรุกจะดึงไฟล์ไบนารี XMRig (ELF) จากเซิร์ฟเวอร์ staging (เช่น 205.185.127[.]97).

- ในแคมเปญเข้าถึงแบบโต้ตอบ (จาก 193.142.147[.]209): payload จะเปิด reverse shell กลับไปยัง IP ของผู้โจมตีโดยตรงบนพอร์ต TCP/12323 เพื่อการควบคุมเครือข่ายแบบโต้ตอบ.

Recommendations:

Short Term:

- อัปเดต React ทันทีเป็นเวอร์ชันที่แก้ไขแล้ว: React 19.0.1, 19.1.2, 19.2.1.

- จำกัดการเข้าถึงเครือข่ายไปยังพอร์ตสำหรับการพัฒนา (เช่น 443, 80, 3000, 3001, 3002) เพื่อป้องกันการเปิดเผยสู่สาธารณะโดยไม่ตั้งใจ.

- บล็อก IP Address ของผู้โจมตีและเซิร์ฟเวอร์ staging ที่ระบุใน Indicators of Compromise (IOCs): 193.142.147[.]209, 87.121.84[.]24, 205.185.127[.]97, 176.65.132[.]224.

- ตรวจสอบบันทึก (logs) ของระบบเพื่อหาคำขอ HTTP POST ที่มี ‘Next-Action’ headers ที่ผิดปกติ.

Long Term:

- ทบทวนและแก้ไขการตั้งค่าโครงสร้างพื้นฐาน เพื่อให้แน่ใจว่าไม่มีพอร์ตหรือบริการสำหรับการพัฒนาใดๆ ที่เปิดเผยสู่สาธารณะโดยไม่จำเป็น.

- นำนโยบายด้านความปลอดภัยที่เข้มงวดมาใช้ในการพัฒนาและปรับใช้แอปพลิเคชัน โดยเน้นที่การจัดการช่องโหว่ deserialization.

- ใช้ระบบตรวจจับและป้องกันการบุกรุก (IDS/IPS) และ Endpoint Detection and Response (EDR) เพื่อตรวจจับและตอบสนองต่อกิจกรรมที่เป็นอันตราย.

- ฝึกอบรมและให้ความรู้แก่นักพัฒนาเกี่ยวกับแนวปฏิบัติการเขียนโค้ดที่ปลอดภัย และความสำคัญของการกำหนดค่าเซิร์ฟเวอร์ที่ถูกต้อง.

Source: https://cybersecuritynews.com/react-server-vulnerability-exploited/

Share this content: