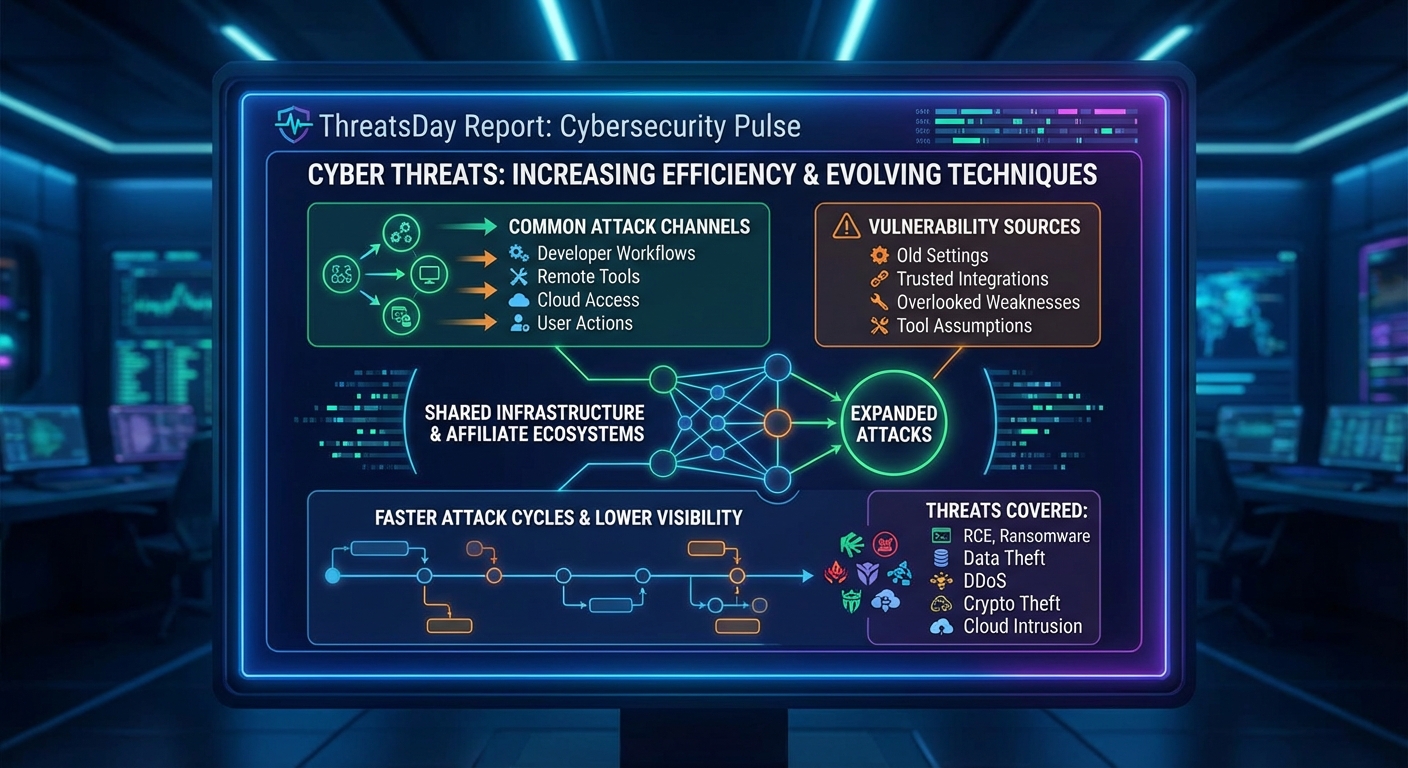

รายงาน ThreatsDay ฉบับนี้ได้สรุปข้อมูลสำคัญเกี่ยวกับภัยคุกคามทางไซเบอร์ประจำสัปดาห์ โดยเน้นย้ำถึงประสิทธิภาพที่เพิ่มขึ้นและการพัฒนาเทคนิคของผู้โจมตี ซึ่งมักใช้ช่องทางปกติ เช่น กระบวนการทำงานของนักพัฒนา, เครื่องมือระยะไกล, การเข้าถึงคลาวด์ และการกระทำของผู้ใช้ทั่วไป พวกเขายังพึ่งพาโครงสร้างพื้นฐานร่วมกันและระบบนิเวศแบบ Affiliate เพื่อขยายการโจมตี บทความระบุว่าช่องโหว่ด้านความปลอดภัยมักเกิดจากพฤติกรรมที่รู้จักอยู่แล้ว เช่น การตั้งค่าแบบเก่า, การผสานรวมที่เชื่อถือได้, จุดอ่อนที่ถูกมองข้าม, และข้อสันนิษฐานเกี่ยวกับการทำงานของเครื่องมือ ทำให้การโจมตีมีความซับซ้อนน้อยลง มีการมองเห็นต่ำลง และวงจรการโจมตีเร็วขึ้น ครอบคลุมถึงการโจมตีหลากหลายรูปแบบ อาทิ Remote Code Execution (RCE), Ransomware, การจารกรรมข้อมูล, DDoS, การขโมยคริปโตเคอร์เรนซี และการบุกรุกคลาวด์

Severity: สูง

System Impact:

- GitHub Codespaces

- ระบบนิเวศสตาร์ทอัพในอินเดีย

- Microsoft Windows (Screensavers, Drivers)

- VMware ESXi

- Azure Blob Storage

- Amazon Web Services (AWS, S3, Lambda, Bedrock, GPU instances)

- Dropbox (Cloud Storage)

- Sandboxie

- เว็บไซต์ WordPress

- VPNs (SonicWall SSL-VPN)

- IPs ที่เปิดเผยต่อสาธารณะทั่วโลก (Proxy Botnet)

- ภาคการเงิน (กลุ่มประเทศนอร์ดิก)

- เว็บไซต์ของหน่วยงานรัฐบาล สื่อ และสถาบัน (ยูเครน, พันธมิตรตะวันตก, NATO)

- กระเป๋าเงิน/บริการคริปโตเคอร์เรนซี

- Edge Devices (IoT)

- เครื่องมือรักษาความปลอดภัย (EDR)

Technical Attack Steps:

- **การจารกรรมข้อมูล (APT36)**: อีเมล Spear-phishing -> ไฟล์ ISO ที่มีไฟล์ Shortcut (.LNK) และ Batch Script (สำหรับคงอยู่ในการเข้าถึง) -> โหลด Crimson RAT (ปลอมตัวเป็นไฟล์ Excel) เพื่อการสอดแนมและขโมยข้อมูล

- **โครงสร้างพื้นฐานอาชญากรรมไซเบอร์ร่วม (ShadowSyndicate)**: ใช้ SSH marker เชื่อมต่อเซิร์ฟเวอร์ -> โฮสต์ถูกใช้สำหรับ Cobalt Strike, Metasploit, AsyncRAT และเครื่องมืออื่น ๆ โดยกลุ่ม Ransomware ต่าง ๆ

- **RCE ใน Codespaces**: เปิด Repository/Pull Request ที่เป็นอันตราย -> ใช้ประโยชน์จากไฟล์การกำหนดค่า VSCode (.vscode/settings.json, .devcontainer/devcontainer.json, .vscode/tasks.json) -> รันคำสั่งตามอำเภอใจ, ขโมย GitHub Token/Secret, ใช้ API ที่ซ่อนอยู่

- **การโจมตีภาคการเงิน (Lazarus Group)**: แคมเปญ ‘Contagious Interview’ -> ปล่อย Stealer และ BeaverTail (ค้นหาข้อมูลคริปโต, เข้าถึงระยะไกล)

- **หน่วย DDoS อาสาสมัคร (NoName057(16))**: ผู้เข้าร่วมติดตั้งเครื่องมือ ‘DDoSia Project’ -> ประสานงานการโจมตี DDoS บนเป้าหมายที่กำหนด

- **Crypto Drainers แบบ Affiliate (Rublevka Team)**: วิศวกรรมสังคม (Traffer teams) -> นำเหยื่อไปยังหน้า Landing Page ปลอม (เลียนแบบบริการคริปโต) -> สคริปต์ JavaScript กำหนดเอง -> หลอกให้เชื่อมต่อ Wallet และอนุมัติการทำธุรกรรมปลอม

- **วิศวกรรมสังคมผ่าน Voicemail**: ข้อความ Voicemail ปลอม -> นำเป้าหมายไปยังหน้า ‘ฟังข้อความ’ ที่น่าเชื่อถือ -> ติดตั้ง Remotely RMM เพื่อเข้าถึงและจัดการระยะไกลแบบถาวร

- **บอตเน็ต Global Proxy (SystemBC)**: ติดตั้งมัลแวร์ -> ระบบที่ถูกบุกรุกถูกใช้เป็น Proxy สำหรับ Traffic, รักษาการเข้าถึงเครือข่ายภายใน, หรือติดตั้งมัลแวร์เพิ่มเติม

- **การเข้าถึงเริ่มต้นผ่าน Screensaver**: อีเมล Spear-phishing (หัวข้อธุรกิจ) -> ผู้ใช้รันไฟล์ Windows Screensaver (.SCR) -> ติดตั้งเครื่องมือ RMM (เช่น SimpleHelp) โดยไม่ให้ผู้ใช้รู้ -> ผู้โจมตีควบคุมระยะไกลได้

- **การใช้ Driver ในทางที่ผิด (BYOVD)**: ข้อมูลรับรอง SonicWall SSL-VPN ที่ถูกบุกรุก (การเข้าถึงเริ่มต้น) -> ติดตั้ง EDR ที่ใช้ Driver Kernel ของ Guidance Software (EnCase) ที่ถูกเพิกถอน -> ใช้ Driver เพื่อหยุดกระบวนการรักษาความปลอดภัยจาก Kernel Mode

- **ข้อบกพร่องใน Ransomware (Nitrogen)**: มัลแวร์ Nitrogen Ransomware เวอร์ชัน VMware ESXi เข้ารหัสไฟล์ด้วย Public Key ที่ผิดพลาด ทำให้ไฟล์เสียหายอย่างถาวรและไม่สามารถกู้คืนได้แม้ผู้โจมตี

- **การบุกรุกคลาวด์ที่ใช้ AI**: เข้าถึงเริ่มต้น (ข้อมูลรับรองจาก S3 buckets สาธารณะ) -> ยกระดับสิทธิ์อย่างรวดเร็ว (การฉีดโค้ด Lambda Function) -> เคลื่อนที่ด้านข้าง -> ใช้ Amazon Bedrock ในทางที่ผิด (LLMjacking) -> เปิด GPU instances สำหรับฝึกโมเดล

- **ห่วงโซ่ Cloud Phishing (Dropbox)**: อีเมลฟิชชิ่ง (หัวข้อจัดซื้อจัดจ้าง) -> ไฟล์แนบ PDF -> การโจมตีหลายขั้นตอนบน Cloud Infrastructure (เช่น Vercel Blob) -> เปลี่ยนเส้นทางไปยังหน้าปลอม Dropbox -> ขโมยข้อมูลรับรอง -> ส่งไปยัง Telegram bot

- **ช่องโหว่ Sandbox Escape (Sandboxie)**: ช่องโหว่ร้ายแรง (CVE-2025-64721) ในบริการ ‘SboxSvc.exe’ -> การตรวจสอบ Integer Overflow หายไป -> กระบวนการใน Sandbox สามารถรันโค้ดตามอำเภอใจในฐานะ SYSTEM

Recommendations:

Short Term:

- ตรวจสอบและอัปเดตระบบ/แพลตฟอร์มทั้งหมด โดยเฉพาะช่องโหว่ที่ CISA ระบุว่าเป็น KEV (Known Exploited Vulnerabilities) ที่เกี่ยวข้องกับ Ransomware

- ผู้ใช้ Azure Blob Storage ควรรีบย้ายไปใช้ TLS 1.2 และยกเลิกการใช้ TLS 1.0 และ 1.1 ก่อนวันที่ 3 กุมภาพันธ์ 2026

- อัปเดต Sandboxie เป็นเวอร์ชัน 1.16.7 เพื่อแก้ไขช่องโหว่ RCE ที่ร้ายแรง

- เพิ่มความระมัดระวังเป็นพิเศษเมื่อเปิด Repository หรือ Pull Request ที่ไม่น่าเชื่อถือใน GitHub Codespaces เนื่องจาก Microsoft ถือว่าพฤติกรรมบางอย่างเป็นการออกแบบระบบ

- เพิ่มความระมัดระวังต่ออีเมลฟิชชิ่ง โดยเฉพาะที่มีไฟล์แนบ Windows Screensaver (.SCR) หรือลิงก์ที่นำไปสู่หน้าล็อกอินปลอม

- เปลี่ยนรหัสผ่าน SonicWall SSL-VPN ที่ถูกบุกรุกทันทีและบังคับใช้การตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA)

Long Term:

- ใช้กลยุทธ์ Zero Trust ในการรักษาความปลอดภัยของเครือข่ายและระบบคลาวด์ เพื่อลดพื้นที่การโจมตี

- สร้างและบำรุงรักษาระบบสำรองข้อมูลที่แข็งแกร่งและแผนการกู้คืน เพื่อรับมือกับการโจมตี Ransomware ที่อาจทำให้ข้อมูลเสียหายถาวร

- จัดฝึกอบรมและสร้างความตระหนักรู้ด้านความปลอดภัยทางไซเบอร์ให้กับผู้ใช้และนักพัฒนาอย่างสม่ำเสมอ โดยเน้นที่การโจมตีแบบวิศวกรรมสังคม, ฟิชชิ่ง และความเสี่ยงจากไฟล์ที่ไม่รู้จัก

- ตรวจสอบและรักษาความปลอดภัยของการกำหนดค่าคลาวด์ (เช่น S3 buckets ใน AWS) อย่างสม่ำเสมอ เพื่อป้องกันการรั่วไหลของข้อมูลรับรอง

- ควบคุมและตรวจสอบสิทธิ์การเข้าถึงอย่างเข้มงวด โดยเฉพาะสำหรับ Lambda functions และการเปิด GPU instances ในสภาพแวดล้อมคลาวด์

- เสริมความแข็งแกร่งของ Endpoint Detection and Response (EDR) และระบบป้องกัน Endpoint จากการถูกปิดใช้งานผ่านการใช้ Driver ที่มีช่องโหว่ในทางที่ผิด (BYOVD)

- ประเมินความเสี่ยงด้านความปลอดภัยใน Supply Chain ของซอฟต์แวร์และบริการที่ใช้ รวมถึง Extensions ของเครื่องมือพัฒนา

- ติดตั้งระบบตรวจสอบและแจ้งเตือนเชิงรุกสำหรับกิจกรรมที่ผิดปกติ โดยเฉพาะที่เกี่ยวข้องกับ Command and Control (C2) servers และบอตเน็ต

Source: https://thehackernews.com/2026/02/threatsday-bulletin-codespaces-rce.html

Share this content: