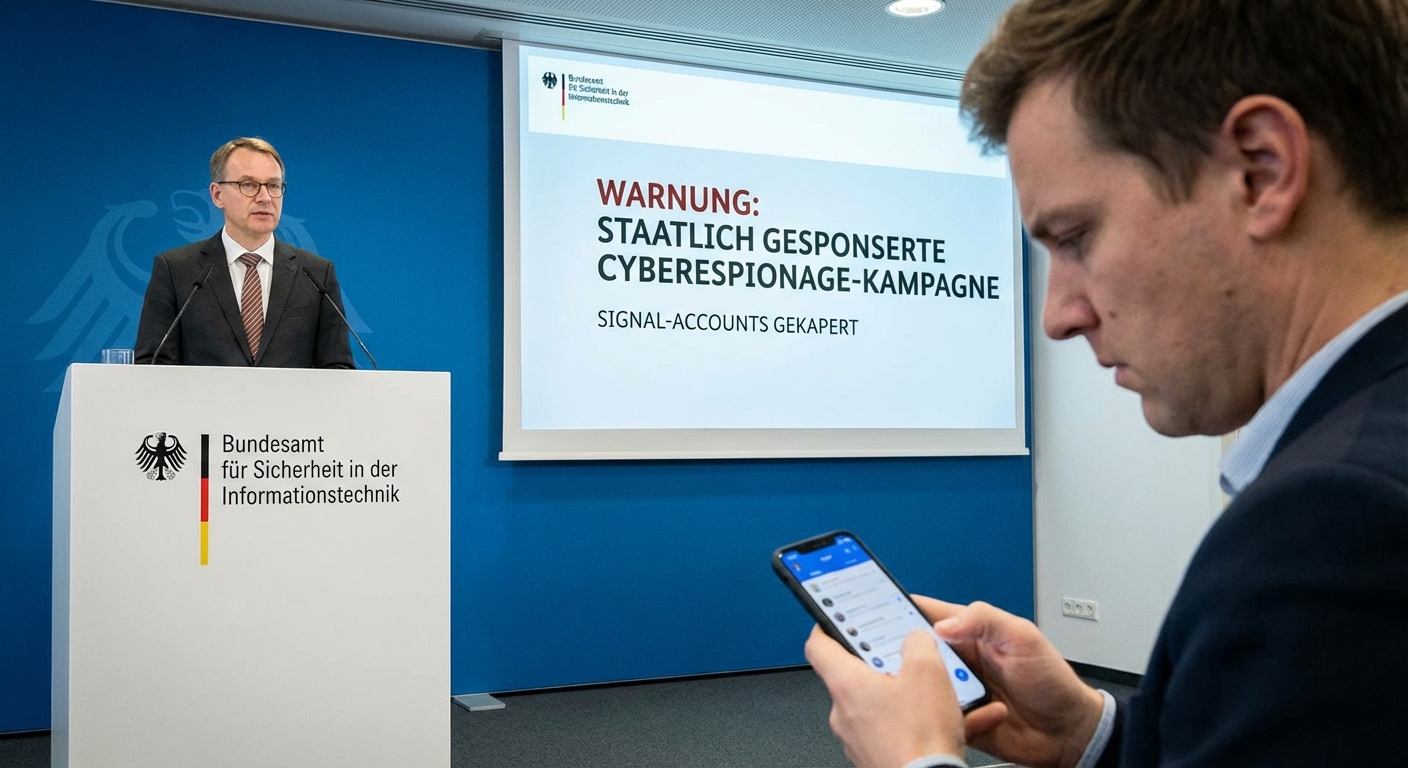

หน่วยงานความมั่นคงสูงสุดของเยอรมนีได้ออกคำเตือนเร่งด่วนเกี่ยวกับแคมเปญสอดแนมทางไซเบอร์ที่ซับซ้อน โดยมีกลุ่มแฮกเกอร์ที่ได้รับการสนับสนุนจากรัฐบาลกำลังทำการไฮแจ็กบัญชี Signal เพื่อสอดแนมการสื่อสารส่วนตัวของเจ้าหน้าที่ระดับสูงและนักข่าวทั่วยุโรป การโจมตีนี้ใช้ Social Engineering แทนการมัลแวร์หรือช่องโหว่ซอฟต์แวร์ เพื่อหลอกล่อเหยื่อให้ใช้ฟังก์ชันที่ถูกต้องของ Signal ในทางที่ผิด

Severity: วิกฤต

System Impact:

- บัญชี Signal

- การสื่อสารส่วนตัวในแอปพลิเคชัน Signal

- อุปกรณ์ของเหยื่อ (เพื่อเข้าควบคุมบัญชีหรือสอดแนม)

Technical Attack Steps:

- **วิธีที่ 1: กับดัก ‘ฝ่ายสนับสนุนปลอม’**

- 1. แฮกเกอร์ปลอมตัวเป็น ‘Signal Support’ หรือ ‘Signal Security ChatBot’ ติดต่อเหยื่อโดยตรงในแอปฯ

- 2. อ้างว่ามีการเคลื่อนไหวที่น่าสงสัยหรือข้อมูลรั่วไหลในอุปกรณ์ของเหยื่อ

- 3. ขอให้เหยื่อยืนยันตัวตนโดยการส่งรหัส PIN 6 หลักกลับมา

- 4. หากเหยื่อแชร์รหัส PIN แฮกเกอร์จะใช้รหัสนี้ลงทะเบียนหมายเลขโทรศัพท์ของเหยื่อบนอุปกรณ์ใหม่ที่พวกเขากำหนด ทำให้เหยื่อถูกล็อกออกจากบัญชีและแฮกเกอร์สามารถควบคุมบัญชีได้เต็มที่

- **วิธีที่ 2: การสอดแนมด้วย QR Code แบบเงียบ**

- 1. ผู้โจมตีใช้ข้ออ้างที่น่าเชื่อถือ (เช่น การเข้าร่วมกลุ่มหรือการยืนยันอุปกรณ์) เพื่อหลอกให้เหยื่อสแกน QR Code

- 2. QR Code นี้คือคำขอ ‘เชื่อมโยงอุปกรณ์’ (device linking)

- 3. เมื่อเหยื่อสแกน QR Code โดยไม่ตั้งใจ พวกเขาจะอนุญาตให้แท็บเล็ตหรือคอมพิวเตอร์ของแฮกเกอร์เชื่อมโยงกับบัญชี Signal ของตน

- 4. เมื่อเชื่อมต่อแล้ว ผู้โจมตีสามารถอ่านข้อความใหม่ทั้งหมดและดูประวัติการแชทในช่วง 45 วันที่ผ่านมาได้อย่างเงียบๆ โดยที่เหยื่อยังคงใช้งานโทรศัพท์ได้ตามปกติ ทำให้ยากต่อการตรวจจับ การเข้าถึงนี้มักคงอยู่เป็นเวลาหลายสัปดาห์

Recommendations:

Short Term:

- ตรวจสอบรายการ ‘อุปกรณ์ที่เชื่อมโยง’ (Linked Devices) ในการตั้งค่า Signal ทันทีเพื่อหาอุปกรณ์ที่ไม่รู้จัก

- ห้ามแชร์รหัส PIN ยืนยันตัวตนกับใครเด็ดขาด แม้แต่บัญชีที่อ้างว่าเป็นเจ้าหน้าที่ฝ่ายสนับสนุน

Long Term:

- เพิ่มความตระหนักรู้และให้ความรู้เกี่ยวกับกลยุทธ์ Social Engineering สำหรับบุคลากรที่มีความเสี่ยงสูง เช่น เจ้าหน้าที่ทหาร นักการทูต นักการเมือง และนักข่าว

- สร้างนโยบายและขั้นตอนการยืนยันตัวตนที่แข็งแกร่งสำหรับการเข้าถึงบัญชีที่ละเอียดอ่อน

- ตรวจสอบการตั้งค่าความปลอดภัยของแอปพลิเคชันการสื่อสารอย่างสม่ำเสมอ

- พิจารณาใช้การยืนยันตัวตนแบบหลายปัจจัย (MFA) ที่แข็งแกร่งขึ้น หากมีให้เลือก

Share this content: