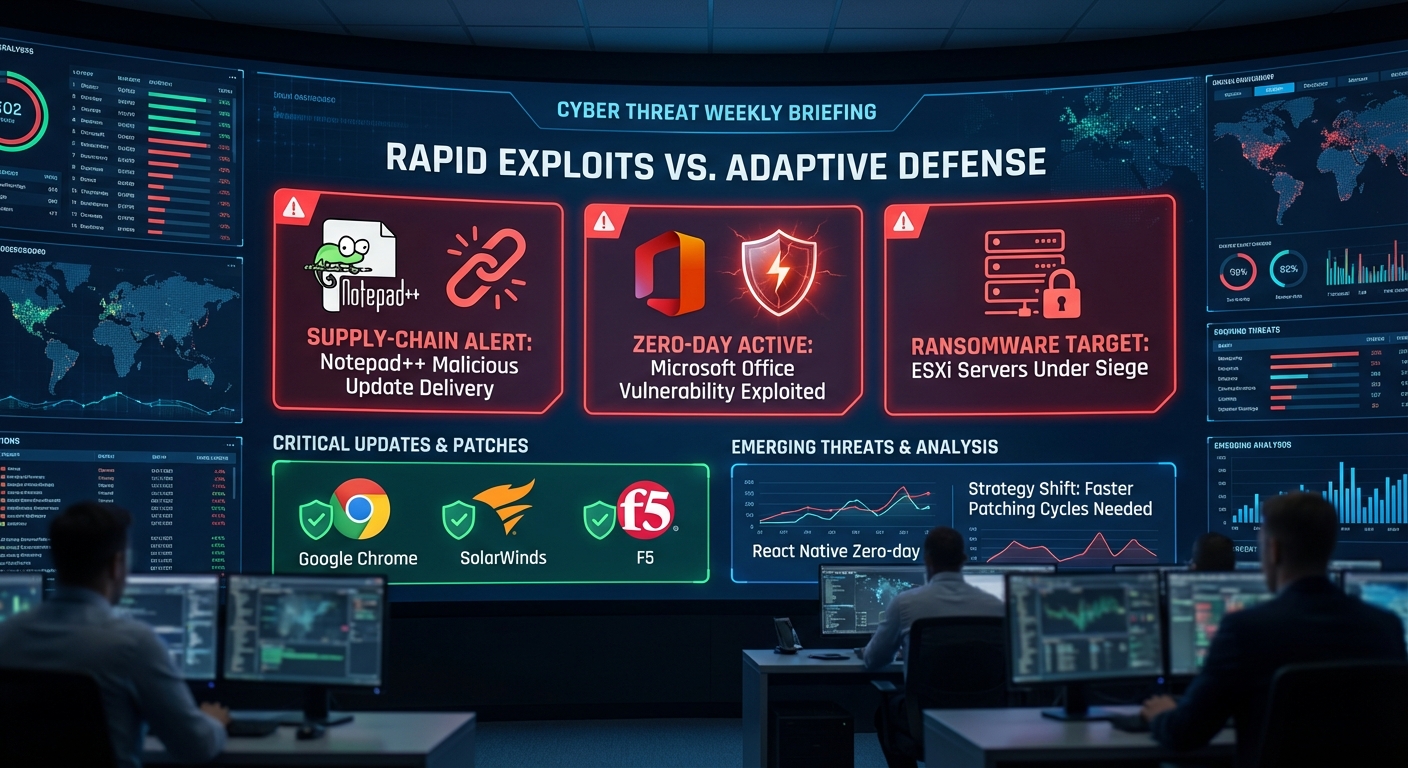

ข่าวสารภัยคุกคามทางไซเบอร์ประจำสัปดาห์นี้เน้นย้ำถึงช่องโหว่ที่ถูกใช้โจมตีอย่างรวดเร็วและการป้องกันที่ต้องปรับตัวตามให้ทัน ผู้ใช้ Notepad++ เผชิญกับปัญหา Supply-Chain จากการอัปเดตที่เป็นอันตราย ขณะที่ Microsoft Office มีช่องโหว่ Zero-Day ใหม่ที่พร้อมถูกใช้ประโยชน์ และเซิร์ฟเวอร์ ESXi ตกเป็นเป้าหมายของแรนซัมแวร์ บทความนี้จะวิเคราะห์เหตุการณ์เหล่านี้ รวมถึงกลยุทธ์การป้องกัน การอัปเดตแพตช์ และข้อมูลเชิงลึกเกี่ยวกับกลยุทธ์การโจมตีใหม่ๆ สัปดาห์นี้ยังรวมถึง Zero-day ที่ถูกใช้โจมตีใน Microsoft Office และเครื่องมือ React Native รวมถึงแพตช์สำคัญสำหรับ Chrome, SolarWinds และผลิตภัณฑ์ F5

Severity: วิกฤต

System Impact:

- OpenClaw (Clawdbot)

- Microsoft Office

- React Native (Metro server)

- Google Chrome

- SolarWinds Web Help Desk

- F5 products (BIG-IP WAF/ASM, NGINX Plus, container services)

- Android devices

- Google Play Store

- Dropbox

- Open VSX extensions (FTP sync, i18n tools)

- macOS (browser data, crypto wallets, SSH keys)

- Home routers (DNS)

- Microsoft Azure

- Google Firebase

- AWS

- Windows (Defender, Explorer.exe, Active Directory, NTLM, Sysmon, Windows 11)

- Microsoft Teams

- MongoDB instances

- VMware ESXi

- NGINX servers (especially Baota panels)

Technical Attack Steps:

- **Clawdbot RCE Flaw:** ผู้โจมตีใช้การจัดการ URL ที่ไม่ปลอดภัยและ WebSocket hijacking เพื่อให้เหยื่อเข้าชมเว็บไซต์ที่เป็นอันตราย ส่งผลให้ข้อมูล Auth Token รั่วไหลและสามารถรันคำสั่งจากระยะไกลได้

- **Microsoft Office Zero-Day:** กลุ่ม APT28 ใช้เอกสารฟิชชิ่งเพื่อติดตั้งมัลแวร์ COVENANT โดยใช้ WebDAV ในการส่ง payload, การ hijack COM และ Filen.io สำหรับ C2

- **React Native Metro Exploit:** ผู้โจมตีใช้ประโยชน์จากช่องโหว่ CVE-2025-11953 ในเซิร์ฟเวอร์ Metro ของ React Native เพื่อรันโค้ดจากระยะไกลในสภาพแวดล้อมการพัฒนา Windows/Linux โดยส่งมัลแวร์ Rust ผ่าน multi-stage loaders และดึง payload จาก C2

- **Chrome High-Severity Patches:** ช่องโหว่ CVE-2026-1862 (V8 type confusion) และ CVE-2026-1861 (libvpx heap overflow) ถูกใช้เพื่อโจมตี Arbitrary Code Execution (ACE) ผ่านเว็บไซต์ที่เป็นอันตราย

- **SolarWinds Web Help Desk RCE:** ช่องโหว่ CVE-2025-40551 (unauthenticated deserialization RCE) ถูกใช้เพื่อรันคำสั่งโดยไม่ได้รับการยืนยันตัวตน

- **Arsink RAT Targets Android:** มัลแวร์กระจายผ่านแอปปลอม (Google, YouTube, WhatsApp) บนโซเชียลมีเดีย/เว็บแชร์ไฟล์ เพื่อขโมย SMS, ประวัติการโทร, รายชื่อติดต่อ, ตำแหน่งที่ตั้ง และเสียง

- **Malicious Google Play App:** แอปอ่านเอกสารปลอมบน Google Play ติดตั้งโทรจัน Anatsa Banking เพื่อแสดงหน้าจอ Login ปลอมและขโมยข้อมูลธนาคาร

- **Chollima APT LNK Attack:** การโจมตีแบบ Spear-phishing โดยใช้ไฟล์ ZIP ที่มีไฟล์ LNK จาก Dropbox เพื่อรันมัลแวร์ PowerShell แบบ fileless และสร้าง C2 persistence ผ่าน Dropbox

- **GlassWorm VSX Breach:** มัลแวร์แทรกซึมส่วนเสริม Open VSX เพื่อขโมยข้อมูลเบราว์เซอร์, กระเป๋าคริปโต และ SSH Keys ของ macOS โดยใช้ Solana C2

- **Shadow DNS Router Hijack:** ผู้โจมตีปรับแต่งเราเตอร์ในบ้านให้ใช้ Aeza resolvers และใช้ EDNS0 evasion เพื่อเปลี่ยนเส้นทางทราฟฟิกไปยังไซต์หลอกลวงแบบเลือกเป้าหมาย

- **Cloud Platform Phishing Abuse:** ผู้โจมตีใช้ Microsoft Azure, Google Firebase และ AWS เพื่อโฮสต์ชุดฟิชชิ่ง AiTM (เช่น Tycoon2FA) และขโมยข้อมูลประจำตัวองค์กร

- **ValleyRAT LINE Impersonation:** ValleyRAT แอบอ้างเป็นโปรแกรมติดตั้ง LINE เพื่อปิดการทำงานของ Defender, แทรกซึม Explorer.exe และขโมยข้อมูล Login ผ่านวิธี PoolParty exfiltration

- **Interlock Ransomware Exploit:** แรนซัมแวร์ติดตั้ง Hotta Killer ซึ่งใช้ช่องโหว่ Zero-Day ในไดรเวอร์ anti-cheat ของเกม (CVE-2025-61155) เพื่อปิด EDR/AV ก่อนเข้ารหัสข้อมูล

- **Notepad++ Update Hijack:** ผู้โจมตีโจมตีโครงสร้างพื้นฐานโฮสติ้งเก่าของ Notepad++ และเปลี่ยนเส้นทางผู้ใช้ไปยังเซิร์ฟเวอร์อัปเดตที่เป็นอันตราย โดยใช้ประโยชน์จากการตรวจสอบความถูกต้องที่อ่อนแอในเวอร์ชันเก่า

- **NTDS.dit Theft Surge:** ผู้โจมตีขโมยไฟล์ NTDS.dit ของ Active Directory โดยใช้เครื่องมือเช่น PsExec, vssadmin และ SecretsDump เพื่อดัมพ์ข้อมูลประจำตัวโดเมน

- **MongoDB Ransomware Wave:** แคมเปญอัตโนมัติลบข้อมูล MongoDB ที่ไม่มีการป้องกัน (พอร์ต 27017) และเรียกค่าไถ่

- **AI-Powered AWS Breach:** ผู้โจมตีใช้ LLM เพื่อยกระดับสิทธิ์จากข้อมูลประจำตัว AWS ที่ถูกขโมยไปสู่สิทธิ์ผู้ดูแลระบบในเวลาไม่ถึง 10 นาที โดยฉีด Lambda backdoors, ทำ LLMjacking Bedrock models และเปิดใช้งาน GPU instances ที่มีค่าใช้จ่ายสูง

- **ESXi Zero-Day Ransomware:** การโจมตีแรนซัมแวร์ใช้ช่องโหว่ Zero-Day CVE-2025-22225 ใน VMware ESXi เพื่อหลบเลี่ยง Sandbox ผ่านช่องโหว่ VMX

- **NGINX Traffic Redirection:** ผู้โจมตีฉีดคำสั่ง proxy_pass เข้าไปในการตั้งค่า NGINX (โดยเฉพาะในแผง Baota) เพื่อเปลี่ยนเส้นทางทราฟฟิกไปยังเว็บไซต์หลอกลวง

- **Fake Traffic Ticket Scams:** การฟิชชิ่งโดยใช้พอร์ทัลที่ปลอมแปลงเป็นเว็บไซต์ทางการของจังหวัดในแคนาดา เพื่อขโมยข้อมูล PII และรายละเอียดบัตรผ่านการชำระค่าปรับปลอม

Recommendations:

Short Term:

- อัปเกรด OpenClaw เป็น v2026.1.24-1 และหมุนเวียน Auth Token ทันที

- ใช้มาตรการลดผลกระทบทาง Registry สำหรับ Microsoft Office และบล็อก IOCs ที่แจ้งเตือนโดย CERT-UA

- อัปเดต React Native CLI เป็น @react-native-community/cli 20.0.0+ และแยกเซิร์ฟเวอร์ Dev

- อัปเดต Google Chrome เป็นเวอร์ชัน 144.0.7559.132 ทันที

- ติดตั้งแพตช์ SolarWinds Web Help Desk ตามกำหนดเวลา หรือแยกระบบที่ได้รับผลกระทบ และตรวจสอบ Log อย่างต่อเนื่อง

- ใช้การแก้ไขสำหรับผลิตภัณฑ์ F5 ผ่าน iHealth หรือ Helm

- ตรวจสอบและติดตั้งแพตช์ความปลอดภัยสำหรับ VMware ESXi โดยเฉพาะอย่างยิ่งสำหรับ CVE-2025-22225 และเฝ้าระวังไดรเวอร์ที่ไม่ได้ลงนาม

- บังคับใช้ SCRAM authentication และตั้งค่า Firewall สำหรับ MongoDB ที่เปิดเผยออกสู่สาธารณะทันที

- อัปเกรด Notepad++ เป็น v8.8.9 และตรวจสอบให้แน่ใจว่ามีการตรวจสอบที่เข้มงวดขึ้น รวมถึงการบังคับใช้ XMLDSig ในอนาคต

- รีเซ็ต KRBTGT และปรับใช้ Credential Guard สำหรับ Active Directory

- สแกนหา IOCs เช่น xzz.pier46[.]com และตรวจสอบการตั้งค่า NGINX สำหรับคำสั่ง proxy_pass ที่ไม่ได้รับอนุญาต

- ตรวจสอบ URL อย่างละเอียดก่อนคลิก โดยเฉพาะลิงก์ที่เกี่ยวข้องกับการชำระเงินหรือข้อมูลส่วนบุคคล เพื่อหลีกเลี่ยงเว็บไซต์ปลอมแปลง

Long Term:

- ใช้ความระมัดระวังในการดาวน์โหลดแอปพลิเคชัน โดยดาวน์โหลดจาก Store ทางการเท่านั้น และตรวจสอบผู้พัฒนา/รีวิว

- ใช้มาตรการป้องกันฟิชชิ่งแบบหลายชั้น (Multi-layer anti-phishing) และการยืนยันตัวตนแบบหลายปัจจัย (MFA)

- เฝ้าระวังกิจกรรมที่ไม่ปกติในสภาพแวดล้อมการพัฒนาและโครงสร้างพื้นฐานของซอฟต์แวร์

- จำกัดสิทธิ์ (Least Privilege) และตรวจสอบการใช้งานทรัพยากรบน Cloud Platforms (เช่น AWS, Azure, Firebase) อย่างสม่ำเสมอ

- วางแผนการย้ายจาก NTLM ไปยัง Kerberos ในระบบ Windows

- พิจารณาเปิดใช้งาน Sysmon บน Windows 11 สำหรับการรวบรวม Log กิจกรรมกระบวนการ, เครือข่าย และไฟล์ เพื่อปรับปรุงการตรวจจับภัยคุกคาม

Source: https://cybersecuritynews.com/cybersecurity-newsletter-weekly-february/

Share this content: