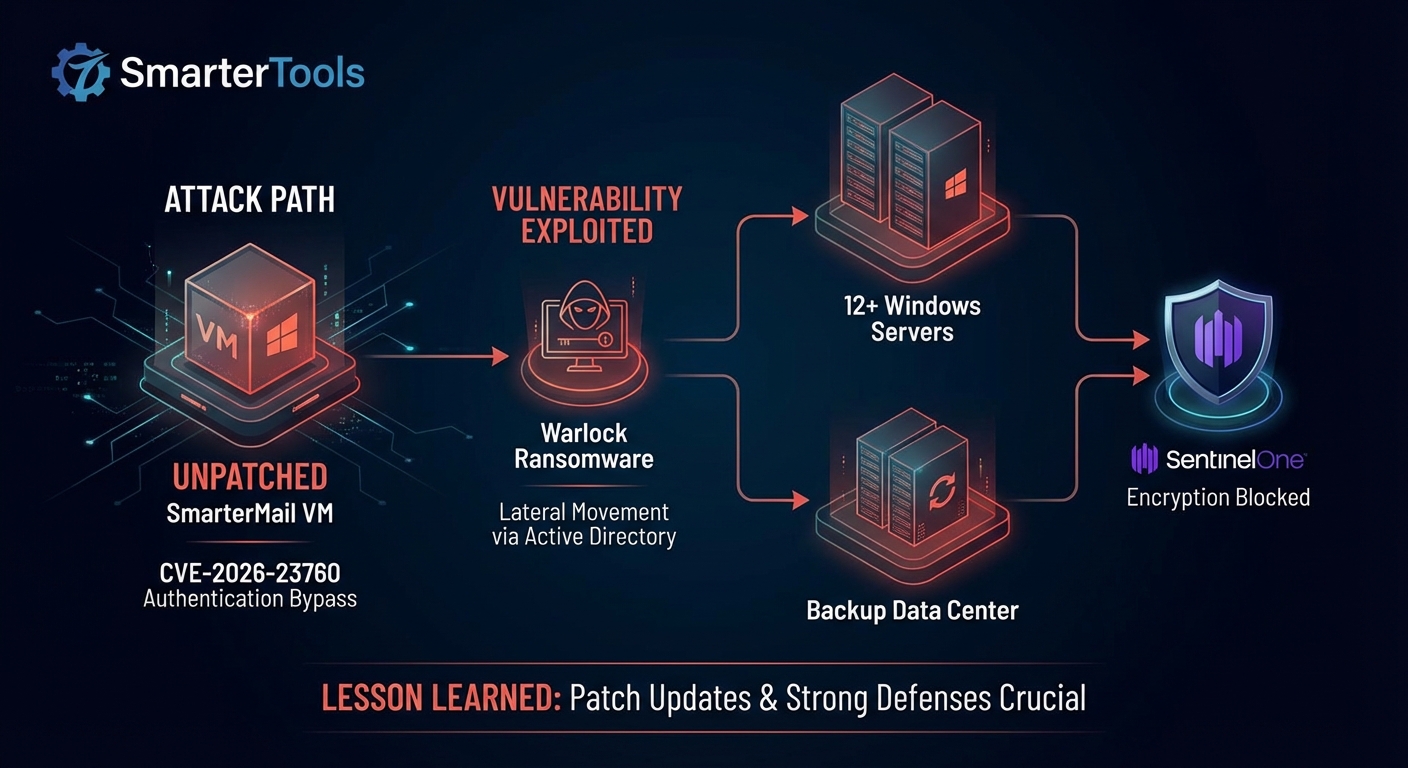

กลุ่มแรนซัมแวร์ Warlock ได้ทำการเจาะระบบเครือข่ายของ SmarterTools โดยอาศัยช่องโหว่ในระบบอีเมล SmarterMail ของบริษัทเอง การบุกรุกเริ่มต้นจากการโจมตีเครื่องเสมือน (VM) SmarterMail เครื่องเดียวที่ไม่ได้อัปเดต โดยใช้ช่องโหว่การข้ามการยืนยันตัวตน (Authentication Bypass) CVE-2026-23760 ทำให้แฮกเกอร์สามารถเคลื่อนที่ภายในเครือข่ายผ่าน Active Directory และเข้าถึงเซิร์ฟเวอร์ Windows กว่า 12 เครื่อง รวมถึงศูนย์ข้อมูลสำรอง แม้ว่า SentinelOne จะสามารถหยุดการเข้ารหัสข้อมูลจากแรนซัมแวร์ Warlock ได้ แต่การโจมตีนี้เน้นย้ำถึงความสำคัญของการอัปเดตแพตช์และมาตรการป้องกันที่แข็งแกร่ง

Severity: วิกฤต

System Impact:

- เครือข่าย SmarterTools

- เครื่องเสมือน (VM) SmarterMail

- เซิร์ฟเวอร์ Windows 12 เครื่องบนเครือข่ายสำนักงานของบริษัท

- ศูนย์ข้อมูลสำรอง (ใช้สำหรับการทดสอบในห้องปฏิบัติการ, การควบคุมคุณภาพ และการโฮสต์)

- Active Directory

Technical Attack Steps:

- ผู้โจมตีได้รับสิทธิ์การเข้าถึงเริ่มต้นผ่าน SmarterMail Virtual Machine (VM) ที่มีช่องโหว่ โดยใช้ช่องโหว่การข้ามการยืนยันตัวตน (Authentication Bypass) CVE-2026-23760 เพื่อรีเซ็ตรหัสผ่านผู้ดูแลระบบและได้รับสิทธิ์เต็มรูปแบบ

- เคลื่อนที่ภายในเครือข่ายจาก VM ที่ถูกบุกรุกผ่าน Active Directory โดยใช้เครื่องมือและวิธีการคงอยู่ในระบบที่เน้น Windows

- ใช้เครื่องมือต่างๆ เช่น Velociraptor, SimpleHelp และ WinRAR เวอร์ชันที่มีช่องโหว่

- ใช้รายการเริ่มต้น (startup items) และงานตามกำหนดเวลา (scheduled tasks) เพื่อคงอยู่ในระบบ

- รอประมาณหนึ่งสัปดาห์หลังจากเข้าถึงระบบเริ่มต้น ก่อนที่จะพยายามเข้ารหัสเครื่องที่เข้าถึงได้ด้วย Warlock ransomware

- การเข้ารหัสถูกหยุดโดยผลิตภัณฑ์ความปลอดภัย SentinelOne

Recommendations:

Short Term:

- อัปเกรด SmarterMail เป็น Build 9511 หรือใหม่กว่าโดยเร็วที่สุด

- แยกส่วนระบบที่ได้รับผลกระทบทั้งหมดออกจากเครือข่ายเพื่อป้องกันการแพร่กระจายเพิ่มเติม

- กู้คืนข้อมูลจากข้อมูลสำรองที่สะอาดและเชื่อถือได้

Long Term:

- ตรวจสอบให้แน่ใจว่า SmarterMail และซอฟต์แวร์อื่นๆ ทั้งหมดได้รับการอัปเดตอย่างสม่ำเสมอและติดตั้งแพตช์ความปลอดภัยล่าสุด

- ใช้การแบ่งส่วนเครือข่ายที่แข็งแกร่งเพื่อจำกัดการเคลื่อนที่ภายในเมื่อระบบใดระบบหนึ่งถูกบุกรุก

- ตรวจสอบการใช้ช่องโหว่ที่ทราบอย่างแข็งขัน เช่น CVE-2026-23760 และ CVE-2026-24423

- ปรับใช้โซลูชัน Endpoint Detection and Response (EDR) ที่แข็งแกร่งเพื่อตรวจจับและบล็อกภัยคุกคาม เช่น แรนซัมแวร์

- บำรุงรักษาข้อมูลสำรองที่สดใหม่และแยกจากระบบเครือข่ายเพื่อการกู้คืนที่รวดเร็ว

- ตรวจสอบและรักษาความปลอดภัยการกำหนดค่า Active Directory อย่างสม่ำเสมอ

Share this content: