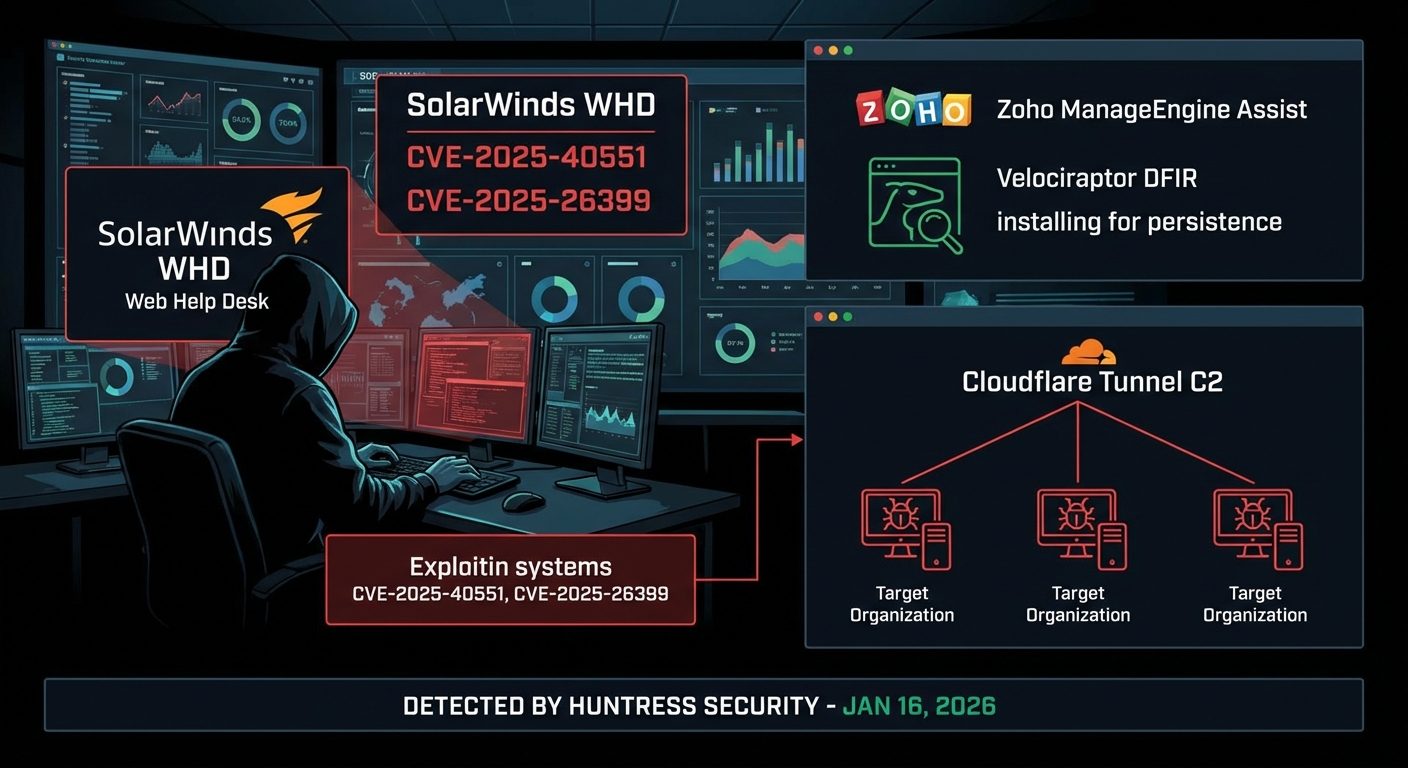

ผู้โจมตีกำลังใช้ช่องโหว่ของ SolarWinds Web Help Desk (WHD) ที่ถูก CISA จัดว่ามีการถูกโจมตีแล้ว (CVE-2025-40551 และ CVE-2025-26399) เพื่อเข้าถึงระบบและรันโค้ดจากระยะไกลโดยไม่จำเป็นต้องมีการตรวจสอบสิทธิ์ พวกเขากำลังติดตั้งเครื่องมือที่ถูกกฎหมาย เช่น Zoho ManageEngine Assist และ Velociraptor ซึ่งเป็นเครื่องมือตอบสนองต่อเหตุการณ์ทางนิติวิทยาศาสตร์ดิจิทัล (DFIR) เพื่อสร้างการคงอยู่บนระบบ ควบคุมจากระยะไกล และใช้เป็น Command and Control (C2) นอกจากนี้ยังใช้ Cloudflare tunnels เพื่อเพิ่มความยืดหยุ่นในการเข้าถึง การโจมตีนี้ถูกตรวจพบโดย Huntress Security และเริ่มต้นขึ้นตั้งแต่ประมาณวันที่ 16 มกราคม 2026 โดยมีเป้าหมายอย่างน้อยสามองค์กร

Severity: วิกฤต

System Impact:

- SolarWinds Web Help Desk (WHD) instances

- ระบบโฮสต์

- Active Directory (AD)

Technical Attack Steps:

- **การเข้าถึงเบื้องต้น:** ผู้โจมตีใช้ช่องโหว่ CVE-2025-40551 และ CVE-2025-26399 ใน SolarWinds Web Help Desk (WHD) เพื่อรันโค้ดจากระยะไกลบนระบบที่เปิดเผยสู่สาธารณะโดยไม่ต้องตรวจสอบสิทธิ์

- **การติดตั้งเครื่องมือและการคงอยู่บนระบบ:** ติดตั้งเอเจนต์ Zoho ManageEngine Assist ผ่านไฟล์ MSI ที่ดึงมาจากแพลตฟอร์ม Catbox และกำหนดค่าให้เข้าถึงแบบ unattended เพื่อใช้ในการควบคุมระยะไกลและสำรวจ Active Directory

- **การติดตั้ง Command and Control (C2):** ติดตั้ง Velociraptor (เวอร์ชัน 0.73.4 ซึ่งมีช่องโหว่ privilege escalation) จากไฟล์ MSI ที่ดึงมาจาก Supabase bucket เพื่อใช้เป็นเฟรมเวิร์ก C2 สื่อสารผ่าน Cloudflare Workers

- **การสร้างช่องสัญญาณสำรอง:** ติดตั้ง Cloudflared จาก GitHub อย่างเป็นทางการของ Cloudflare เพื่อสร้างช่องสัญญาณสำรองสำหรับการเข้าถึง C2

- **การหลบเลี่ยงการป้องกัน:** ปิดการทำงานของ Windows Defender และ Firewall โดยการแก้ไข Registry เพื่อให้สามารถดาวน์โหลด payloads เพิ่มเติมได้

- **การดาวน์โหลด Payload เพิ่มเติม:** ดาวน์โหลดไฟล์ไบนารี VS Code หลังจากปิดการป้องกัน

- **การคงอยู่เพิ่มเติม (บางกรณี):** สร้าง Scheduled Task (TPMProfiler) เพื่อเปิด SSH backdoor ผ่าน QEMU เพื่อการคงอยู่บนระบบ

Recommendations:

Short Term:

- อัปเกรด SolarWinds Web Help Desk เป็นเวอร์ชัน 2026.1 หรือใหม่กว่าโดยทันที

- ยกเลิกการเข้าถึงอินเทอร์เน็ตสาธารณะสำหรับส่วนอินเทอร์เฟซผู้ดูแลระบบของ SolarWinds WHD

- รีเซ็ตข้อมูลประจำตัวทั้งหมดที่เกี่ยวข้องกับผลิตภัณฑ์ SolarWinds WHD

Long Term:

- ใช้กฎ Sigma และ Indicators of Compromise (IOCs) ที่ Huntress Security จัดหาให้ เพื่อตรวจจับกิจกรรมที่เกี่ยวข้องกับ Zoho Assist, Velociraptor, Cloudflared และการใช้ VS Code tunnel

- เฝ้าระวังการติดตั้งไฟล์ MSI แบบเงียบและการรัน PowerShell แบบ encoded

- ตรวจสอบและอัปเดตนโยบายความปลอดภัยที่เกี่ยวข้องกับการใช้เครื่องมือที่ถูกต้องในทางที่ผิดอย่างสม่ำเสมอ

- ตรวจสอบให้แน่ใจว่าซอฟต์แวร์ทั้งหมด โดยเฉพาะเครื่องมือ DFIR ได้รับการอัปเดตเป็นประจำเพื่อป้องกันการใช้ช่องโหว่ที่ทราบแล้ว (เช่น ช่องโหว่ privilege escalation ใน Velociraptor 0.73.4)

Share this content: