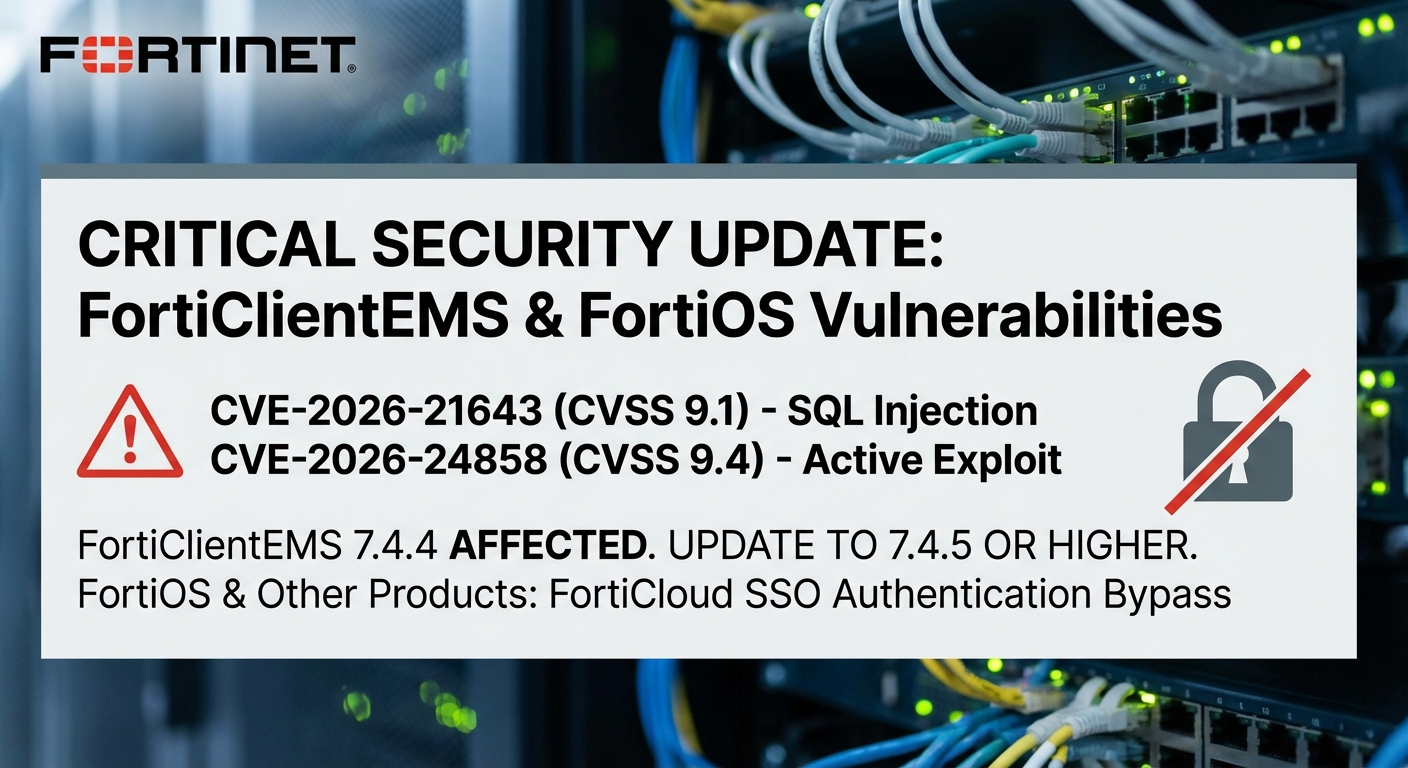

Fortinet ได้ออกแพตช์ความปลอดภัยเพื่อแก้ไขช่องโหว่ SQL Injection ที่ร้ายแรง (CVE-2026-21643) ใน FortiClientEMS ซึ่งมีคะแนน CVSS 9.1 ช่องโหว่นี้อนุญาตให้ผู้โจมตีที่ไม่ผ่านการตรวจสอบสิทธิ์สามารถรันโค้ดหรือคำสั่งโดยไม่ได้รับอนุญาตผ่านคำขอ HTTP ที่สร้างขึ้นมาเป็นพิเศษ FortiClientEMS เวอร์ชัน 7.4.4 ได้รับผลกระทบและควรได้รับการอัปเกรดเป็น 7.4.5 หรือสูงกว่า นอกจากนี้ บริษัทยังได้กล่าวถึงช่องโหว่ร้ายแรงอีกช่องหนึ่ง (CVE-2026-24858, CVSS 9.4) ที่ถูกใช้โจมตีแล้วใน FortiOS และผลิตภัณฑ์อื่นๆ ซึ่งช่วยให้ผู้โจมตีที่ใช้บัญชี FortiCloud สามารถเข้าสู่ระบบอุปกรณ์อื่นที่ลงทะเบียนไว้ได้หากเปิดใช้งานการยืนยันตัวตน FortiCloud SSO

Severity: วิกฤต

System Impact:

- FortiClientEMS (เวอร์ชัน 7.4.4)

- FortiOS

- FortiManager

- FortiAnalyzer

- FortiProxy

- FortiWeb

Technical Attack Steps:

- CVE-2026-21643 (SQLi Flaw): ผู้โจมตีที่ไม่ผ่านการตรวจสอบสิทธิ์สามารถส่งคำขอ HTTP ที่สร้างขึ้นมาเป็นพิเศษ ซึ่งมีการใช้ ‘SQL Injection’ ที่ไม่เหมาะสม เพื่อรันโค้ดหรือคำสั่งโดยไม่ได้รับอนุญาตบนระบบ FortiClientEMS ที่มีช่องโหว่

- CVE-2026-24858 (SSO Flaw): ผู้โจมตีที่มีบัญชี FortiCloud และอุปกรณ์ที่ลงทะเบียนไว้ สามารถใช้ช่องโหว่เพื่อเข้าสู่ระบบอุปกรณ์อื่นที่ลงทะเบียนกับบัญชีอื่นได้ หากอุปกรณ์เหล่านั้นเปิดใช้งานการยืนยันตัวตน FortiCloud SSO การโจมตีนี้จะนำไปสู่การสร้างบัญชีผู้ดูแลระบบในเครื่องเพื่อคงอยู่ในการเข้าถึง, การเปลี่ยนแปลงการกำหนดค่าเพื่อมอบสิทธิ์การเข้าถึง VPN ให้กับบัญชีเหล่านั้น และการขโมยไฟล์กำหนดค่าไฟร์วอลล์

Recommendations:

Short Term:

- อัปเกรด FortiClientEMS 7.4.4 เป็นเวอร์ชัน 7.4.5 หรือสูงกว่าทันที

- ทำการแพตช์ช่องโหว่ CVE-2026-24858 ใน FortiOS, FortiManager, FortiAnalyzer, FortiProxy, FortiWeb โดยด่วน เนื่องจากมีการยืนยันว่าถูกใช้ในการโจมตีจริงแล้ว

Long Term:

- ตรวจสอบและอัปเดตระบบ Fortinet ทั้งหมดให้เป็นเวอร์ชันล่าสุดอย่างสม่ำเสมอ

- ตรวจสอบการตั้งค่า FortiCloud SSO authentication บนอุปกรณ์ Fortinet เพื่อให้แน่ใจว่ามีการกำหนดค่าอย่างปลอดภัยและจำกัดสิทธิ์การเข้าถึงที่จำเป็นเท่านั้น

- เฝ้าระวังข่าวสารและคำแนะนำด้านความปลอดภัยจาก Fortinet อย่างใกล้ชิด

Source: https://thehackernews.com/2026/02/fortinet-patches-critical-sqli-flaw.html

Share this content: