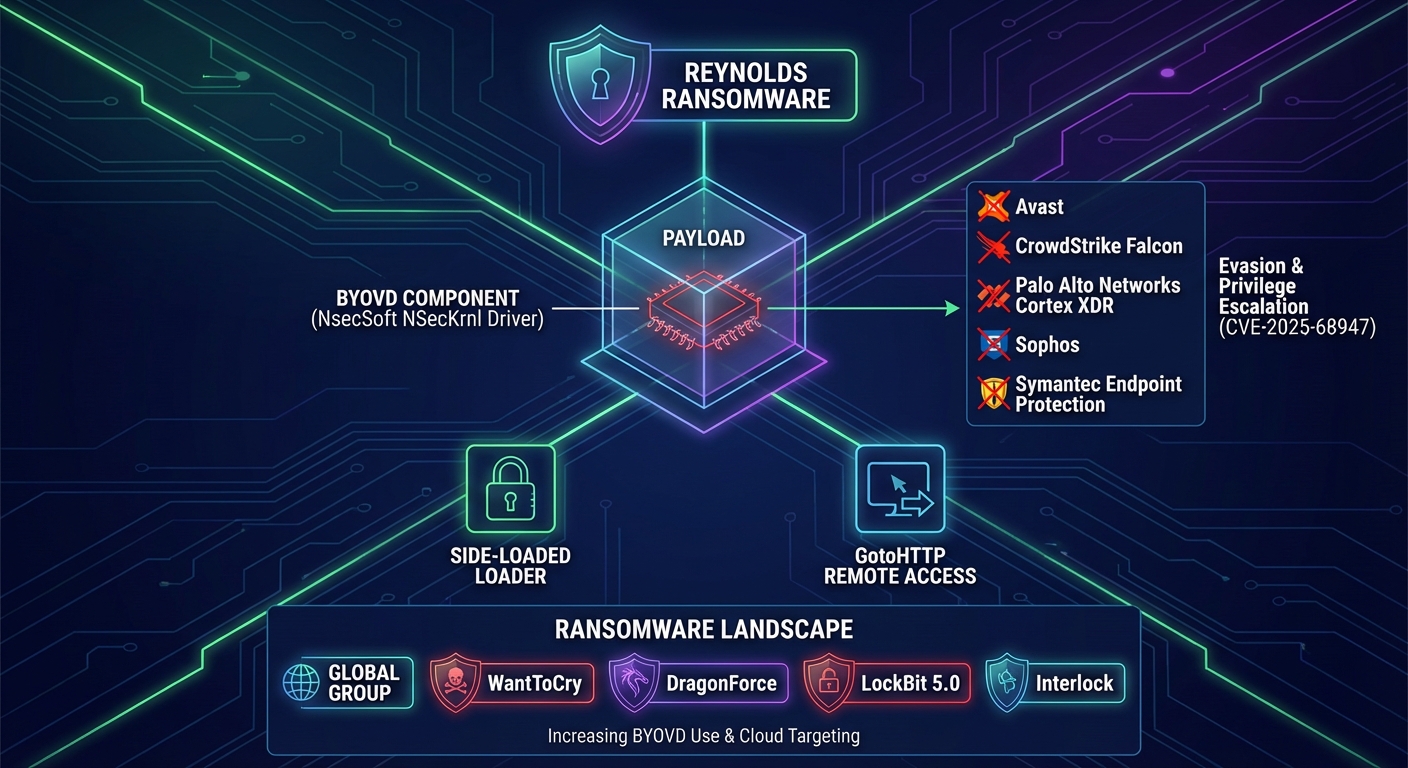

นักวิจัยด้านความปลอดภัยทางไซเบอร์ได้เปิดเผยรายละเอียดเกี่ยวกับ ransomware ตระกูลใหม่ที่ชื่อ ‘Reynolds’ ซึ่งมาพร้อมกับคอมโพเนนต์ Bring Your Own Vulnerable Driver (BYOVD) ที่ฝังอยู่ภายในตัว payload ของ ransomware เอง โดยมีวัตถุประสงค์เพื่อหลบเลี่ยงการป้องกัน การโจมตีนี้ใช้ประโยชน์จากไดรเวอร์ NsecSoft NSecKrnl ที่มีช่องโหว่ (CVE-2025-68947) เพื่อยกระดับสิทธิ์และปิดการทำงานของโซลูชัน Endpoint Detection and Response (EDR) จากผู้ให้บริการหลายราย รวมถึง Avast, CrowdStrike Falcon, Palo Alto Networks Cortex XDR, Sophos และ Symantec Endpoint Protection การฝังคอมโพเนนต์การหลบเลี่ยงการป้องกันไว้ใน payload โดยตรงนี้เป็นเทคนิคที่ทำให้การตรวจจับและการตอบสนองต่อการโจมตีซับซ้อนยิ่งขึ้น นอกจากนี้ ยังมีการตรวจพบ loader แบบ side-loaded และโปรแกรมเข้าถึงระยะไกล GotoHTTP ที่ถูกใช้เพื่อรักษาการเข้าถึงระบบที่ถูกบุกรุก ข่าวนี้ยังเน้นย้ำถึงแนวโน้มที่เพิ่มขึ้นของการใช้ BYOVD และการพัฒนาของกลุ่ม ransomware ต่างๆ เช่น GLOBAL GROUP, WantToCry, DragonForce, LockBit 5.0 และ Interlock ซึ่งมีการใช้เทคนิคการโจมตีที่หลากหลายและการขยายเป้าหมายไปยังบริการคลาวด์

Severity: สูง

System Impact:

- Endpoint Detection and Response (EDR) Solutions (โดยรวม)

- ผลิตภัณฑ์ EDR เฉพาะ: Avast, CrowdStrike Falcon, Palo Alto Networks Cortex XDR, Sophos (รวมถึง HitmanPro.Alert), Symantec Endpoint Protection

- ระบบปฏิบัติการ Windows (เป้าหมายหลักของไดรเวอร์)

- สภาพแวดล้อม Linux (ที่ถูกโจมตีโดย LockBit 5.0)

- สภาพแวดล้อม ESXi (ที่ถูกโจมตีโดย LockBit 5.0)

- บริการจัดเก็บข้อมูลบนคลาวด์ (โดยเฉพาะ S3 buckets ที่มีการตั้งค่าผิดพลาดของ Amazon Web Services (AWS))

- เครื่องเสมือน (VMs) ที่จัดหาโดย ISPsystem

Technical Attack Steps:

- แฮกเกอร์ใช้ loader แบบ side-loaded ที่น่าสงสัยเข้าสู่เครือข่ายเป้าหมายหลายสัปดาห์ก่อนการโจมตีหลัก

- Ransomware ‘Reynolds’ ถูกติดตั้งและดำเนินการบนระบบเป้าหมาย

- Payload ของ Reynolds Ransomware ฝังและติดตั้งไดรเวอร์ที่มีช่องโหว่ NsecSoft NSecKrnl เข้าสู่ระบบ

- ไดรเวอร์ NsecSoft NSecKrnl ใช้ประโยชน์จากช่องโหว่ที่ทราบ (CVE-2025-68947) เพื่อยุติการทำงานของกระบวนการที่เกี่ยวข้องกับซอฟต์แวร์รักษาความปลอดภัย EDR ต่างๆ

- หลังการโจมตีด้วย ransomware โปรแกรมเข้าถึงระยะไกล GotoHTTP ถูกติดตั้งเพื่อรักษาการเข้าถึงระบบที่ถูกบุกรุก

Recommendations:

Short Term:

- รีบตรวจสอบและแพตช์ช่องโหว่ที่เกี่ยวข้องกับไดรเวอร์ NsecSoft NSecKrnl (CVE-2025-68947) และไดรเวอร์ที่มีช่องโหว่อื่นๆ ที่ทราบ

- ตรวจสอบระบบอย่างเร่งด่วนเพื่อหา Indicators of Compromise (IoCs) ที่เกี่ยวข้องกับ Reynolds ransomware, ไดรเวอร์ NsecSoft NSecKrnl และโปรแกรม GotoHTTP

- อัปเดตและเสริมความแข็งแกร่งให้กับโซลูชัน EDR/Endpoint Protection เพื่อให้สามารถตรวจจับและป้องกันเทคนิคการหลบเลี่ยงการป้องกันใหม่ๆ

- บังคับใช้มาตรการป้องกันฟิชชิ่งที่มีประสิทธิภาพเพื่อป้องกันเวกเตอร์การเข้าถึงเริ่มต้น เช่น การโจมตีด้วยไฟล์แนบ .LNK ในอีเมล

- ตรวจสอบและแก้ไขการกำหนดค่าที่ไม่ปลอดภัยของบริการจัดเก็บข้อมูลบนคลาวด์ เช่น AWS S3 buckets

Long Term:

- นำกลยุทธ์การป้องกันแบบหลายชั้นมาใช้ ซึ่งรวมถึงการตรวจจับพฤติกรรมที่ผิดปกติและการล่าภัยคุกคามขั้นสูง นอกเหนือจาก EDR พื้นฐาน

- สร้างและบำรุงรักษาโปรแกรมการจัดการช่องโหว่ที่แข็งแกร่ง เพื่อระบุและแพตช์ช่องโหว่ในไดรเวอร์และส่วนประกอบซอฟต์แวร์อื่นๆ อย่างสม่ำเสมอ

- เสริมสร้างการควบคุม Identity and Access Management (IAM) เพื่อป้องกันบัญชีผู้ใช้ที่ไม่ได้ใช้งาน (orphaned accounts) และการเข้าถึงโดยไม่ได้รับอนุญาต

- ให้ความรู้และฝึกอบรมผู้ใช้เกี่ยวกับการตระหนักรู้เรื่องฟิชชิ่ง และอันตรายของการเปิดไฟล์แนบหรือลิงก์ที่น่าสงสัย

- นำหลักการ Zero Trust มาใช้เพื่อจำกัดการเคลื่อนที่ในแนวนอนและลดผลกระทบของการละเมิดข้อมูล

- สำรองข้อมูลสำคัญอย่างสม่ำเสมอและทดสอบขั้นตอนการกู้คืนข้อมูลเพื่อรับประกันความพร้อมใช้งานของข้อมูล

- พิจารณาการนำแนวทางปฏิบัติสำหรับการเข้ารหัสข้อมูลแบบ Post-Quantum Cryptography มาใช้ เพื่อเตรียมรับมือกับภัยคุกคามทางควอนตัมในอนาคต

Source: https://thehackernews.com/2026/02/reynolds-ransomware-embeds-byovd-driver.html

Share this content: