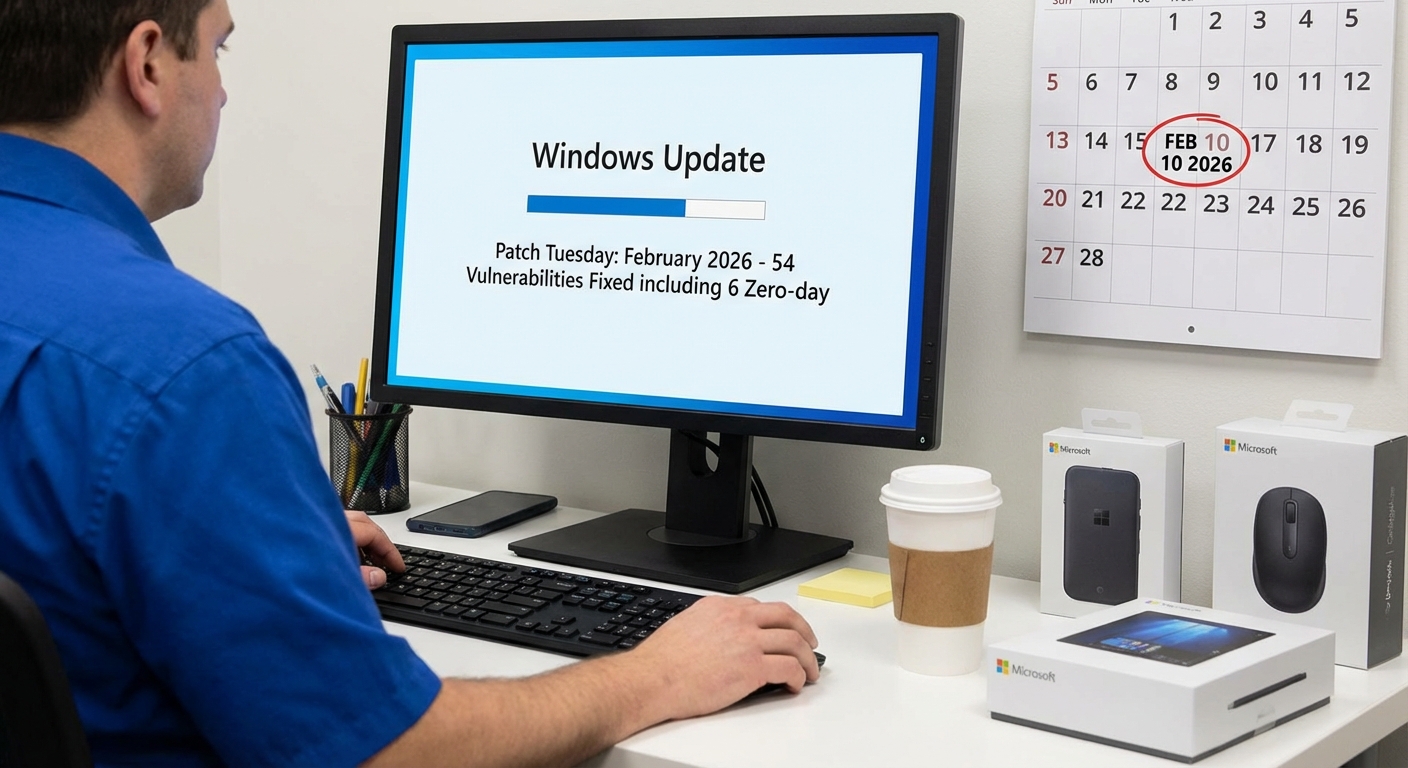

Microsoft ได้ออกอัปเดต Patch Tuesday ประจำเดือนกุมภาพันธ์ 2026 เมื่อวันที่ 10 กุมภาพันธ์ โดยได้แก้ไขช่องโหว่รวม 54 รายการ ซึ่งในจำนวนนี้มี 6 รายการเป็นช่องโหว่ Zero-day ที่ถูกเปิดเผยสู่สาธารณะหรือถูกใช้ในการโจมตีแล้ว ช่องโหว่เหล่านี้ครอบคลุมผลิตภัณฑ์ต่างๆ ของ Microsoft ได้แก่ Windows, Office, Azure และเครื่องมือสำหรับนักพัฒนา โดยมีช่องโหว่ระดับวิกฤต 2 รายการ และช่องโหว่ระดับสำคัญจำนวนมาก ประเภทของช่องโหว่ที่ได้รับการแก้ไข ได้แก่ การเรียกใช้โค้ดจากระยะไกล (RCE), การยกระดับสิทธิ์ (EoP), การเปิดเผยข้อมูล, การปลอมแปลง (Spoofing), การปฏิเสธการให้บริการ (DoS) และการเลี่ยงคุณสมบัติด้านความปลอดภัย Microsoft ย้ำเตือนให้ดำเนินการอัปเดตแพตช์โดยเร็วที่สุด

Severity: วิกฤต

System Impact:

- Windows

- Microsoft Office (Word, Excel, Outlook)

- Azure (Compute Gallery, SDK for Python, HDInsight, IoT Explorer, DevOps Server)

- Developer Tools (GitHub Copilot, Visual Studio Code, GitHub Copilot for JetBrains, Visual Studio)

- Microsoft Defender for Endpoint Linux Extension

- Windows Remote Desktop Services

- Windows Remote Access Connection Manager

- Desktop Window Manager

- Windows App for Mac Installer

- MSHTML Framework

- Windows Shell

- Windows Storage

- Windows HTTP.sys

- Windows Hyper-V

- Mailslot File System

- Windows Cluster Client Failover

- Microsoft Exchange Server

Technical Attack Steps:

- การเรียกใช้โค้ดจากระยะไกล (Remote Code Execution – RCE): ผู้โจมตีสามารถรันโค้ดที่เป็นอันตรายบนระบบเป้าหมายได้

- การยกระดับสิทธิ์ (Elevation of Privilege – EoP): ผู้โจมตีสามารถเพิ่มระดับสิทธิ์ของตนเองบนระบบ ทำให้เข้าถึงทรัพยากรที่ปกป้องไว้ได้

- การเปิดเผยข้อมูล (Information Disclosure): ผู้โจมตีสามารถเข้าถึงข้อมูลที่ละเอียดอ่อนที่ไม่ควรเปิดเผยได้

- การปลอมแปลง (Spoofing): ผู้โจมตีสามารถปลอมแปลงตัวตนหรือแหล่งที่มา เพื่อหลอกให้เหยื่อหลงเชื่อและกระทำการบางอย่าง

- การปฏิเสธการให้บริการ (Denial of Service – DoS): ผู้โจมตีสามารถทำให้ระบบหรือบริการไม่สามารถใช้งานได้ตามปกติ

- การเลี่ยงคุณสมบัติด้านความปลอดภัย (Security Feature Bypass): ผู้โจมตีสามารถหลีกเลี่ยงกลไกการรักษาความปลอดภัยที่ติดตั้งไว้ได้

- ช่องโหว่ Zero-day ทั้ง 6 รายการมีความเสี่ยงสูงเนื่องจากถูกเปิดเผยต่อสาธารณะหรือถูกใช้ในการโจมตีแล้ว ซึ่งอาจถูกนำไปใช้รวมกันเพื่อทำการโจมตีที่ซับซ้อนยิ่งขึ้น เช่น การเลี่ยงการป้องกันเพื่อรันโค้ดหรือยกระดับสิทธิ์

Recommendations:

Short Term:

- จัดลำดับความสำคัญในการติดตั้งแพตช์สำหรับช่องโหว่ระดับวิกฤต (Critical) และ Zero-day โดยทันทีผ่าน Windows Update หรือ WSUS

- ทดสอบแพตช์ในสภาพแวดล้อมจำลอง (staging environments) ก่อนนำไปใช้งานจริง

Long Term:

- เปิดใช้งานการอัปเดตอัตโนมัติ (auto-updates)

- ติดตามประกาศจาก Microsoft Security Response Center (MSRC) สำหรับการแก้ไขเพิ่มเติมหรือคำแนะนำที่เปลี่ยนแปลงไป

- ตรวจสอบและปรับปรุงการตั้งค่าความปลอดภัยของ Azure และ Office อย่างสม่ำเสมอ

- เตรียมพร้อมรับมือหาก CISA เพิ่ม CVEs เหล่านี้ในแค็ตตาล็อก Known Exploited Vulnerabilities (KEV)

Source: https://cybersecuritynews.com/microsoft-patch-tuesday-february-2026/

Share this content: