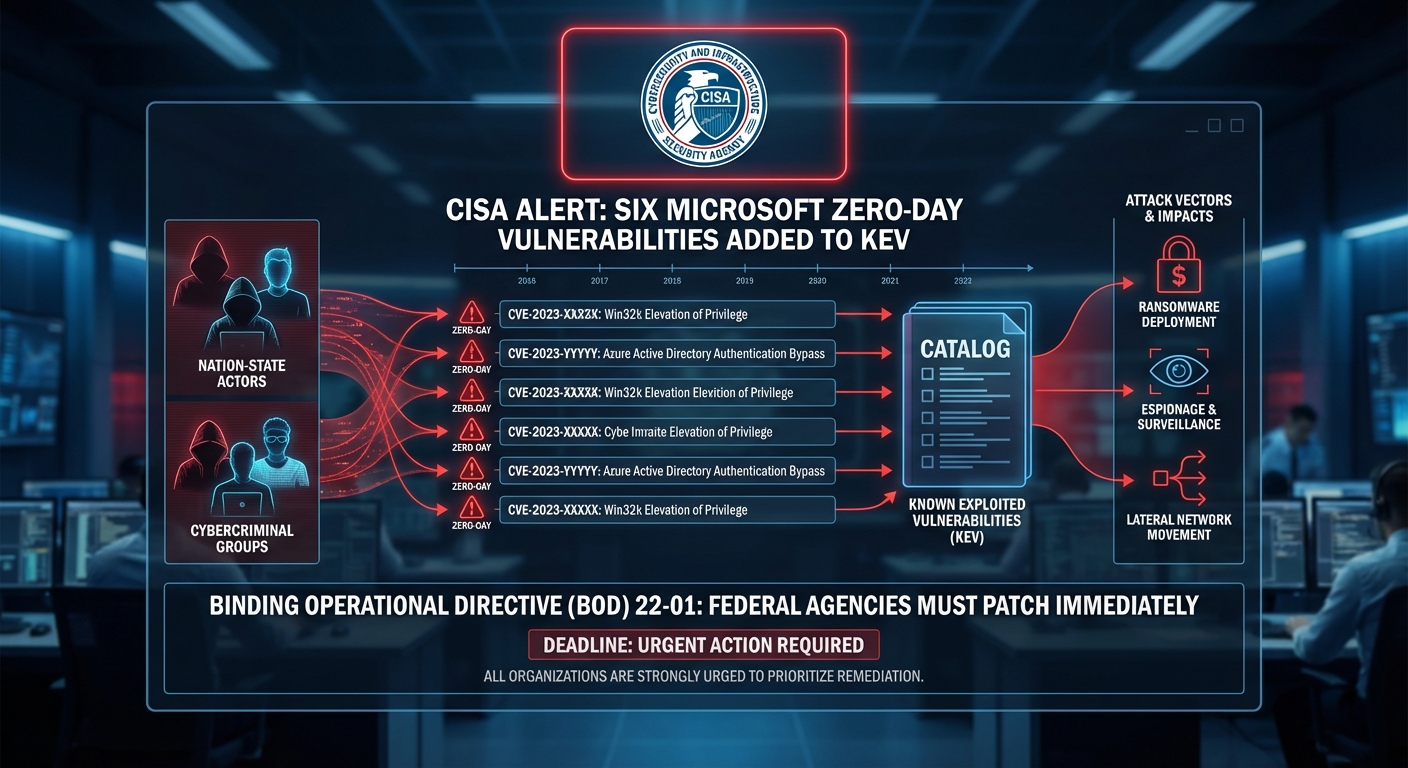

หน่วยงาน Cybersecurity and Infrastructure Security Agency (CISA) ของสหรัฐอเมริกาได้เพิ่มช่องโหว่ Zero-day จำนวน 6 รายการที่ส่งผลกระทบต่อผลิตภัณฑ์ Microsoft ลงในแคตตาล็อก Known Exploited Vulnerabilities (KEV) อย่างเร่งด่วน การดำเนินการนี้เน้นย้ำถึงภัยคุกคามที่เพิ่มขึ้นจากผู้ไม่หวังดี ทั้งกลุ่มรัฐบาลและอาชญากรไซเบอร์ที่กำลังใช้ประโยชน์จากช่องโหว่เหล่านี้อย่างต่อเนื่อง CISA กำหนดให้หน่วยงานรัฐบาลกลางต้องแก้ไขช่องโหว่เหล่านี้ตามกำหนดเวลาภายใต้ Binding Operational Directive (BOD) 22-01 และเรียกร้องให้องค์กรทั้งหมดให้ความสำคัญกับการแก้ไขเพื่อลดความเสี่ยงในวงกว้าง ช่องโหว่เหล่านี้เป็นช่องทางหลักสำหรับการโจมตีด้วย ransomware การสอดแนม และการเคลื่อนที่ภายในเครือข่าย

Severity: วิกฤต

System Impact:

- Microsoft Windows Shell (RCE)

- Microsoft MSHTML Framework (Security Feature Bypass, ส่งผลกระทบต่อ Edge และ Office ที่มี legacy integrations)

- Microsoft Office Word (Privilege Escalation)

- Microsoft Windows Type Confusion (Desktop Window Manager – DWM) (Local Privilege Escalation)

- Microsoft Windows NULL Pointer Dereference (Remote Access Connection Manager) (Local Denial-of-Service – DoS)

- Windows Remote Desktop Services (Local Privilege Escalation)

Technical Attack Steps:

- ผู้โจมตีใช้ช่องโหว่ในผลิตภัณฑ์ Microsoft หลายรายการ

- การเข้าถึงเริ่มต้นมักเกิดขึ้นผ่านวิศวกรรมสังคม (social engineering) หรือเนื้อหาเว็บที่เป็นอันตราย (เช่น ฟิชชิ่ง)

- การใช้ประโยชน์จากช่องโหว่สามารถนำไปสู่การประมวลผลโค้ดจากระยะไกล (RCE) การหลีกเลี่ยงคุณสมบัติด้านความปลอดภัย การยกระดับสิทธิ์ในเครื่อง (LPE) เพื่อเข้าถึงสิทธิ์ระดับ SYSTEM/ผู้ดูแลระบบ หรือการโจมตีแบบปฏิเสธการให้บริการในเครื่อง (DoS)

- ช่องโหว่เหล่านี้ถูกนำไปใช้เพื่อเคลื่อนที่ภายในเครือข่าย (lateral movement) รักษาการเข้าถึงระบบ (persistence) การโจมตีซัพพลายเชน (supply-chain compromises) และการขโมยข้อมูล

Recommendations:

Short Term:

- ใช้แพตช์ของ Microsoft ทันทีผ่าน WSUS หรือ Intune

- เปิดใช้งานการอัปเดตอัตโนมัติ

- ตรวจจับ Indicators of Compromise (IOCs) โดยใช้ EDR (เช่น ตัวบ่งชี้จาก Microsoft Security Response Center – MSRC)

- ใช้ YARA rules ที่กำลังเกิดขึ้นบน GitHub สำหรับรูปแบบการโจมตี

- บังคับใช้ AppLocker

- ปิดใช้งาน Remote Desktop Services (RDS) หากไม่มีการใช้งาน

- ตรวจสอบมาโครของ Microsoft Office

- แบ่งแยกเครือข่ายตามหลักการ Zero Trust

Long Term:

- เปลี่ยนไปใช้ Endpoint Detection and Response (EDR) ที่มีการวิเคราะห์พฤติกรรม

- ดำเนินการ Red-team exercises เพื่อจำลองการโจมตีที่ใช้ช่องโหว่ KEV

- รวมแคตตาล็อก KEV เข้ากับเครื่องมือบริหารจัดการช่องโหว่ขององค์กร

Source: https://cybersecuritynews.com/microsoft-0-day-vulnerabilities/

Share this content: