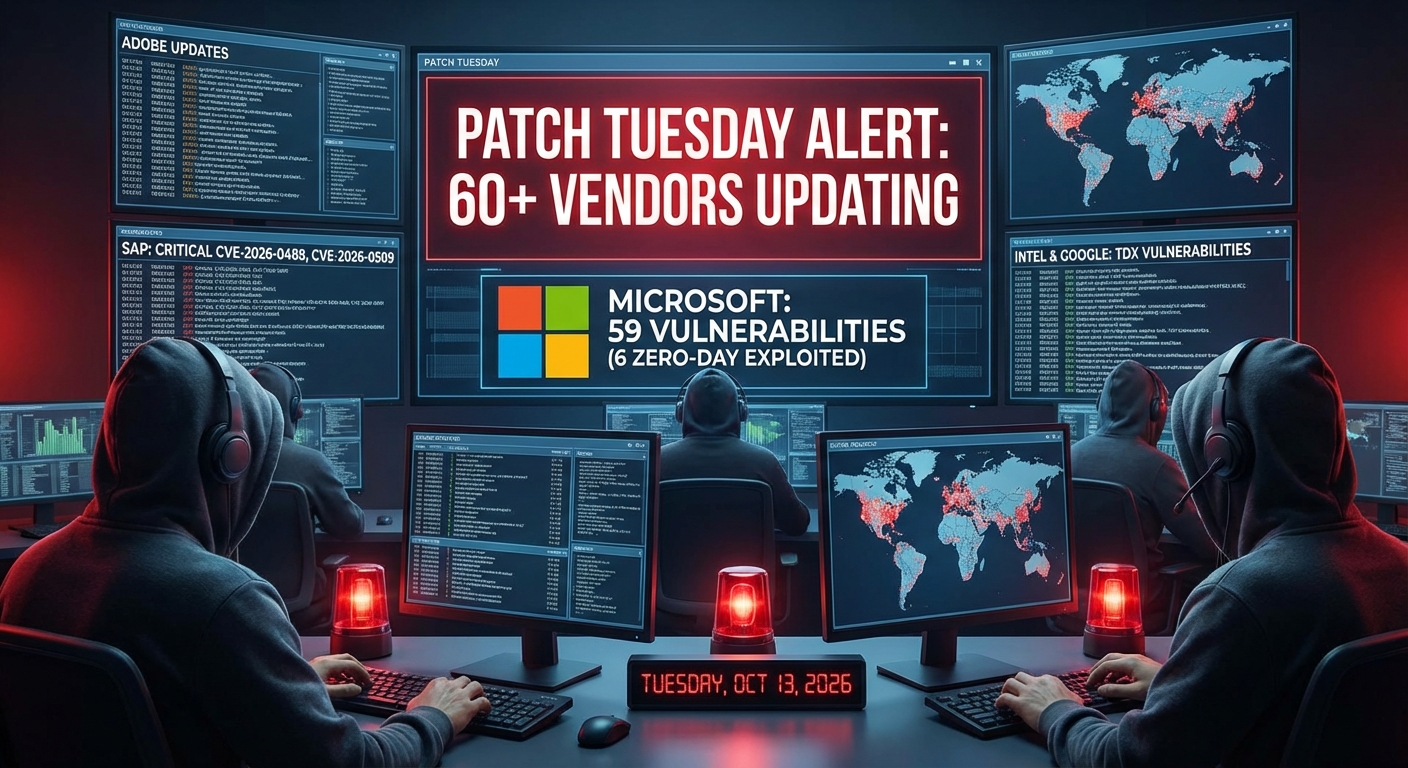

ในวัน Patch Tuesday นี้ ผู้จำหน่ายซอฟต์แวร์กว่า 60 รายได้ออกแพตช์แก้ไขช่องโหว่ด้านความปลอดภัยที่ส่งผลกระทบต่อผลิตภัณฑ์และบริการต่างๆ โดยเฉพาะ Microsoft ได้แก้ไข 59 ช่องโหว่ ซึ่งรวมถึง 6 Zero-day ที่ถูกโจมตีจริงใน Windows ที่อาจนำไปสู่การเลี่ยงการรักษาความปลอดภัย, การยกระดับสิทธิ์, และการโจมตีแบบ DoS นอกจากนี้ Adobe ได้ออกอัปเดตสำหรับหลายผลิตภัณฑ์ และ SAP ได้แก้ไขสองช่องโหว่ร้ายแรง (CVE-2026-0488 และ CVE-2026-0509) ที่อาจนำไปสู่การเข้าถึงฐานข้อมูลและการเรียกใช้ฟังก์ชันระยะไกลโดยไม่ได้รับอนุญาต Intel และ Google ยังได้ร่วมมือกันค้นพบช่องโหว่ 5 รายการและข้อบกพร่องอื่น ๆ ใน Intel Trust Domain Extensions (TDX) 1.5 ผู้จำหน่ายรายอื่น ๆ อีกมากมายก็ได้ออกอัปเดตความปลอดภัยเช่นกัน

Severity: วิกฤต

System Impact:

- Windows components

- Adobe Audition

- Adobe After Effects

- Adobe InDesign Desktop

- Adobe Substance 3D

- Adobe Bridge

- Adobe Lightroom Classic

- Adobe DNG SDK

- SAP CRM

- SAP S/4HANA

- SAP NetWeaver Application Server ABAP

- SAP ABAP Platform

- Intel Trust Domain Extensions (TDX) 1.5

- ABB products

- Amazon Web Services (AWS)

- AMD products

- AMI products

- Apple products

- ASUS products

- AutomationDirect products

- AVEVA products

- Broadcom products

- VMware products

- Canon products

- Check Point products

- Cisco products

- Citrix products

- Commvault products

- ConnectWise products

- D-Link products

- Dassault Systèmes products

- Dell products

- Devolutions products

- dormakaba products

- Drupal

- F5 products

- Fortinet products

- Foxit Software products

- FUJIFILM products

- Fujitsu products

- Gigabyte products

- GitLab

- Google Android

- Google Pixel

- Google Chrome

- Google Cloud

- Grafana

- Hikvision products

- Hitachi Energy products

- HP products

- HP Enterprise products

- Aruba Networking

- Juniper Networks

- IBM products

- Intel products

- Ivanti products

- Lenovo products

- AlmaLinux

- Alpine Linux

- Amazon Linux

- Arch Linux

- Debian

- Gentoo

- Oracle Linux

- Mageia

- Red Hat

- Rocky Linux

- SUSE

- Ubuntu

- MediaTek products

- Mitsubishi Electric products

- MongoDB

- Moxa products

- Mozilla Firefox

- Mozilla Thunderbird

- n8n

- NVIDIA products

- Phoenix Contact products

- QNAP products

- Qualcomm products

- Ricoh products

- Rockwell Automation products

- Samsung products

- Schneider Electric products

- ServiceNow

- Siemens products

- SolarWinds products

- Splunk

- Spring Framework

- Supermicro products

- Synology products

- TP-Link products

- WatchGuard products

- Zoho ManageEngine products

- Zoom

- Zyxel products

Technical Attack Steps:

- Microsoft Windows: ผู้โจมตีใช้ช่องโหว่ Zero-day เพื่อเลี่ยงฟีเจอร์ความปลอดภัย, ยกระดับสิทธิ์, หรือทำให้เกิดการปฏิเสธการให้บริการ (Denial-of-Service – DoS) ในส่วนประกอบต่างๆ ของ Windows

- SAP CRM/S/4HANA (CVE-2026-0488): ผู้โจมตีที่ผ่านการยืนยันตัวตนสามารถทำการฉีดโค้ดเพื่อรันคำสั่ง SQL โดยพลการ ซึ่งนำไปสู่การประนีประนอมฐานข้อมูลทั้งหมด

- SAP NetWeaver Application Server ABAP (CVE-2026-0509): ผู้ใช้ที่มีสิทธิ์ต่ำแต่ผ่านการยืนยันตัวตนสามารถใช้ช่องโหว่การตรวจสอบสิทธิ์ที่ขาดหายไปเพื่อทำการเรียกใช้ฟังก์ชันระยะไกล (Remote Function Calls) ในเบื้องหลังโดยไม่จำเป็นต้องมีสิทธิ์ S_RFC

- Intel Trust Domain Extensions (TDX) 1.5: ช่องโหว่หลายรายการที่ค้นพบอาจถูกนำไปใช้เพื่อหาประโยชน์จากข้อบกพร่องในโมดูลการประมวลผลที่เป็นความลับ

Recommendations:

Short Term:

- ทำการติดตั้งแพตช์ความปลอดภัยทั้งหมดจาก Microsoft, Adobe, SAP, Intel และผู้จำหน่ายอื่นๆ ที่ระบุไว้ในทันที

- สำหรับช่องโหว่ SAP ให้ทำการอัปเดตเคอร์เนล, ตั้งค่าพารามิเตอร์โปรไฟล์ และปรับการตั้งค่าบทบาทผู้ใช้และ UCON ตามคำแนะนำของ Onapsis เพื่อป้องกันการหยุดชะงักของธุรกิจ

- ให้ความสำคัญกับการแพตช์ช่องโหว่ Zero-day ที่ถูกโจมตีจริงใน Microsoft Windows เป็นอันดับแรก

Long Term:

- กำหนดนโยบายการจัดการแพตช์ที่แข็งแกร่งสำหรับซอฟต์แวร์และระบบปฏิบัติการทั้งหมด

- ดำเนินโครงการบริหารจัดการช่องโหว่อย่างต่อเนื่องเพื่อระบุและแก้ไขจุดอ่อนเชิงรุก

- ทำการตรวจสอบความปลอดภัยและทดสอบการเจาะระบบ (Penetration Testing) เป็นประจำเพื่อประเมินความยืดหยุ่นของระบบ

- จัดการอบรมด้านความปลอดภัยทางไซเบอร์อย่างต่อเนื่องให้กับพนักงานเพื่อเพิ่มความตระหนักเกี่ยวกับวิธีการโจมตีทั่วไป

- นำหลักการสิทธิ์ขั้นต่ำ (Principle of Least Privilege) มาใช้สำหรับบัญชีผู้ใช้และการตั้งค่าระบบ

- ติดตามประกาศด้านความปลอดภัยจากผู้จำหน่ายซอฟต์แวร์ทั้งหมดอย่างสม่ำเสมอ

Source: https://thehackernews.com/2026/02/over-60-software-vendors-issue-security.html

Share this content: