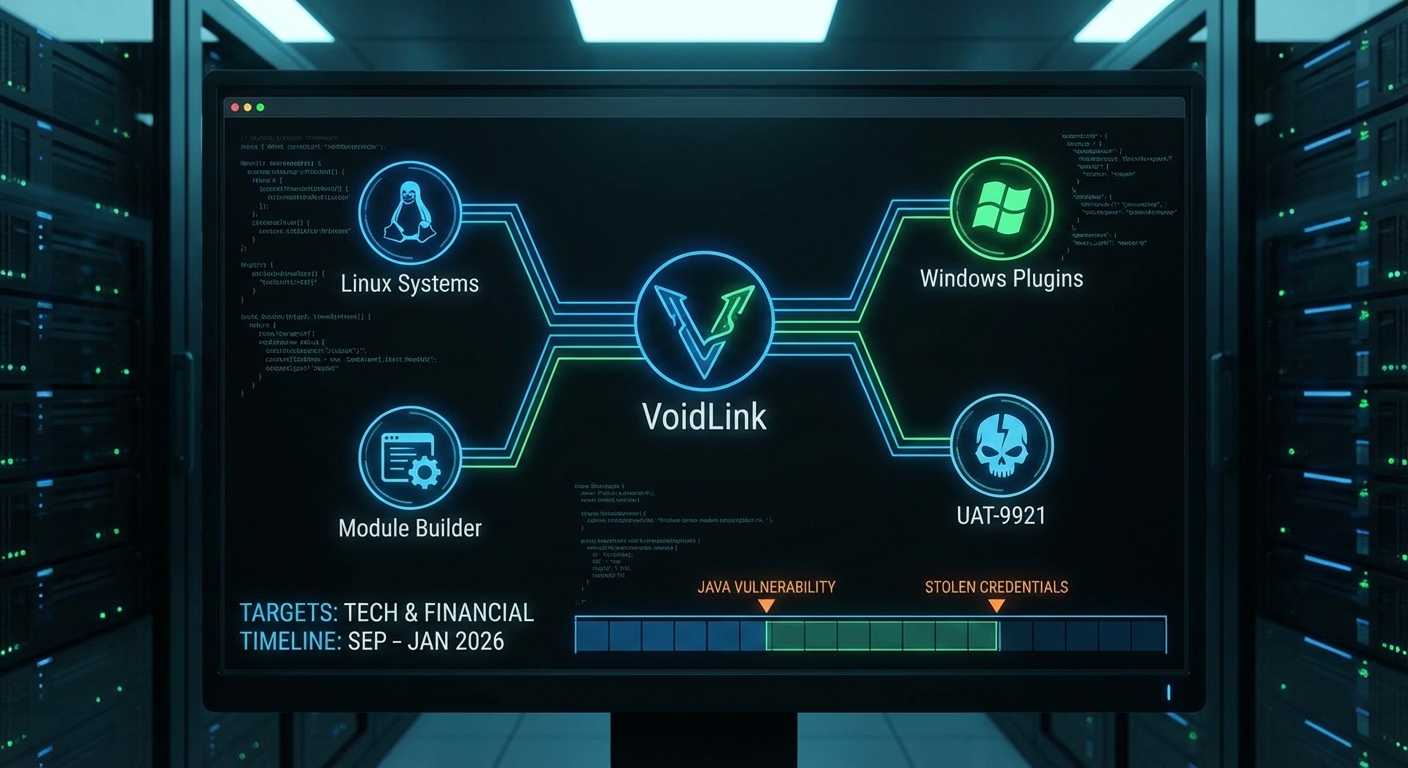

VoidLink คือเฟรมเวิร์กการบุกรุกแบบโมดูลาร์ที่ถูกติดตามล่าสุด ซึ่งมุ่งเป้าไปที่ระบบ Linux เป็นหลัก โดยมีความสามารถในการสร้างเครื่องมือตามความต้องการและรองรับปลั๊กอิน Windows Framework นี้ช่วยให้ผู้โจมตีสามารถปรับแต่งความสามารถได้ตามความจำเป็น ทำให้ลดเวลาจากการเข้าถึงสู่การดำเนินการ ผู้โจมตีที่เกี่ยวข้องคือ UAT-9921 ซึ่งใช้ข้อมูลประจำตัวที่ถูกขโมยและช่องโหว่ Java ในการโจมตีเซิร์ฟเวอร์ โดยเฉพาะอย่างยิ่งในองค์กรด้านเทคโนโลยีและบริการทางการเงิน กิจกรรมการโจมตีนี้เกิดขึ้นตั้งแต่เดือนกันยายนจนถึงมกราคม 2026

Severity: สูง

System Impact:

- ระบบ Linux

- เซิร์ฟเวอร์ (โดยเฉพาะในองค์กรเทคโนโลยีและบริการทางการเงิน)

- ระบบ Windows (มีแนวโน้มว่าจะถูกใช้งานผ่าน DLL Sideloading)

- Kubernetes

- Docker

Technical Attack Steps:

- 1. การเข้าถึงเบื้องต้น (Initial Access): ใช้ข้อมูลประจำตัวที่ถูกขโมย หรือใช้ประโยชน์จากช่องโหว่ Java serialization (เช่น Apache Dubbo) เพื่อรันโค้ดบนเซิร์ฟเวอร์เป้าหมาย นอกจากนี้ยังอาจมีการใช้เอกสารที่เป็นอันตราย

- 2. การติดตั้ง Implants: ปรับใช้ core implant ของ VoidLink ซึ่งทำหน้าที่เป็นเฟรมเวิร์กการจัดการ Implants

- 3. การสอดแนมหลังการโจมตี (Post-Compromise Reconnaissance): ตั้งค่า SOCKS server บนเซิร์ฟเวอร์ที่ถูกบุกรุก และใช้เครื่องมือ FSCAN สำหรับการสอดแนมภายในเครือข่าย

- 4. การขยายการโจมตี (Lateral Movement/Expansion): เริ่มสแกนเครือข่ายทั้งภายในและภายนอก (ในขอบเขต Class C) เพื่อค้นหาระบบเพิ่มเติมที่สามารถบุกรุกได้

- 5. การสร้างเครื่องมือตามความต้องการ (On-Demand Tool Generation): สร้างปลั๊กอินแบบกำหนดเอง (เขียนด้วยภาษา C) ตามความต้องการสำหรับ Linux distributions ต่างๆ และมีสัญญาณว่าอาจรองรับ Windows ผ่าน DLL sideloading

- 6. เทคนิคหลบหลีก (Evasion Techniques): ใช้เทคนิคขั้นสูง เช่น eBPF หรือ loadable kernel module rootkit, การยกระดับสิทธิ์ใน Container, การหลบหนี Sandbox, การตรวจจับเครื่องมือรักษาความปลอดภัยปลายทาง, การบิดเบือนโค้ด และการต่อต้านการวิเคราะห์

- 7. การสื่อสารและควบคุม (C2 & Internal Routing): รองรับการกำหนดเส้นทางแบบ mesh peer-to-peer ภายในเครือข่ายที่ถูกบุกรุก

Recommendations:

Short Term:

- หมุนเวียนข้อมูลประจำตัวที่เปิดเผย (exposed credentials) อย่างสม่ำเสมอ

- แพตช์บริการ Java ที่มีช่องโหว่ (โดยเฉพาะที่เกี่ยวข้องกับ Apache Dubbo) โดยทันที

- เฝ้าระวังการตั้งค่า SOCKS services ใหม่ๆ บนเซิร์ฟเวอร์

- ตรวจสอบกิจกรรมการสแกนเครือข่ายทั้งภายในและภายนอกที่ผิดปกติ

- เฝ้าระวัง outbound beacons ที่ไม่พึงประสงค์จากเซิร์ฟเวอร์

Long Term:

- ติดตั้งและอัปเดตกฎการตรวจจับ: ใช้ Snort SIDs (65915–65922 และ 65834–65842) และ ClamAV signature (Unix.Trojan.VoidLink-10059283) เพื่อตรวจจับกิจกรรมของ VoidLink

- เสริมสร้างความปลอดภัยโดยรวมของระบบ: ใช้หลักการ Zero Trust, การแบ่งส่วนเครือข่าย (network segmentation) และการควบคุมการเข้าถึงตามบทบาท (RBAC)

- ทำการประเมินช่องโหว่และทดสอบการเจาะระบบ (penetration testing) อย่างสม่ำเสมอ เพื่อระบุและแก้ไขจุดอ่อนที่อาจถูกใช้เป็นช่องทางในการเข้าถึงเบื้องต้น

Source: https://cybersecuritynews.com/voidlink-framework-enables-on-demand-tool-generation/

Share this content: