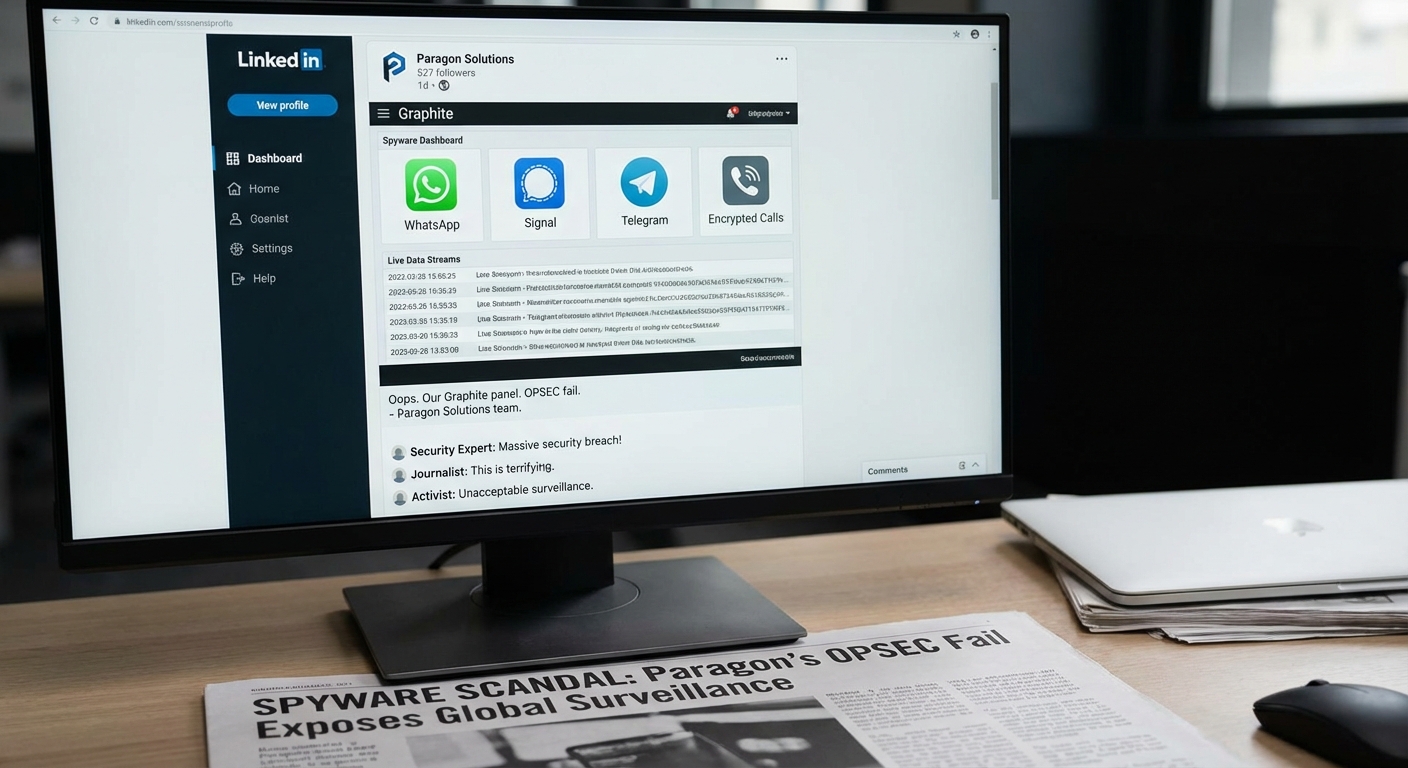

บริษัทสปายแวร์สัญชาติอิสราเอล Paragon Solutions ได้เปิดเผยแผงควบคุม Graphite โดยไม่ตั้งใจในโพสต์ LinkedIn ซึ่งเผยให้เห็นความสามารถในการดักจับการสื่อสารที่เข้ารหัส รวมถึง WhatsApp และ Signal การเปิดเผยครั้งนี้ถูกวิพากษ์วิจารณ์อย่างรุนแรงจากผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ว่าเป็นข้อผิดพลาดด้านความปลอดภัยในการปฏิบัติงานครั้งใหญ่ (OPSEC fail) และตอกย้ำความกังวลเกี่ยวกับการใช้สปายแวร์โดยรัฐบาลทั่วโลกกับนักข่าวและนักเคลื่อนไหว

Severity: สูง

System Impact:

- โทรศัพท์มือถือ (อุปกรณ์เป้าหมาย)

- แอปพลิเคชันส่งข้อความที่เข้ารหัส (เช่น WhatsApp, Signal, Telegram, Line, Snapchat, TikTok)

- แพลตฟอร์ม LinkedIn (แพลตฟอร์มที่เกิดการเปิดเผยข้อมูลโดยไม่ตั้งใจ)

Technical Attack Steps:

- สปายแวร์ Graphite แทรกซึมอุปกรณ์มือถือโดยไม่จำเป็นต้องมีการโต้ตอบจากผู้ใช้ (ผ่านช่องโหว่ Zero-Click)

- สปายแวร์จะเข้าถึงโทรศัพท์มือถือจากระยะไกล

- ดึงข้อความจากการสนทนาที่เข้ารหัสในแอปพลิเคชันต่างๆ

- เข้าถึงข้อมูลที่จัดเก็บไว้และข้อมูลการสื่อสารแบบเรียลไทม์บนอุปกรณ์

Recommendations:

Short Term:

- อัปเดตระบบปฏิบัติการและแอปพลิเคชันทั้งหมดบนอุปกรณ์มือถือให้เป็นเวอร์ชันล่าสุดทันที เพื่อแก้ไขช่องโหว่ที่ทราบ

- เพิ่มความระมัดระวังต่อข้อความที่น่าสงสัยหรือการสื่อสารที่ไม่พึงประสงค์ ซึ่งอาจบ่งชี้ถึงการตกเป็นเป้าหมายของการโจมตี

Long Term:

- ใช้การปฏิบัติที่ดีที่สุดด้านความปลอดภัยบนมือถือ เช่น การใช้รหัสผ่านที่รัดกุมและไม่ซ้ำกัน และการตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA)

- ตรวจสอบสิทธิ์การเข้าถึงของแอปพลิเคชันเป็นประจำ และลบแอปพลิเคชันที่ไม่จำเป็น

- พิจารณาใช้ระบบปฏิบัติการหรืออุปกรณ์ที่เน้นความเป็นส่วนตัว หากอยู่ในสภาพแวดล้อมที่มีความเสี่ยงสูง

- รัฐบาลและองค์กรควรประเมินสัญญากับบริษัทสปายแวร์เอกชนอีกครั้ง โดยคำนึงถึงผลกระทบด้านสิทธิมนุษยชนและความเสี่ยงด้านความปลอดภัยในการปฏิบัติงาน

- ชุมชนความปลอดภัยทางไซเบอร์ควรติดตามและเปิดโปงกิจกรรมของบริษัทดังกล่าวต่อไป

Source: https://cybersecuritynews.com/paragon-spyware-control-panel-on-linkedin/

Share this content: