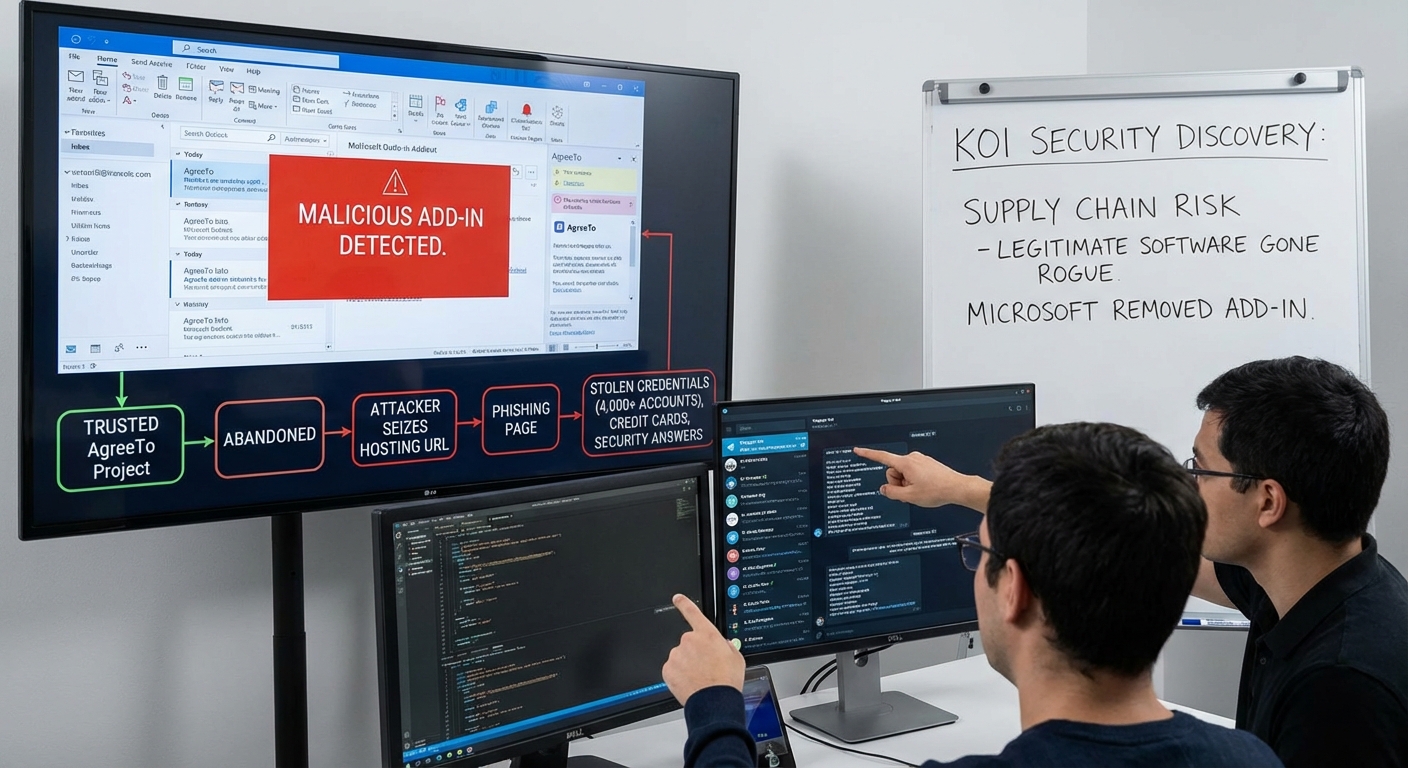

นักวิจัยด้านความปลอดภัยได้ค้นพบแอดอิน Microsoft Outlook ที่เป็นอันตราย ซึ่งเป็นกรณีแรกที่มีการบันทึกไว้ว่าถูกใช้โจมตีผู้ใช้งานจริง แอดอินตัวนี้มีชื่อว่า AgreeTo ซึ่งเป็นโปรแกรมจัดตารางการประชุมที่เคยถูกกฎหมาย ได้ถูกผู้โจมตีเข้ายึดครองและใช้ขโมยข้อมูลการเข้าสู่ระบบ Microsoft Account กว่า 4,000 รายการ รวมถึงหมายเลขบัตรเครดิตและคำตอบของคำถามเพื่อความปลอดภัยทางธนาคาร สาเหตุเกิดจากนักพัฒนาเดิมละทิ้งโครงการ ทำให้ผู้โจมตีสามารถลงทะเบียน URL โฮสติ้งที่ถูกทิ้งร้างและใช้เป็นหน้าฟิชชิ่งได้ โดยที่ Microsoft ไม่ได้ตรวจสอบเนื้อหาของแอดอินอย่างต่อเนื่องหลังจากการอนุมัติครั้งแรก ข้อมูลที่ถูกขโมยถูกส่งผ่าน Telegram bot และ Koi Security เป็นผู้ค้นพบการโจมตีนี้ Microsoft ได้ถอนแอดอินนี้ออกจาก Store แล้ว เน้นย้ำถึงความเสี่ยงด้าน Supply Chain ที่ซอฟต์แวร์ที่เคยน่าเชื่อถืออาจกลายเป็นภัยคุกคามได้หากโครงสร้างพื้นฐานถูกละทิ้ง

Severity: สูง

System Impact:

- Microsoft Outlook

- Microsoft Office Add-in Store

- Microsoft account

- Banking institutions

Technical Attack Steps:

- AgreeTo เริ่มต้นเป็นโครงการโอเพ่นซอร์สที่ถูกต้องและถูกเผยแพร่ไปยัง Microsoft Office Add-in Store

- นักพัฒนาเดิมละทิ้งโครงการและลบการใช้งาน Vercel ที่เกี่ยวข้อง ทำให้ URL โฮสติ้งถูกทิ้งร้าง

- ผู้โจมตีเข้ายึดครอง URL โฮสติ้งที่ถูกทิ้งร้าง (outlook-one.vercel.app) และติดตั้ง Phishing Kit

- เนื่องจาก Microsoft ตรวจสอบ Manifest ของแอดอินเฉพาะตอนส่งครั้งแรกเท่านั้น เนื้อหาที่โฮสต์บน URL จึงไม่ได้รับการตรวจสอบอย่างต่อเนื่อง

- เมื่อผู้ใช้งานเปิด AgreeTo ระบบจะแสดงหน้าเข้าสู่ระบบปลอมของ Microsoft ภายในแถบด้านข้างที่เชื่อถือได้ของ Outlook

- สคริปต์ฟิชชิ่งจะเก็บข้อมูลประจำตัว (credentials) และที่อยู่ IP ของผู้ใช้งาน

- ข้อมูลที่ถูกขโมยจะถูกส่งไปยังผู้โจมตีผ่าน Telegram bot

Recommendations:

Short Term:

- ถอนการติดตั้งแอดอิน Outlook ที่น่าสงสัยหรือไม่ได้ใช้งานทันที โดยเฉพาะ AgreeTo

- เปลี่ยนรหัสผ่าน Microsoft Account และบัญชีธนาคารที่เกี่ยวข้องทั้งหมด

- ตรวจสอบรายการเดินบัญชีบัตรเครดิตและบัญชีธนาคารเพื่อหารายการที่น่าสงสัย

- เปิดใช้งานการยืนยันตัวตนแบบหลายปัจจัย (MFA) สำหรับ Microsoft Account และบริการออนไลน์อื่นๆ

Long Term:

- ตรวจสอบแอดอินและส่วนเสริมต่างๆ อย่างละเอียดก่อนการติดตั้ง โดยพิจารณาจากชื่อเสียงของนักพัฒนาและการอัปเดตอย่างต่อเนื่อง

- ใช้โซลูชันความปลอดภัยทางไซเบอร์ที่ครอบคลุม เช่น ระบบตรวจจับฟิชชิ่งและแอนติมัลแวร์

- ให้ความรู้แก่ผู้ใช้งานเกี่ยวกับการโจมตีแบบฟิชชิ่งและ Supply Chain Risk ที่เกี่ยวข้องกับแอดอิน

- สำรองข้อมูลสำคัญอย่างสม่ำเสมอและเข้ารหัสข้อมูล

- พิจารณาใช้บริการตรวจสอบข้อมูลส่วนบุคคลเพื่อแจ้งเตือนเมื่อข้อมูลรั่วไหล

Source: https://cybersecuritynews.com/microsoft-outlook-add-in-stolen-credentials/

Share this content: