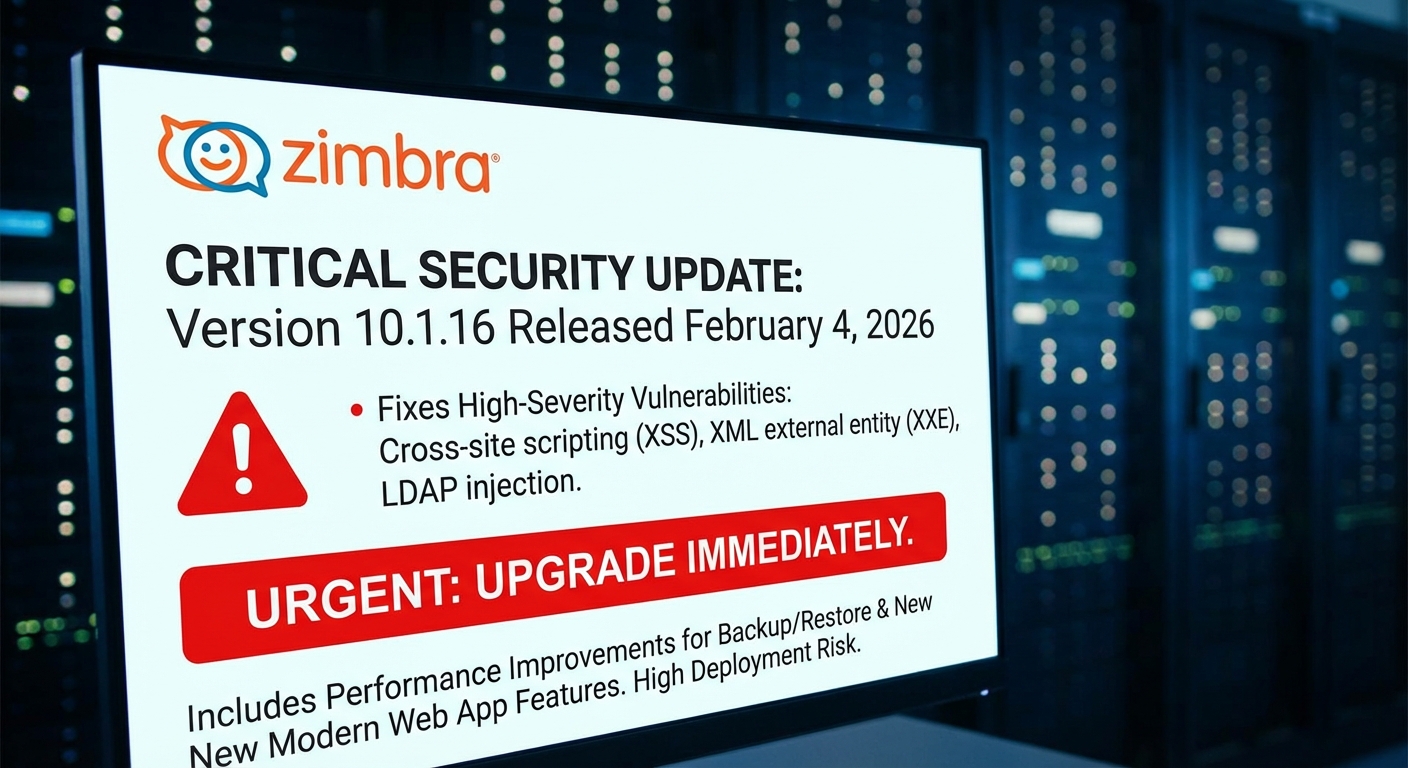

Zimbra ได้ออกอัปเดตเวอร์ชัน 10.1.16 เมื่อวันที่ 4 กุมภาพันธ์ 2026 เพื่อแก้ไขช่องโหว่ร้ายแรงสูงหลายรายการ ได้แก่ Cross-site scripting (XSS), XML external entity (XXE) และ LDAP injection การอัปเดตนี้มีความสำคัญสูงและมีความเสี่ยงในการปรับใช้สูง ผู้ดูแลระบบจึงควรอัปเกรดทันทีเพื่อป้องกันการโจมตี บทความยังระบุถึงการแก้ไขปัญหาอื่นๆ และการปรับปรุงประสิทธิภาพของระบบสำรองและกู้คืน ตลอดจนคุณสมบัติใหม่ๆ ใน Modern Web App อีกด้วย

Severity: สูง (High)

System Impact:

- Zimbra (เวอร์ชัน 10.1.16)

- คุณสมบัติการแชร์ไฟล์ Zimbra Webmail และ Briefcase

- ปลายทาง (Endpoint) ของ Exchange Web Services (EWS) SOAP

Technical Attack Steps:

- **Cross-site scripting (XSS)**: ผู้โจมตีสามารถฉีดสคริปต์ที่เป็นอันตรายผ่านช่องทางอินพุตที่ไม่ผ่านการตรวจสอบใน Zimbra Webmail และคุณสมบัติการแชร์ไฟล์ Briefcase เพื่อขโมยเซสชันของผู้ใช้หรือข้อมูล

- **XML external entity (XXE)**: ผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่ในปลายทาง Exchange Web Services (EWS) SOAP เพื่อแยกวิเคราะห์ XML ที่เป็นอันตราย ซึ่งอาจนำไปสู่การอ่านไฟล์บนเซิร์ฟเวอร์หรือการโจมตีแบบ Denial-of-Service (DoS)

- **LDAP Injection**: ผู้โจมตีที่ผ่านการรับรองความถูกต้อง (authenticated) และมีข้อมูลเข้าสู่ระบบที่ถูกต้อง สามารถจัดการ LDAP queries เพื่อยกระดับสิทธิ์ (privilege escalation) หรือดึงข้อมูลไดเรกทอรีที่ละเอียดอ่อน

Recommendations:

Short Term:

- อัปเกรดเป็น Zimbra เวอร์ชัน 10.1.16 ทันที

- ทดสอบการอัปเกรดในสภาพแวดล้อมจำลอง (staging environment) ก่อนการปรับใช้จริง เนื่องจากมีความเสี่ยงสูง

Long Term:

- ให้ความสำคัญกับการอัปเดตระบบและแพตช์ความปลอดภัยอย่างสม่ำเสมอ เพื่อลดความเสี่ยงจากการโจมตี

- ใช้ประโยชน์จากการปรับปรุงประสิทธิภาพการสำรองและกู้คืน (Backup & Restore) ที่มาพร้อมกับการอัปเดต เช่น การบีบอัด Zstandard และการขจัดข้อมูลซ้ำซ้อน

- พิจารณาการใช้คุณสมบัติใหม่ๆ ใน Modern Web App เพื่อเพิ่มประสิทธิภาพและความปลอดภัยในการใช้งาน

- ติดตามแผนการพัฒนา Zimbra ในอนาคตและให้ข้อเสนอแนะเพื่อเสริมสร้างความปลอดภัยเพิ่มเติม (ผ่าน pm.zimbra.com)

Source: https://cybersecuritynews.com/zimbra-security-update/

Share this content: