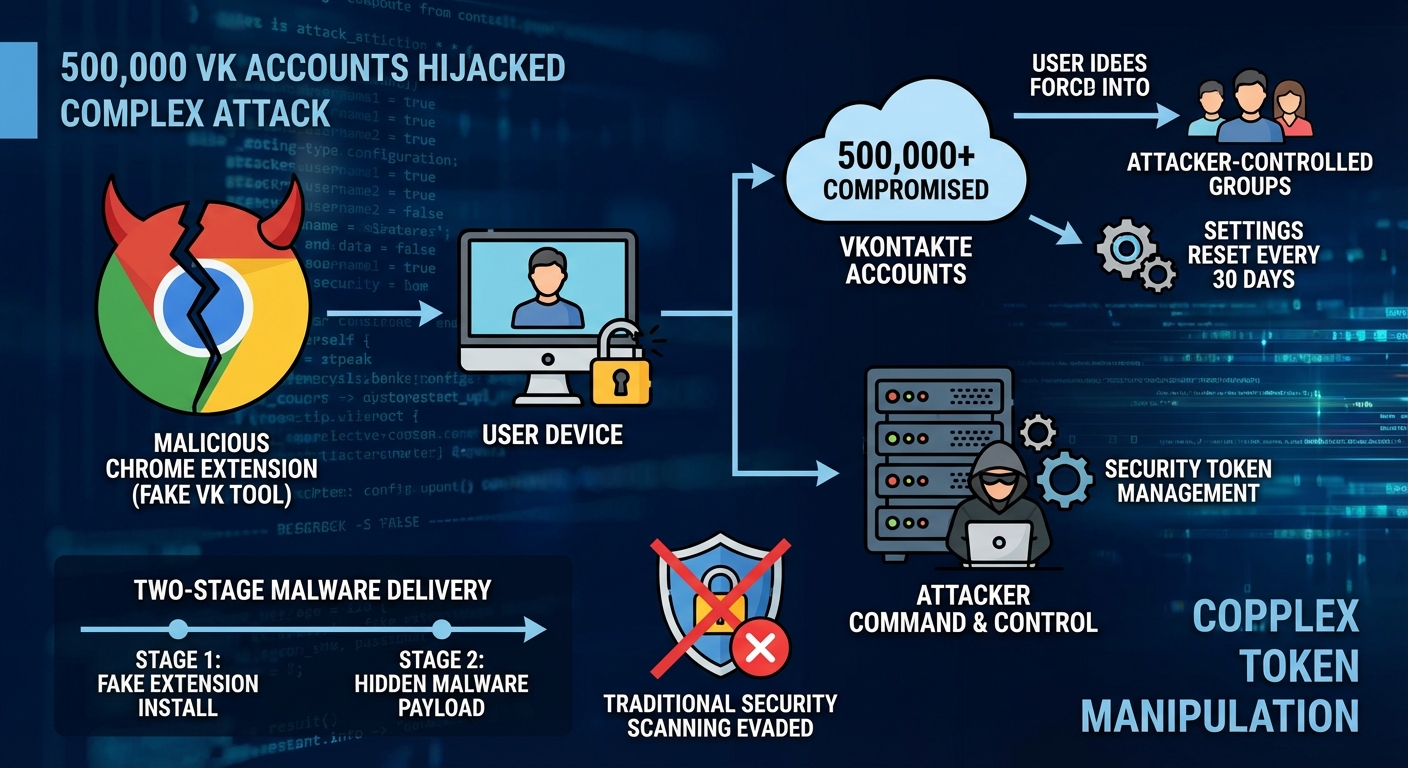

ส่วนขยาย Chrome ที่เป็นอันตรายได้เข้ายึดบัญชี VKontakte กว่า 500,000 บัญชี โดยปลอมตัวเป็นเครื่องมือปรับแต่ง VK มัลแวร์จะสมัครสมาชิกผู้ใช้เข้ากลุ่มที่ผู้โจมตีควบคุมโดยอัตโนมัติ รีเซ็ตการตั้งค่าบัญชีทุก 30 วัน และจัดการโทเค็นความปลอดภัยเพื่อคงการควบคุมไว้ การโจมตีนี้ใช้ระบบการส่งมอบมัลแวร์แบบสองขั้นตอนที่ซับซ้อน โดยหลีกเลี่ยงการสแกนความปลอดภัยแบบดั้งเดิม

Severity: สูง

System Impact:

- ส่วนขยาย Google Chrome

- บัญชี VKontakte (เครือข่ายสังคมออนไลน์)

- ข้อมูลผู้ใช้งาน

Technical Attack Steps:

- ผู้ใช้ติดตั้งส่วนขยาย Chrome ที่เป็นอันตราย (เช่น ‘VK Styles’) ที่ปลอมตัวเป็นเครื่องมือปรับแต่ง VK.

- มัลแวร์จะทำการ inject โค้ดเข้าไปในทุกหน้า VK ที่ผู้ใช้เข้าชม.

- มัลแวร์ดึงคำสั่งที่เข้ารหัสจากข้อมูลเมตา HTML ของโปรไฟล์ VKontakte ของผู้โจมตี ซึ่งทำหน้าที่เป็น Command-and-Control (C2).

- ดาวน์โหลด payload JavaScript ที่ทำการ obfuscate เพิ่มเติมจาก GitHub repository ที่ควบคุมโดยผู้คุกคาม ‘2vk’.

- จัดการ CSRF protection cookies ของ VK เพื่อเลี่ยงกลไกการรักษาความปลอดภัย.

- สมัครสมาชิกผู้เสียหายเข้ากลุ่ม VK ที่ผู้โจมตีควบคุมโดยอัตโนมัติ (ความน่าจะเป็น 75% ต่อเซสชัน).

- รีเซ็ตการตั้งค่าบัญชีทุก 30 วันเพื่อรักษาการควบคุมอย่างต่อเนื่อง.

- การปฏิบัติการนี้ดำเนินมาอย่างต่อเนื่องตั้งแต่เดือนมิถุนายน 2025 ถึงเดือนมกราคม 2026.

Recommendations:

Short Term:

- ถอนการติดตั้งส่วนขยายที่เกี่ยวข้องกับ VK ที่น่าสงสัยทั้งหมดทันที.

- ตรวจสอบและเพิกถอนสิทธิ์ของส่วนขยาย Chrome ที่ไม่จำเป็น.

Long Term:

- ตรวจสอบส่วนขยายเบราว์เซอร์อย่างสม่ำเสมอ.

- ติดตามกิจกรรม VK API ที่ผิดปกติ.

- กำหนดนโยบายการอนุญาต (allowlisting) สำหรับส่วนขยายที่จำเป็นเท่านั้น.

Source: https://cybersecuritynews.com/hijack-vkontakte-accounts/

Share this content: