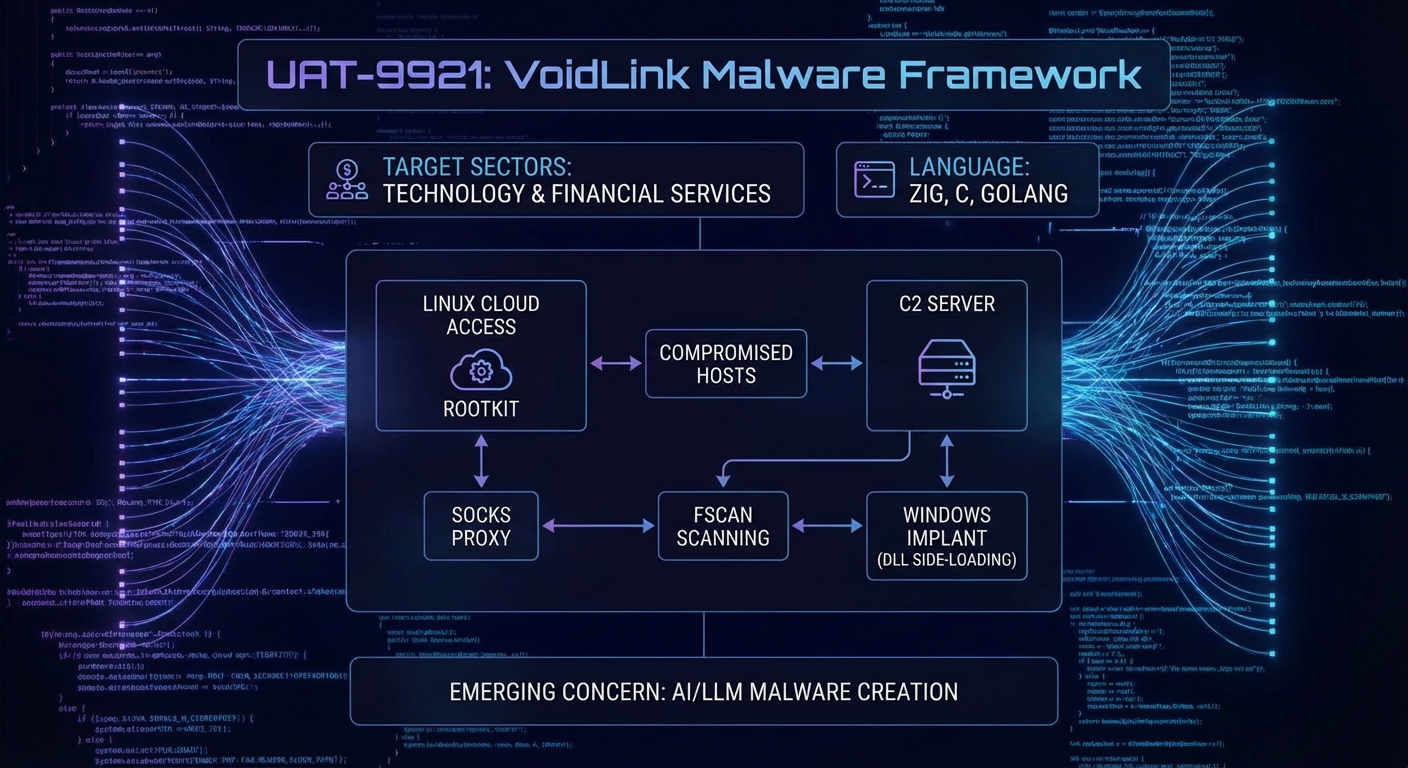

กลุ่มภัยคุกคามที่ไม่รู้จักมาก่อนในชื่อ UAT-9921 ถูกตรวจพบว่าใช้เฟรมเวิร์กมัลแวร์โมดูลาร์ใหม่ที่เรียกว่า VoidLink เพื่อกำหนดเป้าหมายภาคเทคโนโลยีและบริการทางการเงิน VoidLink ซึ่งเขียนด้วยภาษา Zig, C และ GoLang ถูกออกแบบมาเพื่อการเข้าถึงระบบคลาวด์ Linux อย่างลับๆ และยาวนาน โดยมีคุณสมบัติรูทคิทระดับเคอร์เนล การคอมไพล์ปลั๊กอินแบบ On-demand และความสามารถในการหลีกเลี่ยงโซลูชัน EDR ผู้โจมตีใช้โฮสต์ที่ถูกบุกรุกเพื่อติดตั้ง C2 ของ VoidLink และดำเนินการสแกนเครือข่ายภายในและภายนอก นอกจากนี้ยังมีการใช้ SOCKS proxy เพื่อเคลื่อนย้ายภายในเครือข่ายและสแกนด้วยเครื่องมือโอเพ่นซอร์ส เช่น Fscan ข้อมูลยังชี้ให้เห็นถึงความเป็นไปได้ในการพัฒนาอิมแพลนท์สำหรับ Windows ที่สามารถโหลดปลั๊กอินผ่าน DLL side-loading การค้นพบนี้เน้นย้ำถึงความกังวลเกี่ยวกับการใช้ AI/LLM ในการสร้างมัลแวร์ที่ตรวจจับได้ยาก

Severity: วิกฤต

System Impact:

- ระบบคลาวด์ที่ใช้ Linux

- ภาคส่วนเทคโนโลยี

- ภาคส่วนบริการทางการเงิน

- โซลูชัน Endpoint Detection and Response (EDR)

- ระบบปฏิบัติการ Windows (มีแนวโน้ม)

Technical Attack Steps:

- **การบุกรุกเริ่มต้น**: UAT-9921 ได้รับการเข้าถึงระบบเป้าหมาย (ใช้เป็นเครื่องมือหลังการบุกรุก)

- **การติดตั้ง VoidLink**: เฟรมเวิร์กมัลแวร์ VoidLink ถูกติดตั้งบนระบบคลาวด์ Linux ที่ถูกบุกรุก

- **การสร้าง C2**: โฮสต์ที่ถูกบุกรุกถูกใช้เพื่อติดตั้งโครงสร้างพื้นฐาน Command-and-Control (C2) ของ VoidLink

- **การสอดแนมและการเคลื่อนย้ายภายในเครือข่าย**: ผู้โจมตีติดตั้ง SOCKS proxy บนเซิร์ฟเวอร์ที่ถูกบุกรุก

- **กิจกรรมการสแกน**: ใช้เครื่องมือโอเพ่นซอร์ส เช่น Fscan เพื่อดำเนินการสแกนภายในและภายนอกเครือข่ายเพื่อระบุเป้าหมายเพิ่มเติม

- **การติดตั้งปลั๊กอิน**: VoidLink ติดตั้งปลั๊กอินที่เขียนด้วย C แบบ On-demand สำหรับการรวบรวมข้อมูล การเคลื่อนย้ายภายใน และการต่อต้านนิติวิทยาศาสตร์ ซึ่งปรับให้เข้ากับ Linux distributions ที่แตกต่างกัน

- **การซ่อนตัวและการหลีกเลี่ยง**: ใช้กลไกการซ่อนตัวต่างๆ เพื่อหลีกเลี่ยงการตรวจจับ ป้องกันการลบ และหลีกเลี่ยงโซลูชัน EDR

- **การโจมตี Windows (อาจเกิดขึ้น)**: มีความเป็นไปได้ที่จะใช้อิมแพลนท์หลักที่คอมไพล์สำหรับ Windows ซึ่งมีความสามารถในการโหลด DLL side-loading

Recommendations:

Short Term:

- ใช้โซลูชัน Endpoint Detection and Response (EDR) ที่แข็งแกร่งและตรวจสอบให้แน่ใจว่าอัปเดตอยู่เสมอ

- ตรวจสอบทราฟฟิกเครือข่ายเพื่อหากิจกรรมที่น่าสงสัย โดยเฉพาะการใช้ SOCKS proxies และเครื่องมือสแกน เช่น Fscan

- ทบทวนและเพิ่มความปลอดภัยของการตั้งค่าในสภาพแวดล้อมคลาวด์ที่ใช้ Linux

- ดำเนินการล่าภัยคุกคาม (Threat Hunting) ทันทีเพื่อหา Indicators of Compromise (IoCs) ของ VoidLink และกิจกรรมที่เกี่ยวข้อง

- ให้ความรู้แก่ทีมรักษาความปลอดภัยเกี่ยวกับลักษณะของมัลแวร์ที่สร้างโดย LLM และเทคนิคการหลีกเลี่ยงที่ซับซ้อน

Long Term:

- นำกลยุทธ์ Cloud Security Posture Management (CSPM) และ Cloud Workload Protection Platform (CWPP) ที่ครอบคลุมมาใช้

- ใช้การควบคุมการเข้าถึงที่แข็งแกร่ง (หลักการสิทธิ์น้อยที่สุด, การยืนยันตัวตนแบบหลายปัจจัย) และการแบ่งส่วนเครือข่าย (Network Segmentation)

- ทำการทดสอบการเจาะระบบ (Penetration Testing) และการจำลองการโจมตีโดย Red Team เป็นประจำ โดยจำลองภัยคุกคามขั้นสูง (APT)

- ลงทุนในการรวบรวมข่าวกรองภัยคุกคามขั้นสูง เพื่อให้ได้รับข้อมูลล่าสุดเกี่ยวกับเฟรมเวิร์กมัลแวร์ใหม่และผู้ไม่ประสงค์ดี

- พัฒนากลยุทธ์การรับมือเหตุการณ์ (Incident Response Plans) ที่ปรับให้เหมาะสมสำหรับมัลแวร์ที่ซ่อนตัวและเป็นแบบโมดูลาร์ในสภาพแวดล้อมคลาวด์

- พิจารณาผลกระทบของ AI/LLM ในการพัฒนามัลแวร์และปรับกลยุทธ์การป้องกันให้เหมาะสม

Source: The Hacker News (https://thehackernews.com/2026/02/uat-9921-deploys-voidlink-malware-to.html)

Share this content: