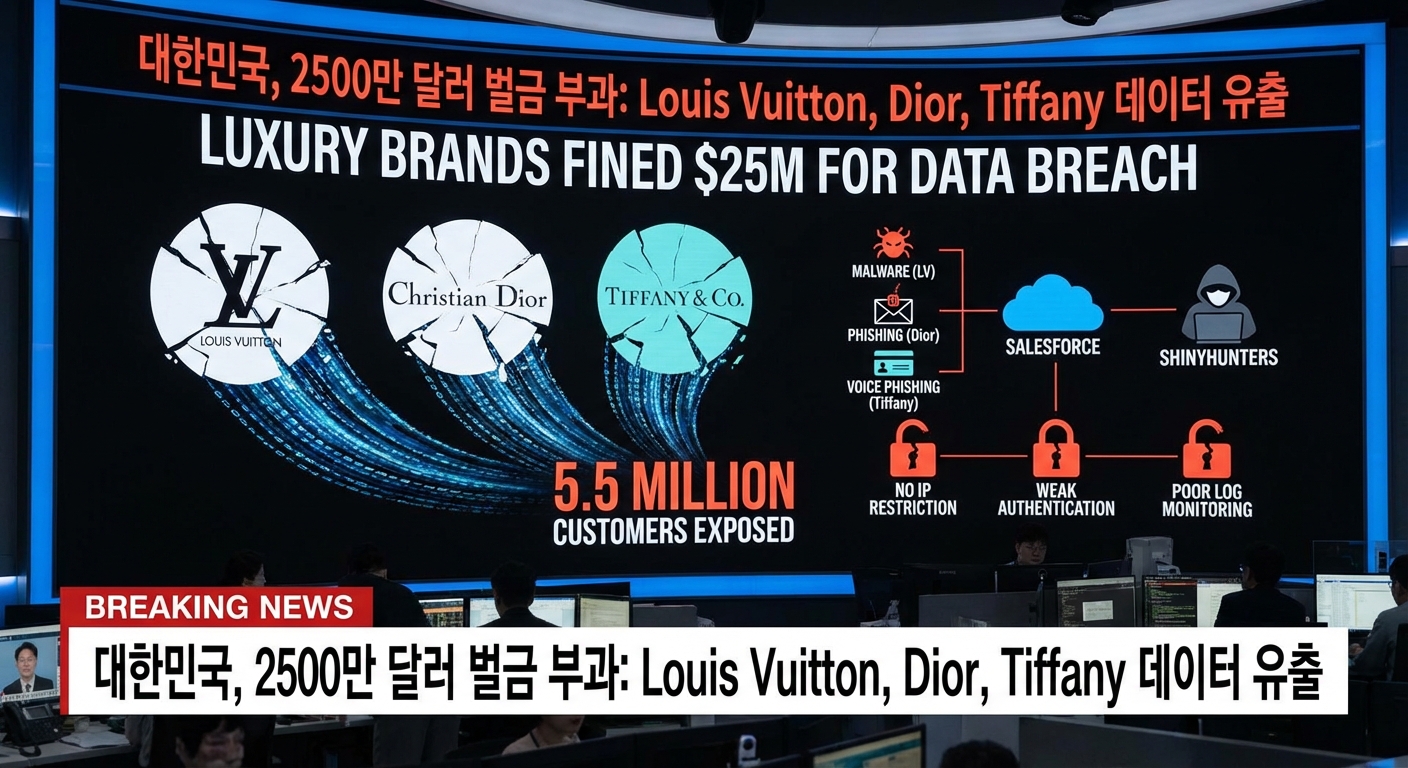

เกาหลีใต้สั่งปรับแบรนด์แฟชั่นหรู Louis Vuitton, Christian Dior Couture และ Tiffany รวม 25 ล้านดอลลาร์สหรัฐฯ เนื่องจากความล้มเหลวในการใช้มาตรการรักษาความปลอดภัยที่เพียงพอ ซึ่งนำไปสู่การเข้าถึงข้อมูลลูกค้าโดยไม่ได้รับอนุญาต และการเปิดเผยข้อมูลลูกค้ากว่า 5.5 ล้านราย เหตุการณ์ข้อมูลรั่วไหลเหล่านี้เกิดจากการโจมตีบริการจัดการลูกค้าบนคลาวด์ (ซึ่งเชื่อมโยงกับแพลตฟอร์ม Salesforce และกลุ่ม ShinyHunters) โดย Louis Vuitton ถูกโจมตีผ่านมัลแวร์บนอุปกรณ์พนักงาน Dior ถูกโจมตีแบบฟิชชิ่ง และ Tiffany ถูกโจมตีแบบวอยซ์ฟิชชิ่ง ข้อบกพร่องด้านความปลอดภัยที่สำคัญได้แก่ การขาดข้อจำกัดการเข้าถึงตาม IP, วิธีการยืนยันตัวตนที่ไม่ปลอดภัย และการตรวจสอบบันทึกการเข้าถึงที่ไม่เพียงพอ

Severity: สูง

System Impact:

- บริการจัดการลูกค้าบนคลาวด์ (SaaS)

- แพลตฟอร์ม Salesforce

Technical Attack Steps:

- **Louis Vuitton**: อุปกรณ์ของพนักงานติดมัลแวร์ ทำให้ระบบจัดการลูกค้าแบบ SaaS ถูกบุกรุกและข้อมูลลูกค้า 3.6 ล้านรายรั่วไหล การเข้าถึงระบบนี้ไม่ถูกจำกัดด้วย IP และไม่มีการใช้การยืนยันตัวตนที่ปลอดภัยสำหรับการเข้าถึงจากภายนอก

- **Christian Dior Couture**: พนักงานฝ่ายบริการลูกค้าถูกโจมตีแบบฟิชชิ่ง ทำให้ผู้โจมตีสามารถเข้าถึงระบบ SaaS และเปิดเผยข้อมูลลูกค้า 1.95 ล้านราย บริษัทไม่มีการใช้ allow-lists, ไม่จำกัดการดาวน์โหลดข้อมูลจำนวนมาก และไม่ได้ตรวจสอบบันทึกการเข้าถึง ซึ่งทำให้การตรวจพบล่าช้ากว่าสามเดือน

- **Tiffany**: พนักงานฝ่ายบริการลูกค้าถูกหลอกด้วยวอยซ์ฟิชชิ่ง ทำให้ผู้โจมตีเข้าถึงระบบ SaaS และเปิดเผยข้อมูลลูกค้า 4,600 ราย บริษัทไม่มีการใช้การควบคุมการเข้าถึงตาม IP และไม่จำกัดการดาวน์โหลดข้อมูลจำนวนมาก

- ข้อมูลลูกค้าที่ถูกเปิดเผยได้แก่ ชื่อ, เบอร์โทรศัพท์, ที่อยู่อีเมล, ที่อยู่ไปรษณีย์ และประวัติการซื้อ

Recommendations:

Short Term:

- จำกัดการเข้าถึงระบบ SaaS ตามที่อยู่ IP

- บังคับใช้วิธีการยืนยันตัวตนที่ปลอดภัยสำหรับการเข้าถึงระบบที่ละเอียดอ่อนจากภายนอก

- กำหนดข้อจำกัดในการดาวน์โหลดข้อมูลจำนวนมากจากระบบจัดการลูกค้า

- ปรับปรุงการตรวจสอบและวิเคราะห์บันทึกการเข้าถึง (access logs) โดยทันที เพื่อตรวจจับการรั่วไหลให้เร็วขึ้น

- ปฏิบัติตามกรอบเวลาการแจ้งเตือนการละเมิดข้อมูลอย่างเคร่งครัด (เช่น ภายใน 72 ชั่วโมง)

- จัดการอบรมพนักงานเกี่ยวกับความตระหนักรู้ด้านฟิชชิ่งและวอยซ์ฟิชชิ่งโดยทันที

Long Term:

- ดำเนินการตรวจสอบความปลอดภัยอย่างครอบคลุมเป็นประจำสำหรับโซลูชัน SaaS และบริการบนคลาวด์ทั้งหมด

- พัฒนานโยบายและขั้นตอนการรักษาความปลอดภัยทางไซเบอร์ที่แข็งแกร่ง รวมถึงแผนรับมือเหตุการณ์

- ลงทุนในเทคโนโลยีตรวจจับและป้องกันภัยคุกคามขั้นสูง (เช่น EDR, SIEM พร้อมการวิเคราะห์บันทึกที่แข็งแกร่ง)

- ฝึกอบรมพนักงานอย่างต่อเนื่องเกี่ยวกับแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยทางไซเบอร์ การระบุการโจมตีทางวิศวกรรมสังคม (ฟิชชิ่ง, วอยซ์ฟิชชิ่ง)

- สร้างวัฒนธรรมความตระหนักด้านความปลอดภัยทั่วทั้งองค์กร

- ตรวจสอบให้แน่ใจว่าปฏิบัติตามกฎระเบียบการปกป้องข้อมูลทั้งในและต่างประเทศ (เช่น PIPA, GDPR)

- ทบทวนและอัปเดตการกำหนดค่าความปลอดภัยของระบบและแอปพลิเคชันทั้งหมดเป็นประจำ

Share this content: