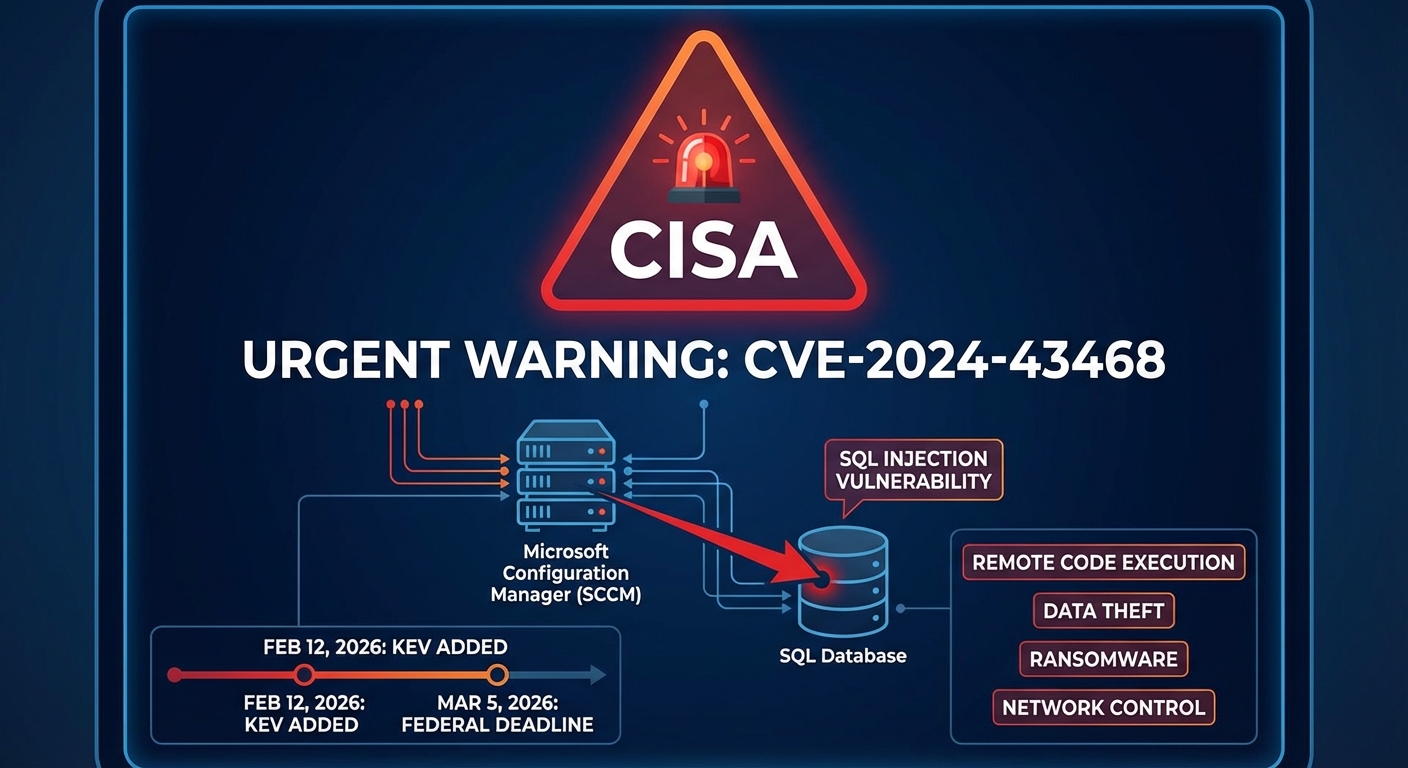

CISA ได้ออกประกาศเตือนเร่งด่วนเกี่ยวกับช่องโหว่ SQL injection ที่สำคัญใน Microsoft Configuration Manager (SCCM) ซึ่งระบุเป็น CVE-2024-43468 ช่องโหว่นี้เปิดโอกาสให้ผู้โจมตีที่ไม่ได้รับการรับรองความถูกต้องสามารถรันคำสั่งที่เป็นอันตรายบนเซิร์ฟเวอร์และฐานข้อมูลได้ CISA ได้เพิ่มช่องโหว่นี้ในแค็ตตาล็อก Known Exploited Vulnerabilities (KEV) เมื่อวันที่ 12 กุมภาพันธ์ 2026 และกำหนดให้หน่วยงานของรัฐบาลกลางต้องทำการแก้ไขภายในวันที่ 5 มีนาคม 2026 เพื่อหลีกเลี่ยงการบังคับใช้ตามกฎหมายของรัฐบาลกลาง ช่องโหว่นี้มีผลกระทบร้ายแรงเนื่องจากมีการนำไปใช้โจมตีจริงแล้ว และอาจนำไปสู่การขโมยข้อมูล แรนซัมแวร์ หรือการเข้าควบคุมเครือข่ายทั้งหมด

Severity: วิกฤต

System Impact:

- Microsoft Configuration Manager (SCCM)

- เซิร์ฟเวอร์ (Servers)

- ฐานข้อมูล SQL Server

- เครือข่าย Windows

- บริการคอนโซลของ SCCM

- IIS (Internet Information Services)

- การตั้งค่า Azure (สำหรับคำแนะนำด้านความปลอดภัย)

Technical Attack Steps:

- ช่องโหว่นี้อยู่ในส่วนบริการคอนโซลของ SCCM ที่จัดการอินพุตจากผู้ใช้โดยมีการตรวจสอบที่ไม่เพียงพอ (poorly sanitized user input).

- ผู้โจมตีสร้างคำขอ HTTP ที่ออกแบบมาเป็นพิเศษไปยังเซิร์ฟเวอร์ SCCM.

- คำขอเหล่านี้หลอกให้ระบบประมวลผลและรันคำสั่ง SQL ที่กำหนดเองบนฐานข้อมูล SQL Server ที่อยู่เบื้องหลัง.

- การรันคำสั่ง SQL ที่ไม่พึงประสงค์ส่งผลให้ผู้โจมตีสามารถดึงข้อมูลที่ละเอียดอ่อน, เพิ่มสิทธิ์ (escalate privileges) ในระบบ, หรือรันคำสั่งบนระบบปฏิบัติการได้.

- ท้ายที่สุด การโจมตีนี้อาจนำไปสู่การติดตั้งแรนซัมแวร์, การขโมยข้อมูล, หรือการเข้าควบคุมเครือข่ายทั้งหมด.

Recommendations:

Short Term:

- สแกนสภาพแวดล้อมด้วยเครื่องมืออย่าง Microsoft Defender หรือ SQL Server Management Studio (SSMS) เพื่อตรวจหาสอบคำสั่ง SQL ที่ผิดปกติหรือน่าสงสัย.

- ติดตั้งแพตช์ที่ Microsoft ปล่อยออกมาโดยเร็วที่สุด ซึ่งเป็นส่วนหนึ่งของการอัปเดต Patch Tuesday เดือนพฤศจิกายน 2024 โดยเฉพาะสำหรับ SCCM เวอร์ชัน 2303 และรุ่นก่อนหน้า ให้อัปเกรดเป็นเวอร์ชัน 2311 หรือใหม่กว่า และใช้แพตช์ KB5044285 หรือใหม่กว่า.

- ทดสอบแพตช์ในสภาพแวดล้อมจำลอง (staging environment) ก่อนนำไปใช้งานจริงบนระบบที่ใช้งานอยู่ เพื่อป้องกันการหยุดชะงักของบริการ.

- หากไม่สามารถติดตั้งแพตช์ได้ CISA แนะนำให้พิจารณายกเลิกการใช้งานผลิตภัณฑ์ที่ได้รับผลกระทบ.

Long Term:

- บล็อกการรับส่งข้อมูลขาเข้าที่พอร์ต SCCM (เช่น 80/443, 1433) จาก IP แอดเดรสที่ไม่น่าเชื่อถือ โดยใช้ไฟร์วอลล์.

- เปิดใช้งานการป้องกัน SQL injection ใน IIS (Internet Information Services) และใช้บัญชีฐานข้อมูลที่มีสิทธิ์น้อยที่สุด (least-privilege database accounts) เพื่อจำกัดความเสียหายหากมีการบุกรุก.

- สำหรับระบบที่ตั้งค่าใน Azure ควรเปิดใช้งาน Multi-Factor Authentication (MFA), การบันทึก Log ที่ครอบคลุม, และการนำหลักการ Zero-Trust มาใช้.

- ตรวจหาสัญญาณของการถูกบุกรุกอย่างต่อเนื่อง เช่น บันทึก SQL ที่ผิดปกติ, การยืนยันตัวตนล้มเหลว, หรือการสร้างบัญชีผู้ดูแลระบบใหม่.

- ติดตามรายการ Known Exploited Vulnerabilities (KEV) ของ CISA และคำแนะนำด้านความปลอดภัยของ Microsoft อย่างสม่ำเสมอ.

Source: https://cybersecuritynews.com/microsoft-configuration-manager-sql-injection-vulnerability/

Share this content: