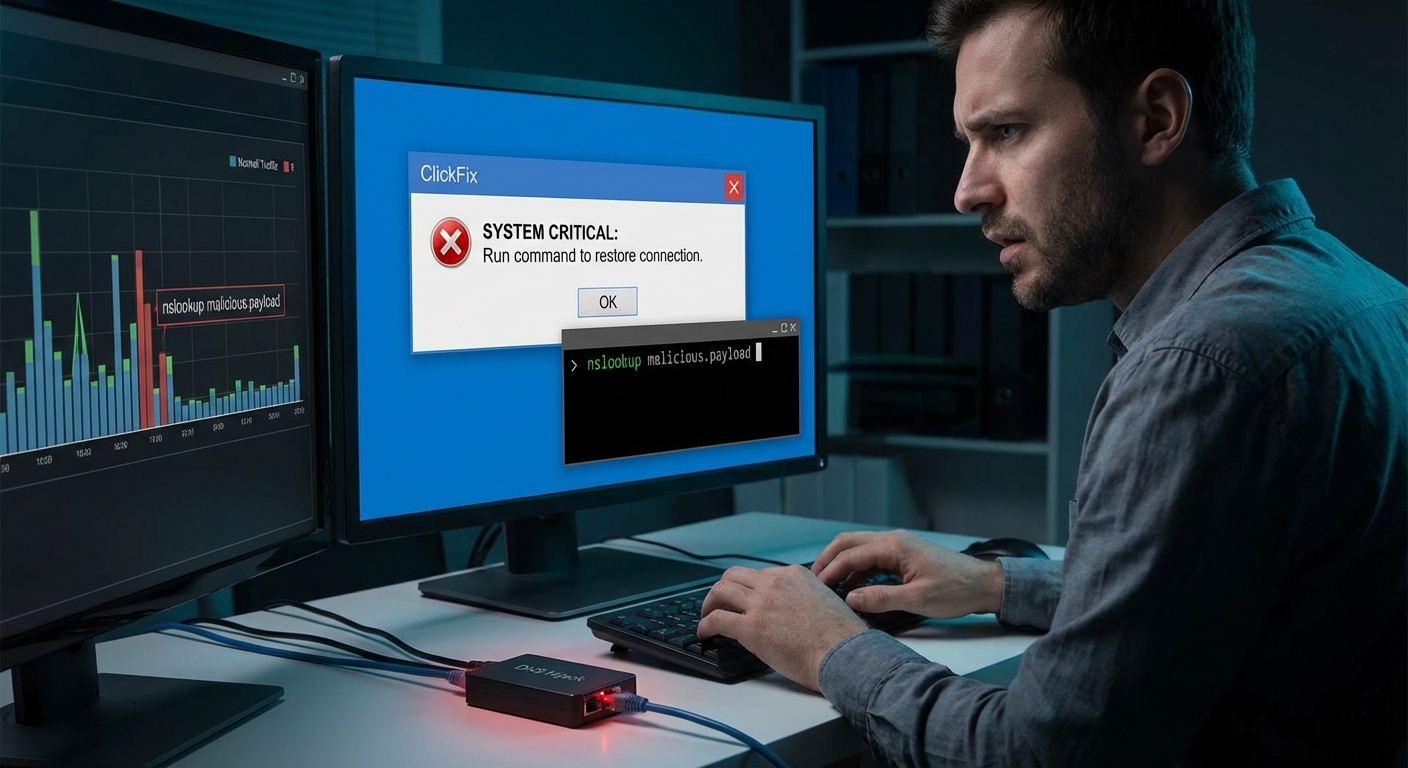

การโจมตี ClickFix ซึ่งเป็นแคมเปญวิศวกรรมสังคม ได้พัฒนาไปอีกขั้น โดยขณะนี้ใช้เทคนิค DNS Hijacking แบบกำหนดเองเพื่อส่งมัลแวร์ วิธีการโจมตีนี้หลอกผู้ใช้ให้รันคำสั่งที่เป็นอันตรายที่ใช้การค้นหา DNS เพื่อดึง payload ในขั้นถัดไปของการติดเชื้อ ทำให้ผู้โจมตีสามารถหลีกเลี่ยงวิธีการตรวจจับแบบดั้งเดิมและกลมกลืนกับการรับส่งข้อมูลเครือข่ายปกติได้

Severity: สูง

System Impact:

- ระบบผู้ใช้งานปลายทาง (User Endpoints)

- โครงสร้างพื้นฐาน DNS

- ระบบปฏิบัติการ Windows

Technical Attack Steps:

- 1. การล่อลวงผู้ใช้: หลอกลวงผู้ใช้ด้วยข้อความแสดงข้อผิดพลาดปลอม เช่น ข้อความ CAPTCHA ปลอม หรือการแจ้งเตือน ‘แก้ไขปัญหานี้’ บนเว็บไซต์ที่ถูกบุกรุก

- 2. การแพร่กระจายสคริปต์เริ่มต้น: โน้มน้าวเหยื่อให้คัดลอกสคริปต์ที่เป็นอันตรายไปยังคลิปบอร์ดและวางลงในกล่องโต้ตอบของระบบ เช่น Run command หรือ PowerShell

- 3. การค้นหา DNS ที่เป็นอันตราย: เมื่อเหยื่อวางและรันคำสั่ง สคริปต์จะใช้ `cmd.exe` เพื่อทำการค้นหา DNS ไปยังเซิร์ฟเวอร์ภายนอกที่ผู้โจมตีควบคุม แทนที่จะใช้ตัวแก้ไขอินเทอร์เน็ตเริ่มต้นของระบบ

- 4. การส่ง Payload ขั้นที่สอง: สคริปต์จะวิเคราะห์ผลลัพธ์ของการร้องขอ DNS โดยเฉพาะอย่างยิ่งการกรองหาฟิลด์ `Name:` ในการตอบสนอง DNS ซึ่งฟิลด์นี้จะบรรจุโค้ดสำหรับ payload ขั้นที่สอง

- 5. การดำเนินการ Payload: Payload ขั้นที่สองจะถูกดำเนินการทันทีบนเครื่องของเหยื่อ

- 6. การดาวน์โหลดมัลแวร์เพิ่มเติม: ห่วงโซ่การโจมตีจะดาวน์โหลดไฟล์ ZIP ที่มีชุด Python แบบพกพา

- 7. การลาดตระเวน: สคริปต์ Python ที่เป็นอันตรายจะทำงานเพื่อทำการลาดตระเวนบนโฮสต์และโดเมน

- 8. การสร้างความคงทน: มัลแวร์สร้างความคงทนโดยการวางไฟล์ VBScript และสร้างทางลัดชื่อ `MonitoringService.lnk` ในโฟลเดอร์ Startup ของ Windows

- 9. Payload สุดท้าย: ส่ง Remote Access Trojan (RAT) ที่ระบุว่าเป็น ModeloRAT

Recommendations:

Short Term:

- ระมัดระวังเป็นพิเศษเกี่ยวกับข้อความ ‘แก้ไขปัญหานี้’ หรือข้อความ CAPTCHA ที่ไม่พึงประสงค์ที่ขอให้คัดลอก/วางคำสั่ง

- ห้ามดำเนินการสคริปต์หรือคำสั่งที่ไม่รู้จัก โดยเฉพาะอย่างยิ่งจากแหล่งที่ไม่น่าเชื่อถือ

- ใช้โซลูชัน Antivirus/EDR ที่มีชื่อเสียง เช่น Microsoft Defender ซึ่งตรวจจับภัยคุกคามนี้ภายใต้ลายเซ็น Trojan:Win32/ClickFix.R!ml และอัปเดตคำจำกัดความไวรัสเป็นประจำ

Long Term:

- ใช้แนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัย DNS (เช่น DNSSEC, ตัวแก้ไข DNS ที่ปลอดภัย)

- เพิ่มการฝึกอบรมสร้างความตระหนักรู้แก่ผู้ใช้เกี่ยวกับการโจมตีทางวิศวกรรมสังคมและฟิชชิ่ง

- ใช้ Application Whitelisting เพื่อป้องกันการรันสคริปต์ที่ไม่ได้รับอนุญาต

- ใช้การตรวจสอบเครือข่ายเพื่อตรวจจับการค้นหา DNS ที่ผิดปกติหรือการเชื่อมต่อขาออก

- สำรองข้อมูลเป็นประจำและรักษาการอัปเดตระบบและซอฟต์แวร์ให้ทันสมัยอยู่เสมอ

Source: https://cybersecuritynews.com/new-clickfix-attack-uses-dns-hijacking/

Share this content: