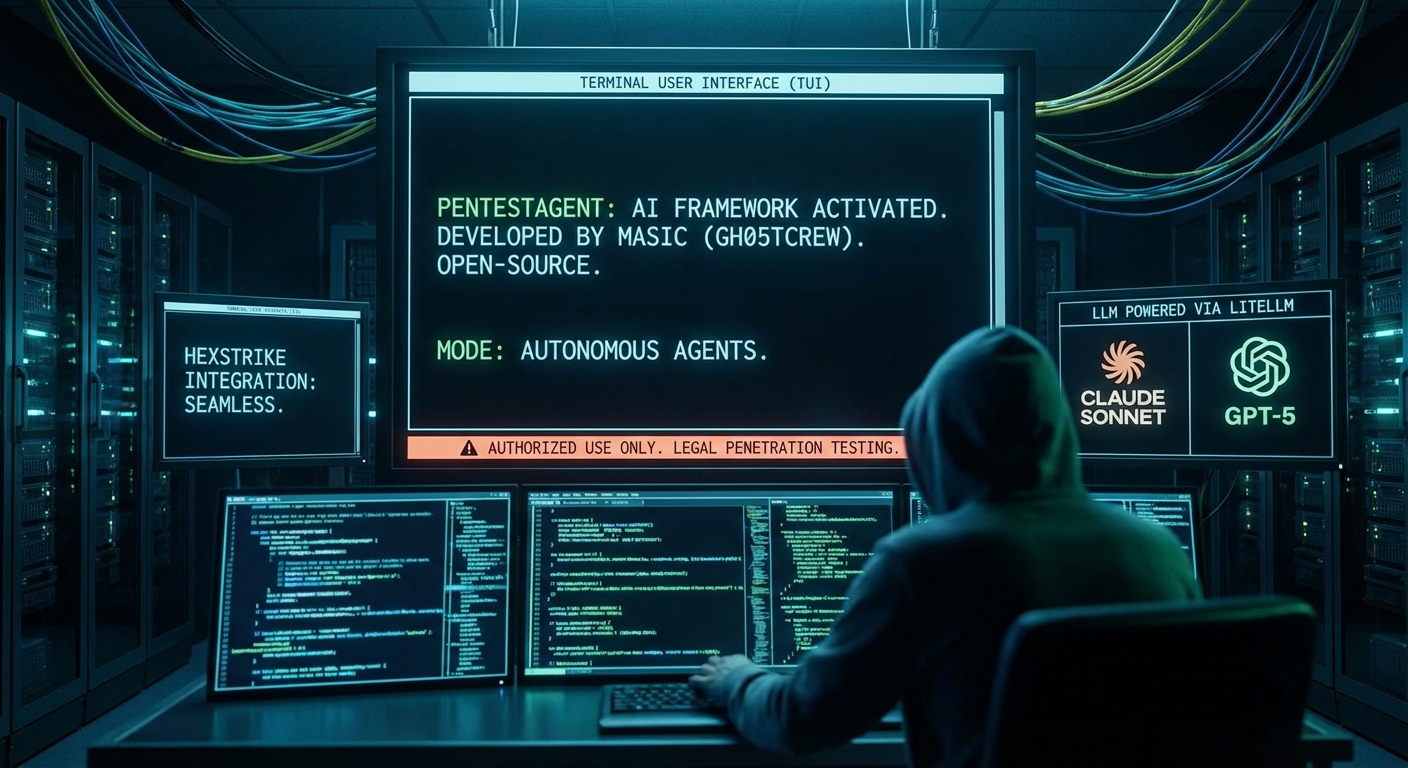

PentestAgent คือเฟรมเวิร์ก AI agent แบบโอเพนซอร์สที่พัฒนาโดย Masic (GH05TCREW) ซึ่งได้เพิ่มขีดความสามารถใหม่ๆ รวมถึงเพลย์บุ๊กการโจมตีที่สร้างไว้ล่วงหน้าและการผสานรวมกับ HexStrike อย่างราบรื่น เครื่องมือนี้ใช้ประโยชน์จาก Large Language Models (LLMs) เช่น Claude Sonnet หรือ GPT-5 ผ่าน LiteLLM เพื่อทำการประเมินความปลอดภัยแบบ black-box ที่ซับซ้อน PentestAgent ทำงานผ่านอินเทอร์เฟซผู้ใช้แบบเทอร์มินัล (TUI) มีโหมดการทำงานหลากหลาย เช่น Assisted Chat, Autonomous Agents และ Multi-agent Crews เพื่อช่วยผู้เชี่ยวชาญด้านการเจาะระบบในการเพิ่มประสิทธิภาพด้วย AI โดยเน้นย้ำถึงการใช้งานอย่างถูกกฎหมายกับการทดสอบระบบที่ได้รับอนุญาตเท่านั้น

Severity: ต่ำ

System Impact:

- ระบบที่อยู่ภายใต้การทดสอบเจาะระบบ (เช่น เว็บแอปพลิเคชัน)

- แพลตฟอร์มการพัฒนาและใช้งานเครื่องมือ AI ด้านความปลอดภัย

Technical Attack Steps:

- การทำงานผ่าน Terminal User Interface (TUI) โดยมี 3 โหมดหลัก: Assist (แชทโต้ตอบ), Agent (การทำงานอัตโนมัติแบบงานเดี่ยว), และ Crew (การประสานงานของหลาย AI agent)

- ใช้ Attack Playbooks ที่กำหนดไว้ล่วงหน้า (เช่น thp3_web) ซึ่งเป็นเวิร์กโฟลว์สำหรับการทำ Reconnaissance (การสำรวจ), Vulnerability Scanning (การสแกนช่องโหว่) และ Exploitation (การใช้ประโยชน์จากช่องโหว่)

- นำความรู้เฉพาะโดเมนจากระบบ Retrieval-Augmented Generation (RAG) มาใช้ในการดำเนินงาน

- บันทึกข้อมูลที่ค้นพบระหว่างเซสชัน เช่น ข้อมูลรับรอง, ช่องโหว่, ผลการค้นพบ และสิ่งประดิษฐ์ (artifacts) ลงในไฟล์ loot/notes.json

- ในโหมด Crew จะมีการใช้ ‘shadow graph’ ซึ่งเป็นโครงสร้างข้อมูลที่ orchestrator ใช้สร้าง worker ที่เชี่ยวชาญเพื่อขอข้อมูลเชิงลึกเชิงกลยุทธ์

- ผสานรวมกับเครื่องมือ Pentesting ภายนอกผ่านเทอร์มินัล (เช่น nmap, sqlmap), เบราว์เซอร์ (ผ่าน Playwright) และการค้นหาเว็บ (ผ่าน Tavily API)

- มีการผสานรวมกับ HexStrike ซึ่งเป็นเฟรมเวิร์ก Model Context Protocol (MCP) เพื่อเข้าถึงเครื่องมือ Pentesting ขั้นสูง เช่น การให้คะแนน (scoring) และเวิร์กโฟลว์

Recommendations:

Short Term:

- ผู้ใช้งานเครื่องมือ PentestAgent ต้องมั่นใจว่าการใช้งานเป็นไปอย่างถูกกฎหมายและได้รับอนุญาตในการทดสอบระบบเป้าหมายเท่านั้น เพื่อหลีกเลี่ยงการละเมิดกฎหมาย

- องค์กรควรตระหนักถึงการพัฒนาเครื่องมือ Pentesting ที่ขับเคลื่อนด้วย AI เพื่อเตรียมพร้อมรับมือกับความท้าทายด้านความปลอดภัยทั้งในแง่ของการป้องกันและการโจมตีที่อาจเกิดขึ้น

Long Term:

- องค์กรควรติดตามเทคนิคการทดสอบเจาะระบบที่ใช้ AI อย่างใกล้ชิด เพื่อพัฒนาและเสริมสร้างกลยุทธ์การป้องกันของตนเองให้ทันสมัย

- พิจารณาการนำการประเมินความปลอดภัยที่ขับเคลื่อนด้วย AI มาใช้เป็นส่วนหนึ่งของมาตรการรักษาความปลอดภัยทางไซเบอร์ เพื่อเพิ่มประสิทธิภาพในการค้นหาและแก้ไขช่องโหว่

- ทบทวนและอัปเดตนโยบายความปลอดภัยเกี่ยวกับการใช้เครื่องมือ AI ในการประเมินความปลอดภัยเป็นประจำ เพื่อให้สอดคล้องกับแนวปฏิบัติที่ดีที่สุดและข้อกำหนดทางกฎหมาย

Source: https://cybersecuritynews.com/pentestagent/

Share this content: