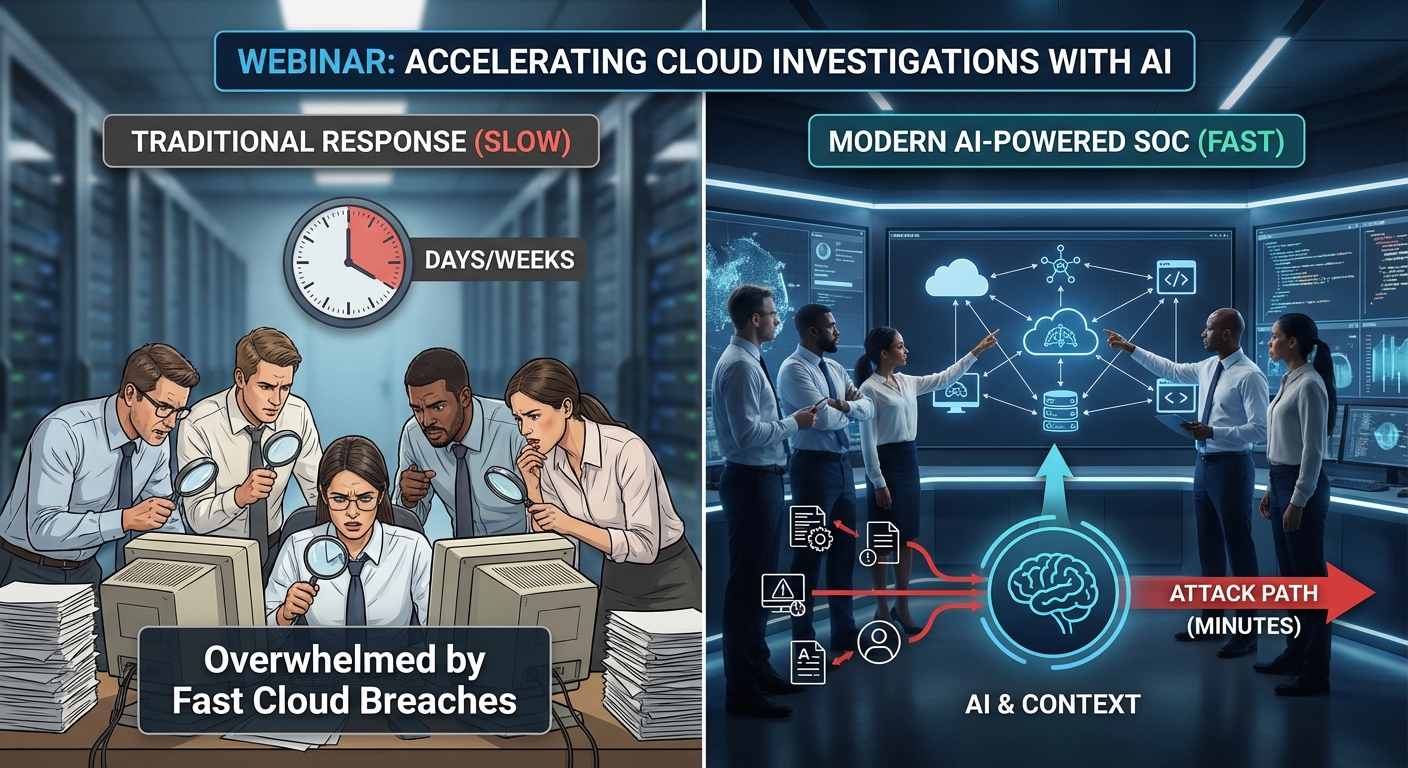

บทความนี้เน้นย้ำถึงความท้าทายของการรับมือกับเหตุการณ์การละเมิดความปลอดภัยในคลาวด์ ซึ่งเกิดขึ้นอย่างรวดเร็วเกินกว่าที่ทีมตอบสนองต่อเหตุการณ์แบบดั้งเดิมจะรับมือได้ วิธีการสืบสวนแบบเก่าที่ใช้เวลานานในการรวบรวมหลักฐานและสร้างไทม์ไลน์ไม่สามารถใช้ได้ผลในสภาพแวดล้อมคลาวด์ที่เปลี่ยนแปลงตลอดเวลา บทความนำเสนอ Webinar ที่จะแสดงให้เห็นว่าทีม SOC สมัยใหม่สามารถใช้ AI และบริบทในการสอบสวนการละเมิดคลาวด์ได้อย่างรวดเร็วยิ่งขึ้น โดยการรวบรวมสัญญาณที่สัมพันธ์กันจากหลายแหล่งเพื่อสร้างเส้นทางการโจมตีที่สมบูรณ์

Severity: สูง

System Impact:

- ระบบคลาวด์ (Cloud infrastructure)

- ศูนย์ข้อมูล (Data Centers – ในเชิงเปรียบเทียบจากวิธีการเดิม)

- การเข้าถึง API

- การระบุตัวตนและสิทธิ์ (Identities)

- ปริมาณงาน (Workloads)

- สินทรัพย์ข้อมูล (Data Assets)

- การเคลื่อนที่ในเครือข่าย (Network Movement)

Technical Attack Steps:

- ใช้ประโยชน์จากช่องว่างในการมองเห็นเพื่อเคลื่อนที่ในเครือข่าย (Move laterally)

- ยกระดับสิทธิ์ (Escalate privileges)

- เข้าถึงสินทรัพย์ที่สำคัญ (Reach critical assets)

Recommendations:

Short Term:

- ลงทะเบียนเข้าร่วม Webinar เพื่อเรียนรู้การสืบสวนด้วย AI และ Context-Aware Forensics

- ปรับปรุงการมองเห็นในระดับโฮสต์ (Host-Level Visibility) เพื่อดูสิ่งที่เกิดขึ้นภายใน Workloads

- สร้างแผนที่บริบท (Context Mapping) เพื่อทำความเข้าใจความเชื่อมโยงของ Identities, Workloads และ Data Assets

- ใช้การเก็บหลักฐานอัตโนมัติ (Automated Evidence Capture) เพื่อไม่ให้หลักฐานหายไป

Long Term:

- รวมสัญญาณการสืบสวนเข้าสู่แพลตฟอร์มแบบครบวงจร (Unified Investigative Layer)

- เชื่อมโยงข้อมูลกิจกรรมของ Identities, พฤติกรรม Workload และกิจกรรม Control-Plane เพื่อให้มองเห็นภาพรวมการโจมตีได้ชัดเจน

- เปลี่ยนจากการตรวจสอบ Log แบบเชิงรับไปสู่การสร้างเส้นทางการโจมตีที่ชัดเจน

- ติดตามลำดับการเข้าถึง การเคลื่อนที่ และผลกระทบของการโจมตีพร้อมบริบทในทุกขั้นตอน

Source: https://thehackernews.com/2026/02/cloud-forensics-webinar-learn-how-ai.html

Share this content: