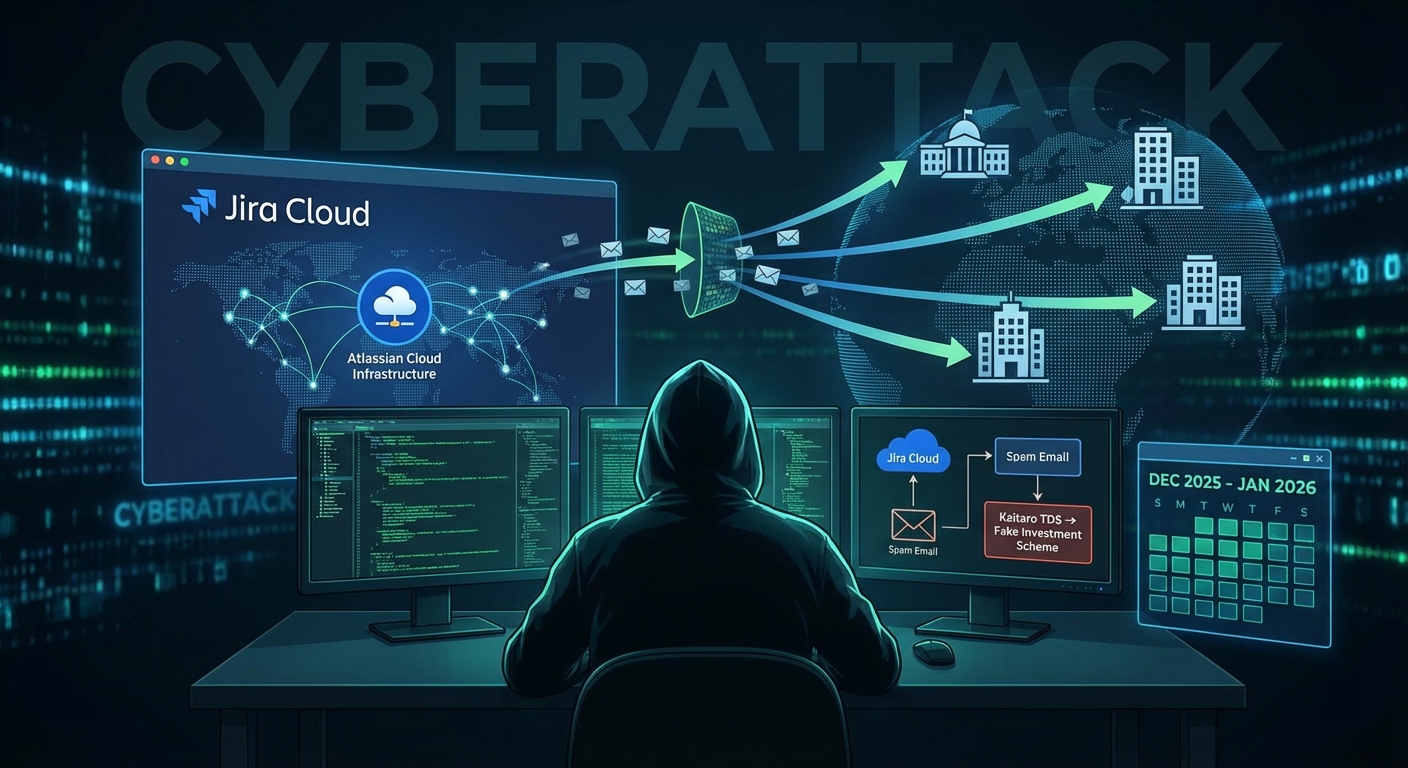

ผู้โจมตีทางไซเบอร์ได้ใช้ประโยชน์จากโครงสร้างพื้นฐานที่น่าเชื่อถือของ Atlassian Cloud โดยเฉพาะอย่างยิ่ง Jira Cloud เพื่อดำเนินการแคมเปญสแปมที่ซับซ้อน ตั้งแต่ช่วงปลายเดือนธันวาคม 2025 ถึงมกราคม 2026 การโจมตีนี้มุ่งเป้าไปที่หน่วยงานภาครัฐและองค์กรในหลายภูมิภาค โดยใช้คุณสมบัติที่ถูกต้องตามกฎหมายของแพลตฟอร์มเพื่อส่งอีเมลที่หลีกเลี่ยงการควบคุมความปลอดภัยทางอีเมลแบบดั้งเดิม ผู้รับจะถูกเปลี่ยนเส้นทางไปยังแผนการลงทุนหลอกลวงผ่าน Keitaro TDS แคมเปญนี้ใช้การสร้างอินสแตนซ์ของ Atlassian จำนวนมากแบบอัตโนมัติเพื่อความยืดหยุ่นในการโจมตี

Severity: สูง

System Impact:

- Atlassian Cloud (โดยเฉพาะ Jira Cloud instances)

- ระบบรักษาความปลอดภัยอีเมลแบบดั้งเดิม

- องค์กรภาครัฐและภาคเอกชน (เป้าหมาย)

Technical Attack Steps:

- ผู้โจมตีสร้างบัญชี Atlassian Cloud โดยใช้ชื่อแบบสุ่ม

- สร้างอินสแตนซ์ Jira Cloud จำนวนมากโดยไม่จำเป็นต้องยืนยันการเป็นเจ้าของโดเมน

- ใช้วิธี Jira Automation ในการสร้างและส่งอีเมลที่ปรับแต่งเป็นพิเศษผ่านระบบอีเมลแบบรวมของ Atlassian

- อีเมลที่ถูกส่งไปถึงผู้รับโดยตรงผ่าน Atlassian ซึ่งทำให้ผ่านการตรวจสอบความถูกต้องของอีเมลมาตรฐาน

- ผู้รับจะถูกเปลี่ยนเส้นทางไปยังหน้า Landing Page ที่เป็นอันตรายผ่าน Keitaro TDS ซึ่งนำไปสู่แผนการลงทุนหลอกลวง

Recommendations:

Short Term:

- ปรับใช้โซลูชันความปลอดภัยทางอีเมลขั้นสูงที่มาพร้อมการตรวจจับหลายชั้นและการควบคุมที่รับรู้ตัวตน (identity-aware controls)

- เฝ้าระวังตัวบ่งชี้การบุกรุก (IOCs) เช่น รูปแบบ URL เฉพาะและสายโซ่การเปลี่ยนเส้นทางที่เกี่ยวข้องกับแคมเปญนี้

Long Term:

- ประเมินสมมติฐานความน่าเชื่อถือเกี่ยวกับอีเมลที่สร้างโดยบริการคลาวด์จากบุคคลที่สามใหม่

- จัดให้มีการฝึกอบรมด้านความปลอดภัยที่แข็งแกร่งสำหรับพนักงาน เพื่อให้สามารถรับรู้ถึงความพยายามในการฟิชชิ่งที่ซับซ้อน แม้ว่าจะมาจากแหล่งที่ดูน่าเชื่อถือก็ตาม

Source: https://cybersecuritynews.com/cybercriminals-leverage-atlassian-cloud-for-spam-campaigns/

Share this content: