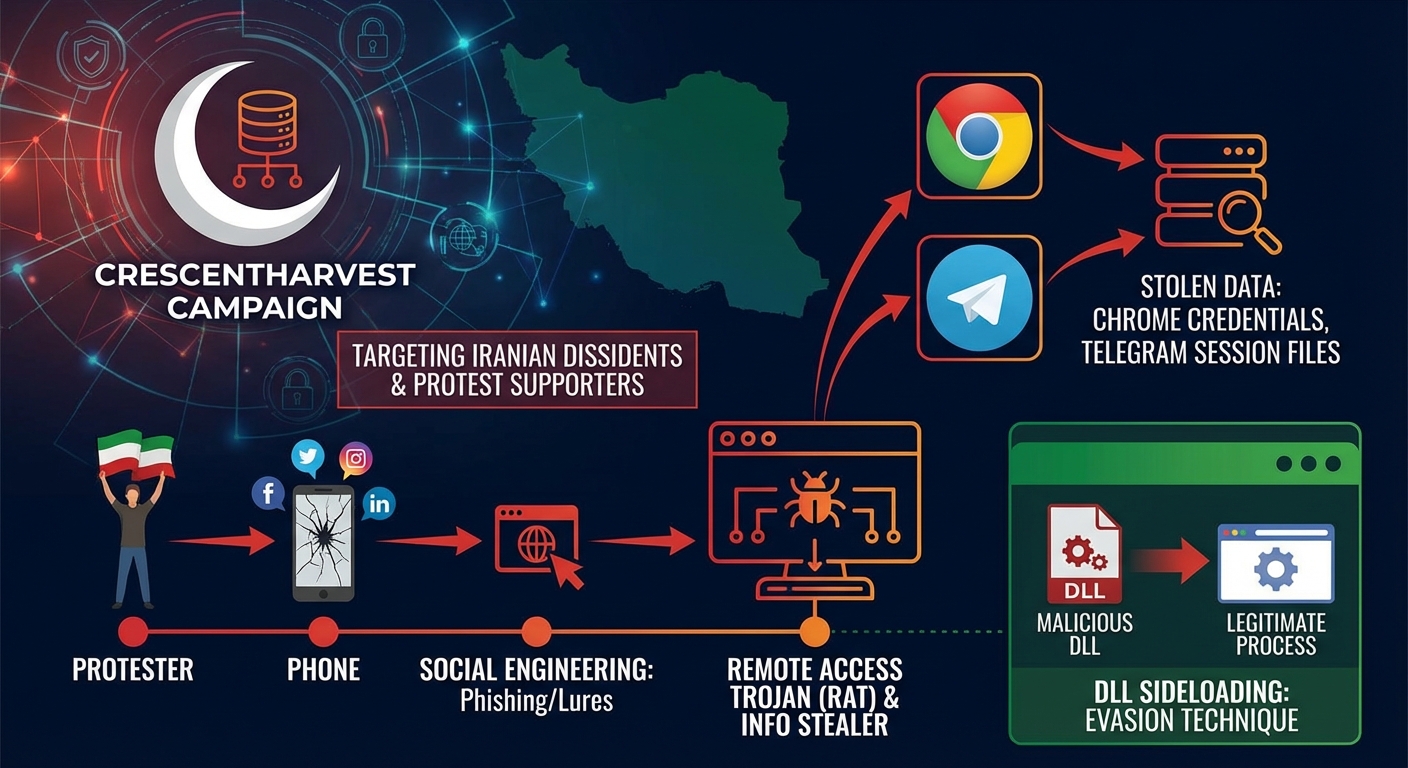

แคมเปญมัลแวร์ใหม่ชื่อ ‘CRESCENTHARVEST’ กำลังแพร่ระบาด โดยใช้ประโยชน์จากความไม่สงบในอิหร่านเพื่อเป้าหมายผู้ไม่เห็นด้วยและผู้สนับสนุนการประท้วง การโจมตีทางไซเบอร์นี้ใช้ Social Engineering เพื่อติดตั้ง Remote Access Trojan (RAT) และ Information Stealer ซึ่งสามารถขโมยข้อมูลสำคัญได้ โดยเฉพาะข้อมูลรับรองจากเบราว์เซอร์ Chrome และไฟล์เซสชัน Telegram แคมเปญนี้มีความซับซ้อนและมีการใช้เทคนิค DLL Sideloading เพื่อหลีกเลี่ยงการตรวจจับ

Severity: สูง

System Impact:

- ระบบปฏิบัติการ Windows ของเหยื่อ

- เบราว์เซอร์ Google Chrome

- แอปพลิเคชัน Telegram

Technical Attack Steps:

- เริ่มต้นด้วยไฟล์เก็บถาวรที่ดูเหมือนเป็นเนื้อหาสื่อและรายงานเกี่ยวกับการประท้วงในอิหร่าน

- เหยื่อเปิดไฟล์ .LNK ที่เป็นอันตรายซึ่งปลอมแปลงเป็นไฟล์วิดีโอหรือรูปภาพ (เช่น VID_20260114_000556_609.mp4.lnk)

- เมื่อไฟล์ .LNK ถูกเรียกใช้งาน จะเริ่มลำดับการติดตั้งเพย์โหลดที่ซ่อนอยู่ พร้อมกับแสดงเนื้อหาล่อหลอกที่คาดหวังเพื่อไม่ให้เหยื่อสงสัย

- มัลแวร์ใช้เทคนิค DLL sideloading โดยใช้ executable ของ Google ที่ลงนามแล้ว (software_reporter_tool.exe) เพื่อโหลดไลบรารีที่เป็นอันตราย (urtcbased140d_d.dll)

- DLL ที่เป็นอันตราย (urtcbased140d_d.dll) ทำหน้าที่เป็น implant เฉพาะที่โต้ตอบโดยตรงกับอินเทอร์เฟซ COM ภายในของเบราว์เซอร์เพื่ออำนวยความสะดวกในการโจรกรรม

- โมดูลมัลแวร์จะค้นหาไฟล์ Local State ภายในไดเรกทอรี AppData ของผู้ใช้เพื่อดึงคีย์ที่ถูกเข้ารหัส

- จากนั้นใช้ฟังก์ชัน CoCreateInstance เพื่อสร้าง COM broker ที่มีสิทธิ์สูงขึ้น ทำให้ระบบหลงเชื่อและถอดรหัสคีย์อย่างถูกต้องตามกฎหมาย

- เมื่อคีย์ถูกถอดรหัส ข้อมูลสำคัญนี้จะถูกส่งออกผ่าน named pipe ไปยังโมดูล backdoor หลัก

- โจรกรรมข้อมูลรับรองการเข้าสู่ระบบที่บันทึกไว้, คุกกี้, ประวัติการเข้าชมเบราว์เซอร์ และไฟล์เซสชัน Telegram

Recommendations:

Short Term:

- ใช้ความระมัดระวังอย่างยิ่งกับไฟล์ที่ไม่พึงประสงค์ โดยเฉพาะไฟล์ที่มีนามสกุล .LNK หรือไฟล์เก็บถาวรที่มาจากแหล่งที่ไม่น่าเชื่อถือ

- ตรวจสอบชื่อไฟล์และนามสกุลที่แท้จริงเสมอ ก่อนเปิดไฟล์ใดๆ

Long Term:

- ใช้ Hardware Security Keys สำหรับการยืนยันตัวตนแบบหลายปัจจัย (MFA) โดยเฉพาะกับบัญชีสำคัญ

- องค์กรควรเฝ้าระวังการสร้าง COM object ที่ผิดปกติภายในระบบ

- ตรวจสอบและยืนยัน Signed Binaries อย่างเคร่งครัด เพื่อตรวจจับเทคนิคการหลีกเลี่ยงการตรวจจับ (Evasion Technique)

- อัปเดตระบบปฏิบัติการ เบราว์เซอร์ และซอฟต์แวร์ป้องกันไวรัสให้เป็นเวอร์ชันล่าสุดอยู่เสมอ

- ให้ความรู้แก่ผู้ใช้งานเกี่ยวกับการโจมตีแบบ Social Engineering และอันตรายของไฟล์แนบหรือลิงก์ที่ไม่รู้จัก

Source: https://cybersecuritynews.com/new-malware-campaign-crescentharvest-exploits-iran-protest/

Share this content: