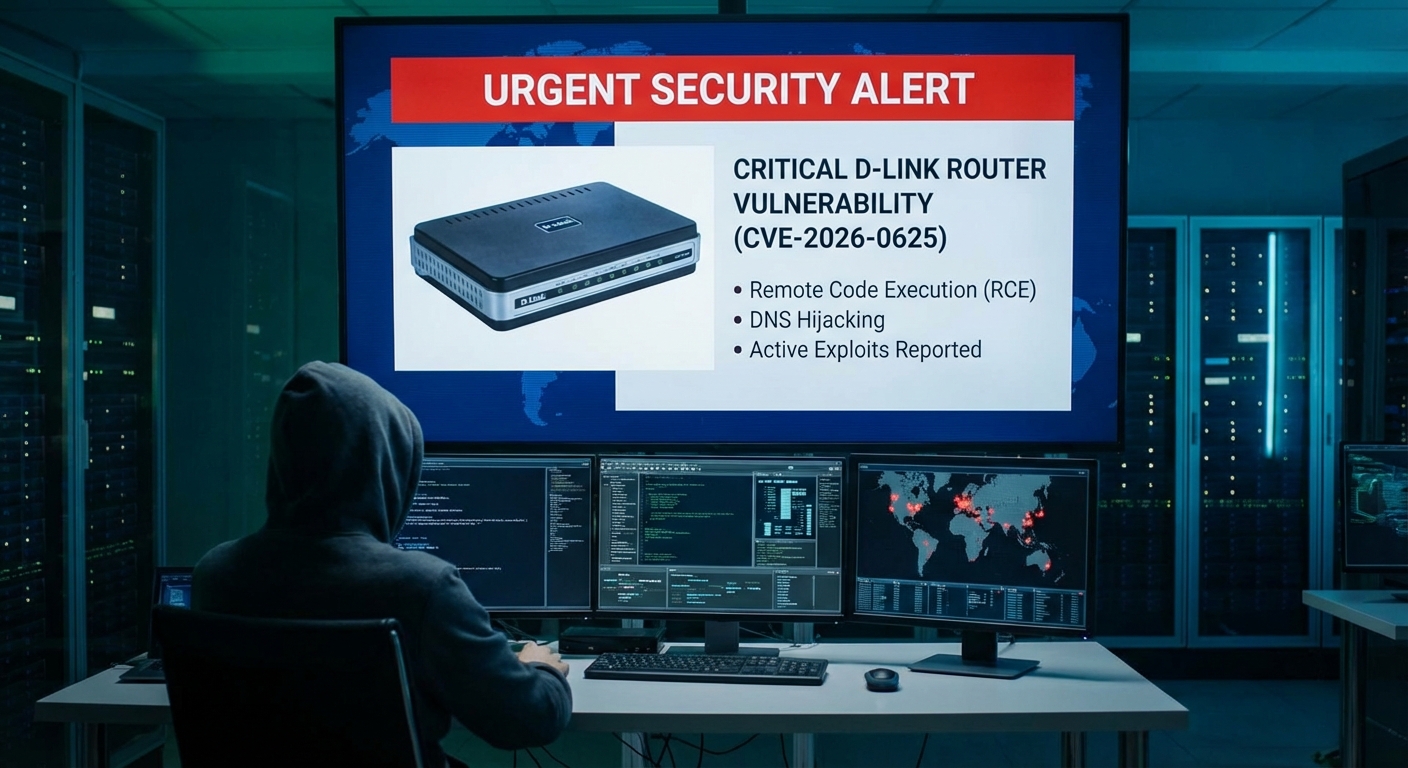

ช่องโหว่ความปลอดภัยระดับวิกฤต (CVE-2026-0625) ในเราเตอร์ D-Link DSL gateway รุ่นเก่า กำลังถูกใช้ในการโจมตีจริงอย่างต่อเนื่อง ช่องโหว่นี้เกิดจากการตรวจสอบความถูกต้องของพารามิเตอร์การกำหนดค่า DNS ที่ไม่เหมาะสมใน ‘dnscfg.cgi’ ทำให้ผู้โจมตีจากระยะไกลโดยไม่จำเป็นต้องผ่านการยืนยันตัวตน สามารถฉีดและรันคำสั่งเชลล์ได้ ส่งผลให้เกิดการรันโค้ดจากระยะไกล (RCE) และการเปลี่ยนเส้นทาง DNS (DNS hijacking) ได้ มีการรายงานการโจมตีโดย Shadowserver Foundation และ D-Link กำลังดำเนินการตรวจสอบเพิ่มเติมเพื่อระบุรุ่นที่ได้รับผลกระทบทั้งหมด

Severity: วิกฤต (Critical)

System Impact:

- D-Link DSL gateway routers

- DSL-2640B (firmware <= 1.07)

- DSL-2740R (firmware < 1.17)

- DSL-2780B (firmware <= 1.01.14)

- DSL-526B (firmware <= 2.01)

Technical Attack Steps:

- 1. ผู้โจมตีจากระยะไกลโดยไม่ผ่านการยืนยันตัวตน (unauthenticated remote attacker) กำหนดเป้าหมายไปที่อุปกรณ์เราเตอร์ D-Link DSL ที่มีช่องโหว่ ผ่าน ‘dnscfg.cgi’ endpoint.

- 2. ผู้โจมตีใช้ประโยชน์จากการตรวจสอบพารามิเตอร์การกำหนดค่า DNS ที่ไม่เหมาะสมเพื่อฉีดคำสั่งเชลล์ที่เป็นอันตราย.

- 3. คำสั่งที่ถูกฉีดจะถูกรันบนอุปกรณ์เราเตอร์ ทำให้เกิดการรันโค้ดจากระยะไกล (RCE).

- 4. การเข้าถึงนี้ทำให้ผู้โจมตีสามารถควบคุมการตั้งค่า DNS ของเราเตอร์ได้โดยตรง ซึ่งอาจนำไปสู่การเปลี่ยนเส้นทาง DNS (DNS hijacking) และการขัดขวางการรับส่งข้อมูลของอุปกรณ์ที่อยู่เบื้องหลังเราเตอร์.

Recommendations:

Short Term:

- ตรวจสอบอุปกรณ์ D-Link DSL gateway routers ที่ใช้งานอยู่เพื่อระบุรุ่นที่ได้รับผลกระทบ (DSL-2640B, DSL-2740R, DSL-2780B, DSL-526B)

- หากพบการใช้งานรุ่นที่ได้รับผลกระทบ ควรปลดอุปกรณ์ดังกล่าวออกจากเครือข่ายโดยเร็วที่สุด

Long Term:

- ปลดระวางและอัปเกรดอุปกรณ์เราเตอร์ D-Link DSL รุ่นเก่าที่หมดอายุการใช้งาน (End-of-Life – EoL) เป็นอุปกรณ์ที่ได้รับการสนับสนุนอย่างต่อเนื่องและมีการอัปเดตเฟิร์มแวร์และแพตช์ความปลอดภัยเป็นประจำ

- ประเมินและปรับปรุงกลยุทธ์ด้านความปลอดภัยของเครือข่าย เพื่อลดความเสี่ยงจากการโจมตีที่กำหนดเป้าหมายอุปกรณ์ EoL

Source: The Hacker News (https://thehackernews.com/2026/01/active-exploitation-hits-legacy-d-link.html)

Share this content: