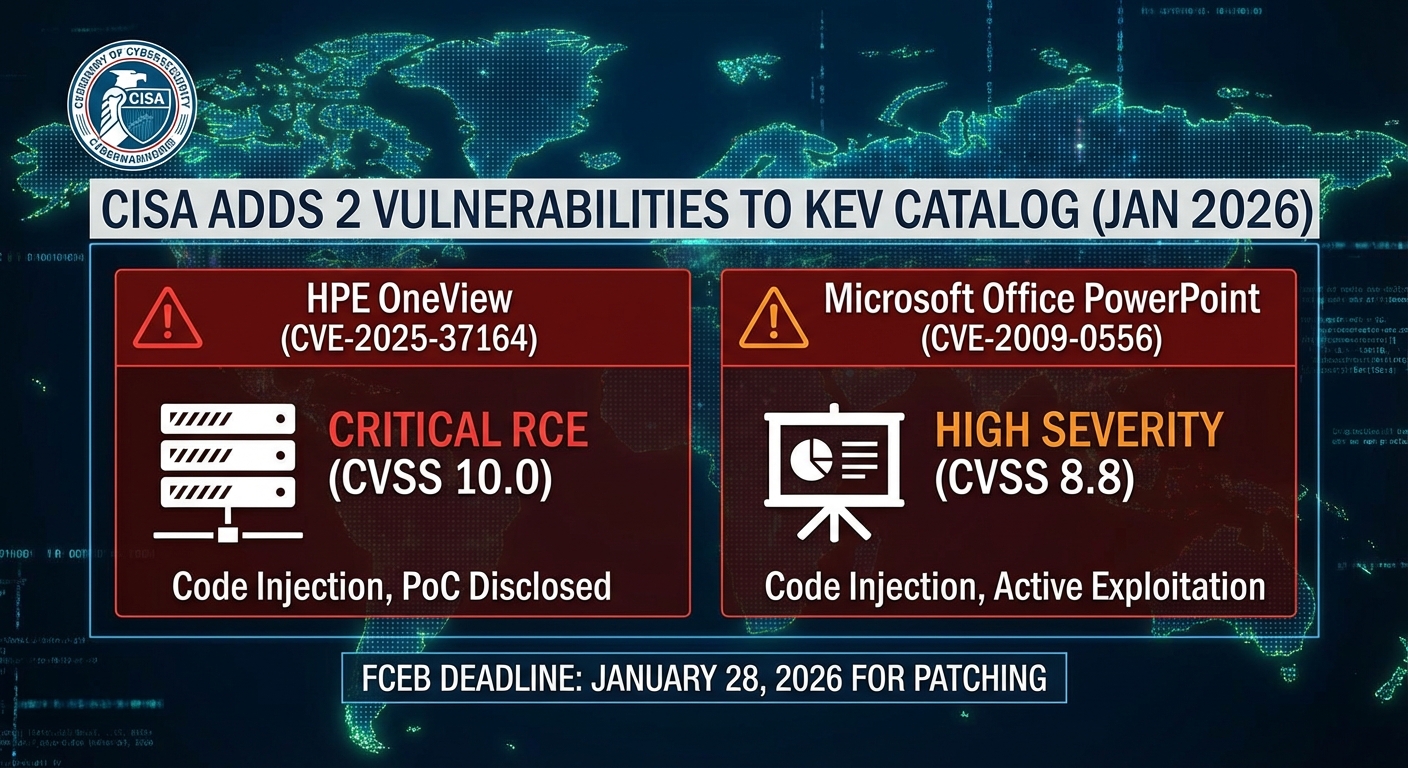

สำนักงานความมั่นคงปลอดภัยทางไซเบอร์และโครงสร้างพื้นฐาน (CISA) ของสหรัฐฯ ได้เพิ่มช่องโหว่สองรายการที่ส่งผลกระทบต่อ Microsoft Office PowerPoint (CVE-2009-0556) และ HPE OneView (CVE-2025-37164) เข้าสู่แค็ตตาล็อกช่องโหว่ที่ถูกใช้ประโยชน์แล้ว (KEV) เนื่องจากมีหลักฐานการถูกโจมตีจริง ช่องโหว่ทั้งสองเป็นแบบ code injection โดย CVE-2025-37164 อนุญาตให้ผู้โจมตีที่ไม่มีการยืนยันตัวตนจากระยะไกลสามารถรันโค้ดได้ (RCE) และมีคะแนน CVSS สูงสุดที่ 10.0 ขณะที่ CVE-2009-0556 มีคะแนน CVSS 8.8 การเปิดเผย PoC (Proof-of-Concept) ของ CVE-2025-37164 ได้เพิ่มความเสี่ยงต่อองค์กรต่างๆ CISA กำหนดให้หน่วยงานราชการพลเรือนของรัฐบาลกลาง (FCEB) ต้องทำการแพตช์ภายในวันที่ 28 มกราคม 2026

Severity: วิกฤต

System Impact:

- Microsoft Office PowerPoint (CVE-2009-0556)

- HPE OneView (CVE-2025-37164 – ทุกเวอร์ชันก่อน 11.00)

Technical Attack Steps:

- CVE-2009-0556: ช่องโหว่ code injection ใน Microsoft Office PowerPoint ที่อนุญาตให้ผู้โจมตีจากระยะไกลสามารถรันโค้ดตามอำเภอใจผ่านการทุจริตหน่วยความจำ (memory corruption)

- CVE-2025-37164: ช่องโหว่ code injection ใน HPE OneView ที่อนุญาตให้ผู้ใช้ที่ไม่มีการยืนยันตัวตนจากระยะไกลสามารถรันโค้ดได้

Recommendations:

Short Term:

- ทำการอัปเดตและติดตั้ง hotfixes ที่จำเป็นสำหรับ Microsoft Office PowerPoint เพื่อแก้ไข CVE-2009-0556 ทันที

- ทำการอัปเดตและติดตั้ง hotfixes ที่จำเป็นสำหรับ HPE OneView (สำหรับเวอร์ชัน 5.20 ถึง 10 และทุกเวอร์ชันก่อน 11.00) เพื่อแก้ไข CVE-2025-37164 ทันที

- หน่วยงาน Federal Civilian Executive Branch (FCEB) ต้องทำการแก้ไขภายในวันที่ 28 มกราคม 2026 ตาม Binding Operational Directive (BOD) 22-01

Long Term:

- implement นโยบายการจัดการแพตช์ที่แข็งแกร่งและต่อเนื่องเพื่อลดความเสี่ยงจากช่องโหว่ที่ถูกใช้ประโยชน์

- ติดตามแค็ตตาล็อก Known Exploited Vulnerabilities (KEV) ของ CISA อย่างสม่ำเสมอเพื่อรับทราบช่องโหว่ใหม่ๆ ที่ถูกใช้ประโยชน์จริง

Source: https://thehackernews.com/2026/01/cisa-flags-microsoft-office-and-hpe.html

Share this content: