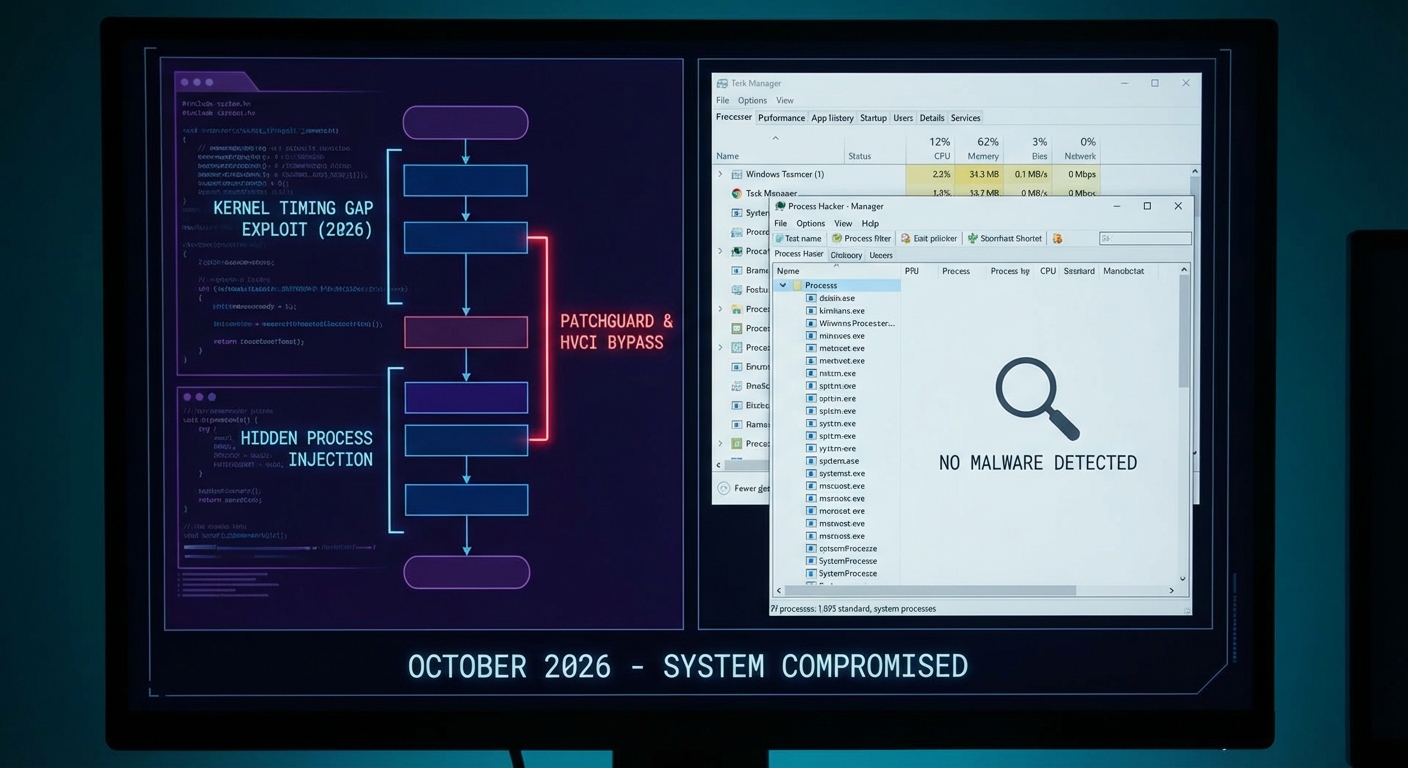

เทคนิคใหม่ที่ถูกค้นพบในปี 2026 เผยให้เห็นว่าผู้โจมตีสามารถใช้ช่องโหว่ด้านเวลา (timing gaps) ใน Kernel ของ Windows เพื่อซ่อนโปรเซสที่กำลังทำงานอยู่จากเครื่องมือตรวจจับ เช่น Task Manager และ Process Hacker ได้อย่างสมบูรณ์ เทคนิคนี้สามารถหลบเลี่ยงการป้องกันขั้นสูงอย่าง PatchGuard และทำงานได้แม้มี Hypervisor-backed Code Integrity (HVCI) โดยอาศัยการแก้ไขโครงสร้างข้อมูลใน Kernel ชั่วขณะในช่วงเวลาที่โปรเซสกำลังจะสิ้นสุดลง ทำให้โปรเซสที่เป็นอันตรายทำงานอยู่ได้โดยไม่ถูกตรวจจับจนกระทั่งสิ้นสุดการทำงาน

Severity: วิกฤต

System Impact:

- ระบบปฏิบัติการ Windows

- โครงสร้าง Windows Kernel (EPROCESS, ActiveProcessLinks, LIST_ENTRY)

- ระบบป้องกัน PatchGuard (ถูกหลบเลี่ยง)

- Hypervisor-backed Code Integrity (HVCI) (ทำงานภายใต้ข้อจำกัด)

- Task Manager

- Process Hacker

- เครื่องมือตรวจสอบความปลอดภัย (Security monitoring tools)

- ฟังก์ชัน PspProcessDelete

- ฟังก์ชัน PsSetCreateProcessNotifyRoutineEx

Technical Attack Steps:

- ผู้โจมตีต้องมีสิทธิ์ในการประมวลผลระดับ Kernel และลายเซ็นไดรเวอร์ที่ถูกต้อง

- ไดรเวอร์ที่เป็นอันตรายจะแก้ไขโครงสร้าง ActiveProcessLinks (ซึ่งเป็น doubly-linked list ภายในโครงสร้าง EPROCESS ของแต่ละโปรเซส) เพื่อยกเลิกการเชื่อมโยงโปรเซสที่เป็นอันตราย ทำให้ไม่สามารถมองเห็นได้จากเครื่องมือตรวจสอบโปรเซสทั่วไป

- ไดรเวอร์ที่เป็นอันตรายจะลงทะเบียนฟังก์ชัน callback โดยใช้ PsSetCreateProcessNotifyRoutineEx ฟังก์ชัน callback นี้จะทำงานเมื่อโปรเซสสิ้นสุดลง

- ในช่วงเวลาที่โปรเซสที่ซ่อนอยู่กำลังจะสิ้นสุดลง และก่อนที่ฟังก์ชัน PspProcessDelete ของ Windows Kernel จะทำการตรวจสอบความสมบูรณ์ของโครงสร้าง LIST_ENTRY ฟังก์ชัน callback ที่ลงทะเบียนไว้จะถูกเรียกใช้

- ฟังก์ชัน callback จะทำการแก้ไขโครงสร้าง LIST_ENTRY ชั่วคราว โดยกู้คืนความสอดคล้องของพอยน์เตอร์เดินหน้าและถอยหลัง

- ฟังก์ชัน PspProcessDelete จะไม่พบความผิดปกติใดๆ และอนุญาตให้โปรเซสสิ้นสุดลงอย่างสะอาด โดยไม่ก่อให้เกิดข้อผิดพลาด 0x139 KERNEL_SECURITY_CHECK_FAILURE (Blue Screen of Death)

Recommendations:

Short Term:

- เฝ้าระวังและเสริมสร้างความเข้มงวดในการตรวจสอบลายเซ็นไดรเวอร์ (driver signing) และความสมบูรณ์ของไดรเวอร์ (integrity) ที่ติดตั้งในระบบ

- ทบทวนและเสริมสร้างนโยบายเกี่ยวกับการติดตั้งและการดำเนินการไดรเวอร์ระดับ Kernel

- อัปเดตเครื่องมือตรวจสอบความปลอดภัยเพื่อค้นหากิจกรรมผิดปกติในระดับ Kernel โดยเฉพาะที่เกี่ยวข้องกับ PsSetCreateProcessNotifyRoutineEx หรือการแก้ไขโครงสร้าง LIST_ENTRY อย่างรวดเร็วในช่วงเวลาที่โปรเซสสิ้นสุดลง

Long Term:

- พัฒนาเครื่องมือและวิธีการตรวจสอบความสมบูรณ์ของ Kernel ขั้นสูงที่นอกเหนือจากการป้องกันด้วย PatchGuard แบบดั้งเดิม

- ใช้การตรวจสอบความสมบูรณ์ของโครงสร้างข้อมูล Kernel (เช่น ActiveProcessLinks) อย่างต่อเนื่องและแข็งแกร่งยิ่งขึ้น เพื่อให้ทนทานต่อการโจมตีแบบ timing attack

- ปรับปรุงความสามารถในการตรวจจับของโซลูชัน Endpoint Detection and Response (EDR) และเครื่องมือรักษาความปลอดภัยอื่นๆ เพื่อระบุการเปลี่ยนแปลงที่ละเอียดอ่อนภายใน Kernel แม้ว่าหน้าโค้ดจะได้รับการป้องกัน

- เสริมสร้าง Secure Boot และ Hypervisor-protected Code Integrity (HVCI) เพื่อป้องกันการโหลดไดรเวอร์ Kernel ที่ไม่ได้รับอนุญาต

Source: https://cybersecuritynews.com/hackers-can-leverage-kernel-patch-protection/

Share this content: