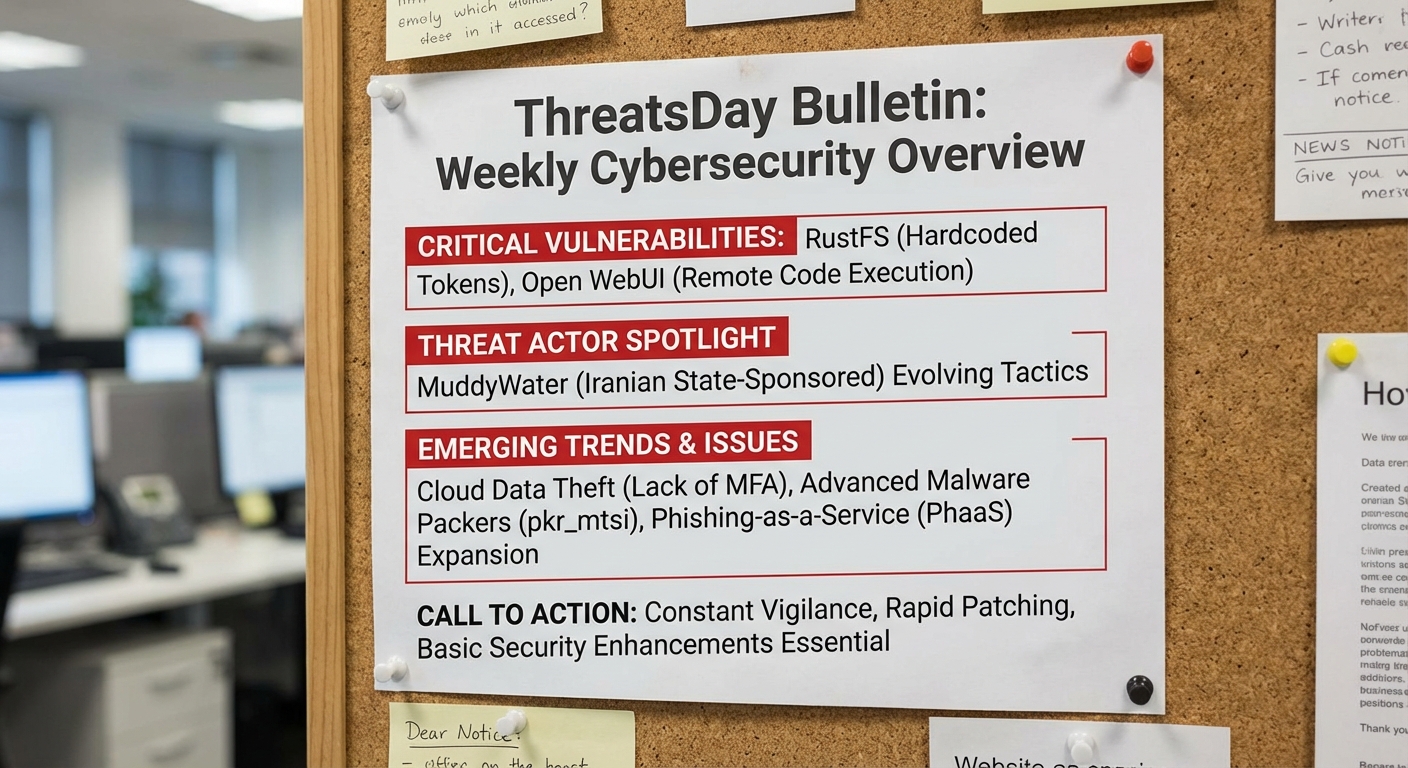

ThreatsDay Bulletin ประจำสัปดาห์นี้ได้สรุปภาพรวมที่ครอบคลุมของสถานการณ์ความมั่นคงทางไซเบอร์ที่กำลังรุนแรงขึ้น โดยนำเสนอช่องโหว่วิกฤตในแพลตฟอร์มอย่าง RustFS (ช่องโหว่โทเค็นแบบฮาร์ดโค้ด) และ Open WebUI (การเรียกใช้โค้ดจากระยะไกล) ควบคู่ไปกับกลยุทธ์ที่เปลี่ยนแปลงไปของกลุ่ม MuddyWater ซึ่งเป็นผู้เล่นระดับรัฐบาลอิหร่าน รายงานยังเน้นย้ำถึงปัญหาที่แพร่หลาย เช่น การขโมยข้อมูลจากบริการคลาวด์เนื่องจากการขาดการยืนยันตัวตนแบบหลายปัจจัย (MFA) การใช้แพ็กเกอร์มัลแวร์ขั้นสูงอย่าง pkr_mtsi และการขยายตัวของชุดเครื่องมือฟิชชิงแบบ Phishing-as-a-Service (PhaaS) Bulletin ฉบับนี้เน้นย้ำถึงความจำเป็นในการเฝ้าระวังอย่างต่อเนื่อง การแก้ไขช่องโหว่อย่างรวดเร็ว และการปรับปรุงความปลอดภัยขั้นพื้นฐานในสภาพแวดล้อมภัยคุกคามที่เปลี่ยนแปลงไปไม่หยุดยั้ง

Severity: สูง

System Impact:

- RustFS (เวอร์ชัน alpha.13 ถึง alpha.77)

- Open WebUI (เวอร์ชัน 0.6.34 และเก่ากว่า)

- GeoServer (บริการที่เปิดเผยต่อสาธารณะ)

- ownCloud, ShareFile, Nextcloud (แพลตฟอร์มแชร์ไฟล์บนคลาวด์)

- Microsoft Office Excel (ช่องโหว่ CVE-2007-0671)

- Windows NT และ Windows 2000 (ช่องโหว่ใน ‘smss.exe’)

- Zed IDE (ช่องโหว่ในเวอร์ชัน 0.218.2-pre และเก่ากว่า)

- โครงสร้างพื้นฐานสำคัญของไต้หวัน (พลังงาน, การสื่อสาร, การขนส่ง, โรงพยาบาล, น้ำ, การเงิน, อุทยานวิทยาศาสตร์, อุตสาหกรรม, อาหาร)

- ระบบ Windows ที่ตกเป็นเป้าหมายของ pkr_mtsi (เช่น โปรแกรมติดตั้ง PuTTY, Rufus, Microsoft Teams)

- อุปกรณ์ Android (ข้อมูลสำรอง WhatsApp ที่ตกเป็นเป้าหมายของ GravityRAT)

- Microsoft Exchange Online (การเปลี่ยนแปลงนโยบายในอดีต)

Technical Attack Steps:

- การใช้ประโยชน์จากช่องโหว่ที่รู้จัก: ผู้โจมตีใช้ช่องโหว่ในซอฟต์แวร์ เช่น RustFS (โทเค็นฮาร์ดโค้ด), Open WebUI (RCE), GeoServer เพื่อเข้าถึงระบบ, ปรับตั้งค่า, หรือเรียกใช้โค้ดจากระยะไกล

- การโจมตีแบบฟิชชิง: กลุ่ม MuddyWater และอาชญากรไซเบอร์ใช้กลยุทธ์ฟิชชิง (อีเมลหลอกลวง, โฆษณาอันตราย, SEO poisoning) เพื่อส่งมัลแวร์ (Phoenix, UDPGangster, pkr_mtsi) หรือขโมยข้อมูลประจำตัว

- การขโมยและใช้ข้อมูลประจำตัว: มัลแวร์ขโมยข้อมูลจะดึงข้อมูลประจำตัวของผู้ใช้ ซึ่งนำไปใช้ในการเข้าถึงบริการคลาวด์ที่ไม่มี MFA (ownCloud, ShareFile, Nextcloud) เพื่อขโมยข้อมูล

- การโจมตีเครื่องมือพัฒนา: ช่องโหว่ใน Zed IDE อนุญาตให้รันโค้ดโดยพลการเมื่อเปิดโปรเจกต์ที่มีโค้ดที่สร้างขึ้นมาอย่างประสงค์ร้าย

- การใช้ Stalkerware: ซอฟต์แวร์สอดแนมถูกใช้เพื่อแอบตรวจสอบกิจกรรมของผู้ใช้ นำไปสู่การละเมิดความเป็นส่วนตัวและการดำเนินคดีทางกฎหมาย

- แคมเปญขุดคริปโตเคอร์เรนซี: ช่องโหว่ที่ถูกใช้ประโยชน์ถูกนำไปติดตั้งโปรแกรมขุดคริปโตเคอร์เรนซี (XMRig) บนเซิร์ฟเวอร์ที่ถูกบุกรุก

- กลยุทธ์หลอกลวงขั้นสูง: Honeypots ถูกใช้โดยบริษัทรักษาความปลอดภัยเพื่อดักจับและระบุตัวผู้โจมตีที่พยายามเข้าถึงทรัพยากรภายใน

- การหลอกลวงแบบ Romance Baiting / Pig Butchering: เครือข่ายอาชญากรขนาดใหญ่ดำเนินการหลอกลวงคริปโตเคอร์เรนซีผ่านแคมเปญที่สร้างความสัมพันธ์ปลอมกับเหยื่อ

Recommendations:

Short Term:

- อัปเดตซอฟต์แวร์และแพลตฟอร์มทั้งหมดที่ระบุว่ามีช่องโหว่ (เช่น RustFS, Open WebUI, GeoServer, Zed IDE) ไปยังเวอร์ชันล่าสุดทันที

- เปิดใช้งาน Multi-Factor Authentication (MFA) สำหรับบัญชีทั้งหมด โดยเฉพาะอย่างยิ่งบริการคลาวด์ (ownCloud, ShareFile, Nextcloud) เพื่อป้องกันการเข้าถึงด้วยข้อมูลประจำตัวที่ถูกขโมย

- ฝึกอบรมผู้ใช้งานเกี่ยวกับภัยคุกคามฟิชชิง, โซเชียลเอ็นจิเนียริง, และอันตรายจากการเปิดไฟล์แนบหรือลิงก์ที่น่าสงสัย

- ตรวจสอบและจำกัดการใช้งานฟีเจอร์ ‘Direct Connections’ ใน Open WebUI และตรวจสอบสิทธิ์ ‘workspace.tools’ อย่างเข้มงวด

Long Term:

- นำโซลูชัน Endpoint Detection and Response (EDR) และการตรวจสอบเครือข่ายมาใช้เพื่อตรวจจับและตอบสนองต่อภัยคุกคาม

- ดำเนินการประเมินช่องโหว่และการทดสอบการเจาะระบบเป็นประจำเพื่อระบุและแก้ไขจุดอ่อน

- รักษารายการซอฟต์แวร์และฮาร์ดแวร์ทั้งหมดให้เป็นปัจจุบัน และติดตามช่องโหว่ที่ถูกใช้ประโยชน์ (CISA KEV Catalog)

- พัฒนากลยุทธ์และแผนการรับมือเหตุการณ์ (Incident Response Plan) เพื่อจัดการกับเหตุการณ์ด้านความปลอดภัย

- บังคับใช้นโยบายรหัสผ่านที่รัดกุมและพิจารณาใช้ตัวจัดการรหัสผ่าน

- ตรวจสอบการใช้โทเค็นแบบ Hard-coded และตรวจสอบให้แน่ใจว่ากลไกการยืนยันตัวตนมีความปลอดภัยสำหรับแอปพลิเคชันทั้งหมด

- ติดตั้งระบบกรองอีเมลและเกตเวย์เพื่อบล็อกการโจมตีแบบฟิชชิง

- ระมัดระวังในการติดตั้งซอฟต์แวร์และส่วนขยายจากบุคคลที่สาม

- ติดตามข่าวสารและกลยุทธ์ภัยคุกคามที่เปลี่ยนแปลงไปอย่างต่อเนื่อง

Source: https://thehackernews.com/2026/01/threatsday-bulletin-rustfs-flaw-iranian.html

Share this content: