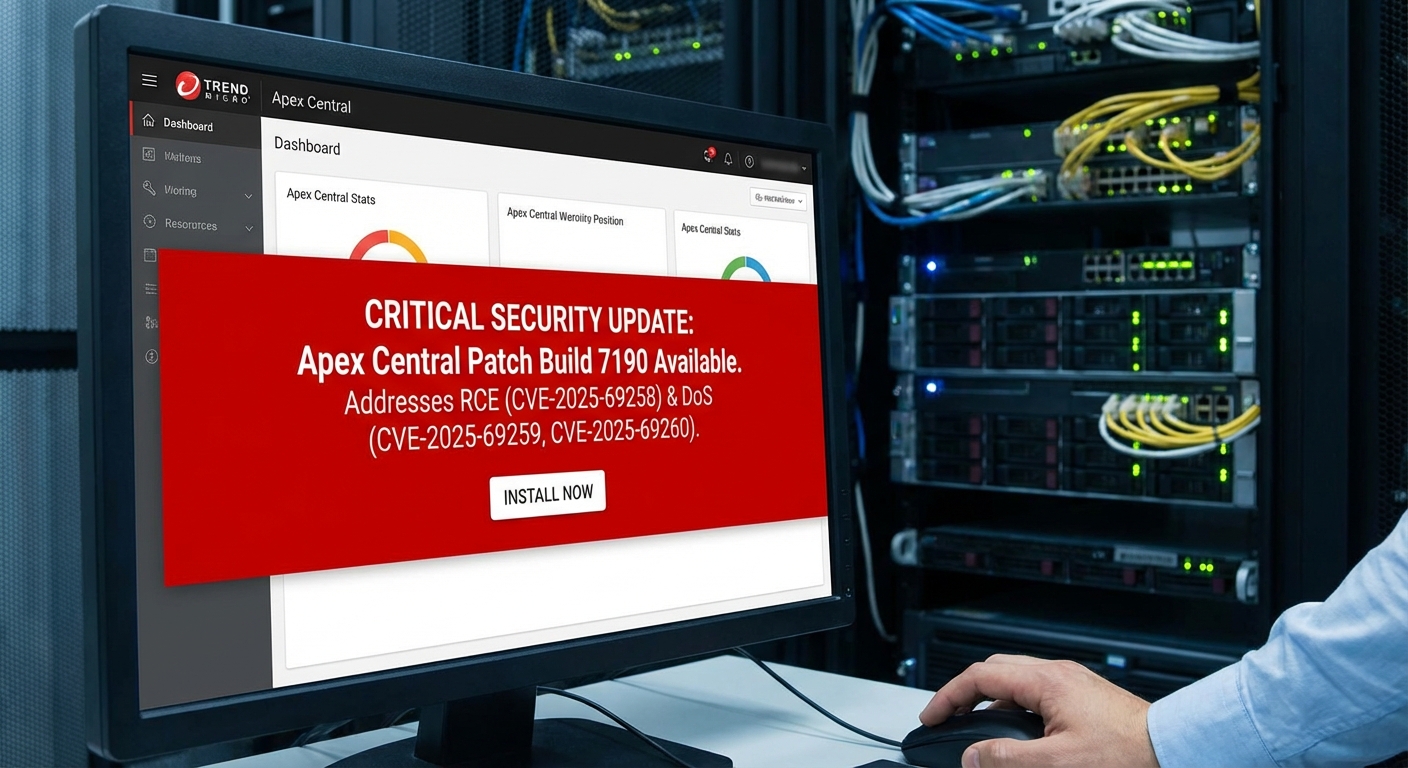

Trend Micro ได้ออกแพตช์ความปลอดภัยที่สำคัญเพื่อแก้ไขช่องโหว่ร้ายแรง 3 จุดใน Trend Micro Apex Central (on-premise) ที่อาจเปิดช่องให้ผู้โจมตีจากระยะไกลสามารถสั่งรันโค้ดอันตราย (RCE) หรือทำการโจมตีแบบ Denial-of-Service (DoS) ต่อระบบที่อ่อนแอได้ ช่องโหว่ที่มีความรุนแรงที่สุดคือ CVE-2025-69258 ซึ่งมีคะแนน CVSS ที่ 9.8 และเกี่ยวข้องกับข้อบกพร่องของ LoadLibraryEX ที่อนุญาตให้ผู้โจมตีที่ไม่มีการรับรองความถูกต้องสามารถโหลดไฟล์ DLL ที่เป็นอันตรายเพื่อรันโค้ดด้วยสิทธิ์ SYSTEM ส่วนอีกสองช่องโหว่ (CVE-2025-69259 และ CVE-2025-69260) มีคะแนน CVSS ที่ 7.5 ซึ่งเกี่ยวข้องกับการจัดการข้อความที่ไม่ถูกต้อง และสามารถนำไปสู่การโจมตี DoS จากระยะไกลโดยไม่ต้องมีการรับรองความถูกต้อง ผู้ใช้งานทุกรายที่ใช้ Apex Central เวอร์ชันต่ำกว่า Build 7190 บนแพลตฟอร์ม Windows ได้รับผลกระทบและถูกเร่งให้ติดตั้งแพตช์ Build 7190 ทันที

Severity: วิกฤต (CVSS 9.8)

System Impact:

- Trend Micro Apex Central (on-premise) ทุกเวอร์ชันที่ต่ำกว่า Build 7190

- แพลตฟอร์ม Windows

Technical Attack Steps:

- **CVE-2025-69258 (LoadLibraryEX RCE):** ผู้โจมตีจากระยะไกลที่ไม่มีการรับรองความถูกต้องสามารถใช้ประโยชน์จากช่องโหว่ LoadLibraryEX เพื่อโหลดไฟล์ DLL ที่เป็นอันตรายเข้าไปในไฟล์ executable ที่สำคัญ ทำให้สามารถรันโค้ดด้วยสิทธิ์ SYSTEM ได้โดยไม่จำเป็นต้องมีการโต้ตอบจากผู้ใช้

- **CVE-2025-69259 (NULL Return DoS):** การจัดการข้อความที่ไม่เหมาะสมอาจทำให้ผู้โจมตีจากระยะไกลที่ไม่มีการรับรองความถูกต้องสามารถเรียกให้เกิดสภาวะ Denial-of-Service (DoS) บนระบบที่ได้รับผลกระทบ

- **CVE-2025-69260 (Out-of-bounds Read DoS):** การอ่านข้อมูลนอกขอบเขตหน่วยความจำ (Out-of-bounds Read) ที่เกิดจากการจัดการข้อความที่ไม่เหมาะสมอาจทำให้ผู้โจมตีจากระยะไกลที่ไม่มีการรับรองความถูกต้องสามารถเรียกให้เกิดสภาวะ Denial-of-Service (DoS) บนระบบที่ได้รับผลกระทบ

Recommendations:

Short Term:

- ติดตั้ง Critical Patch Build 7190 สำหรับ Trend Micro Apex Central (on-premise) ทันที

Long Term:

- ตรวจสอบนโยบายการเข้าถึงระยะไกลสำหรับระบบที่สำคัญ

- ตรวจสอบให้แน่ใจว่ามาตรการรักษาความปลอดภัยขอบเขตเครือข่ายได้รับการอัปเดตอยู่เสมอ

- จำกัดการเข้าถึงเครือข่ายไปยังอินสแตนซ์ของ Apex Central

- ใช้การควบคุมการรับรองความถูกต้องที่เข้มงวด

Source: https://cybersecuritynews.com/trend-micro-apex-central-vulnerabilities/

Share this content: