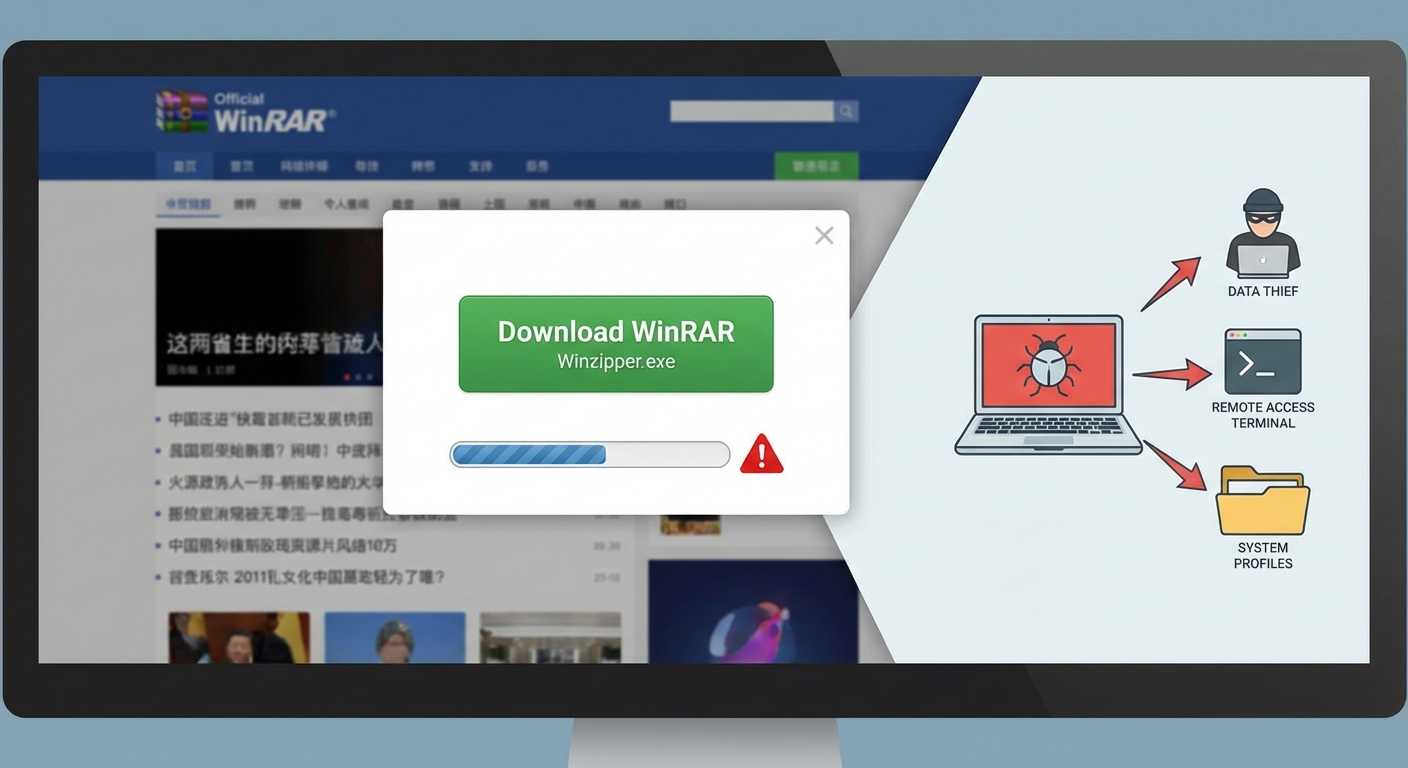

แคมเปญมัลแวร์ใหม่ที่ถูกค้นพบกำลังใช้เว็บไซต์ WinRAR ปลอมเพื่อส่งมอบมัลแวร์ Winzipper ที่เป็นอันตรายโดยตรงไปยังผู้ใช้ที่ไม่สงสัย การโจมตีนี้เกิดขึ้นจากลิงก์ที่กระจายอยู่บนเว็บไซต์จีนหลายแห่ง โดยมุ่งเป้าไปที่ผู้ใช้ที่พยายามดาวน์โหลดโปรแกรมบีบอัดไฟล์ยอดนิยมจากแหล่งที่ไม่เป็นทางการ ตัวติดตั้งที่ติดมัลแวร์นี้จะทำการโปรไฟล์ระบบเป้าหมายโดยการเข้าถึงข้อมูลโปรไฟล์ Windows เพื่อเลือกและปรับใช้เพย์โหลดที่เป็นอันตรายที่เหมาะสม ซึ่งช่วยให้ผู้โจมตีสามารถเข้าถึงระบบจากระยะไกล ขโมยข้อมูล ควบคุมระบบโดยไม่ได้รับอนุญาต และติดตั้งมัลแวร์เพิ่มเติมได้ โดยที่ผู้ใช้ส่วนใหญ่จะไม่ทราบถึงการติดเชื้อจนกว่าจะเกิดความเสียหายอย่างมีนัยสำคัญ

Severity: สูง

System Impact:

- ระบบ Windows

- สภาพแวดล้อมคอมพิวเตอร์ส่วนบุคคล

- สภาพแวดล้อมธุรกิจ

Technical Attack Steps:

- ผู้โจมตีเผยแพร่ลิงก์ดาวน์โหลด WinRAR ปลอมบนเว็บไซต์จีนหลายแห่ง

- ผู้ใช้ดาวน์โหลดไฟล์ที่ชื่อ ‘winrar-x64-713scp.zip’ ซึ่งมีไฟล์ปฏิบัติการที่ถูกบรรจุด้วย UPX และมีโครงสร้างผิดปกติเพื่อหลีกเลี่ยงการวิเคราะห์

- เมื่อไฟล์ถูกแกะออก จะเปิดเผยตัวติดตั้ง WinRAR ที่ถูกต้องและไฟล์ ‘setup.hta’ ที่ป้องกันด้วยรหัสผ่าน

- ไฟล์ ‘setup.hta’ ซึ่งเป็นส่วนประกอบมัลแวร์หลักจะถูกแกะและรันโดยตรงในหน่วยความจำ (memory-resident technique)

- มัลแวร์จะสปอนเซอร์กระบวนการ ‘nimasila360.exe’ ซึ่งเป็นส่วนหนึ่งของตระกูลมัลแวร์ Winzipper

- Winzipper เริ่มต้นทำการโปรไฟล์ข้อมูล Windows ของระบบเป้าหมาย

- มัลแวร์ติดตั้งเพย์โหลดที่เป็นอันตรายที่เหมาะสมกับระบบเป้าหมาย

- Winzipper ทำหน้าที่เป็นโทรจันแบ็คดอร์ ทำให้ผู้โจมตีสามารถเข้าถึงระบบจากระยะไกล ขโมยข้อมูล และควบคุมระบบได้

Recommendations:

Short Term:

- ดาวน์โหลด WinRAR และซอฟต์แวร์อื่นๆ เฉพาะจากแหล่งที่เป็นทางการเท่านั้น

- อัปเดตซอฟต์แวร์ป้องกันมัลแวร์ให้เป็นปัจจุบันอยู่เสมอ เพื่อตรวจจับและป้องกันการติดเชื้อมัลแวร์

Long Term:

- ให้ความรู้แก่ผู้ใช้และพนักงานเกี่ยวกับความเสี่ยงของการดาวน์โหลดซอฟต์แวร์จากแหล่งที่ไม่น่าเชื่อถือ

- ใช้การวิเคราะห์พฤติกรรมของระบบ (behavioral analysis) เพื่อตรวจจับกิจกรรมที่น่าสงสัยของมัลแวร์ที่รันในหน่วยความจำ

- ติดตั้งและกำหนดค่านโยบายความปลอดภัยที่เข้มงวดสำหรับการติดตั้งซอฟต์แวร์

Source: https://cybersecuritynews.com/beware-of-fake-winrar-website/

Share this content: