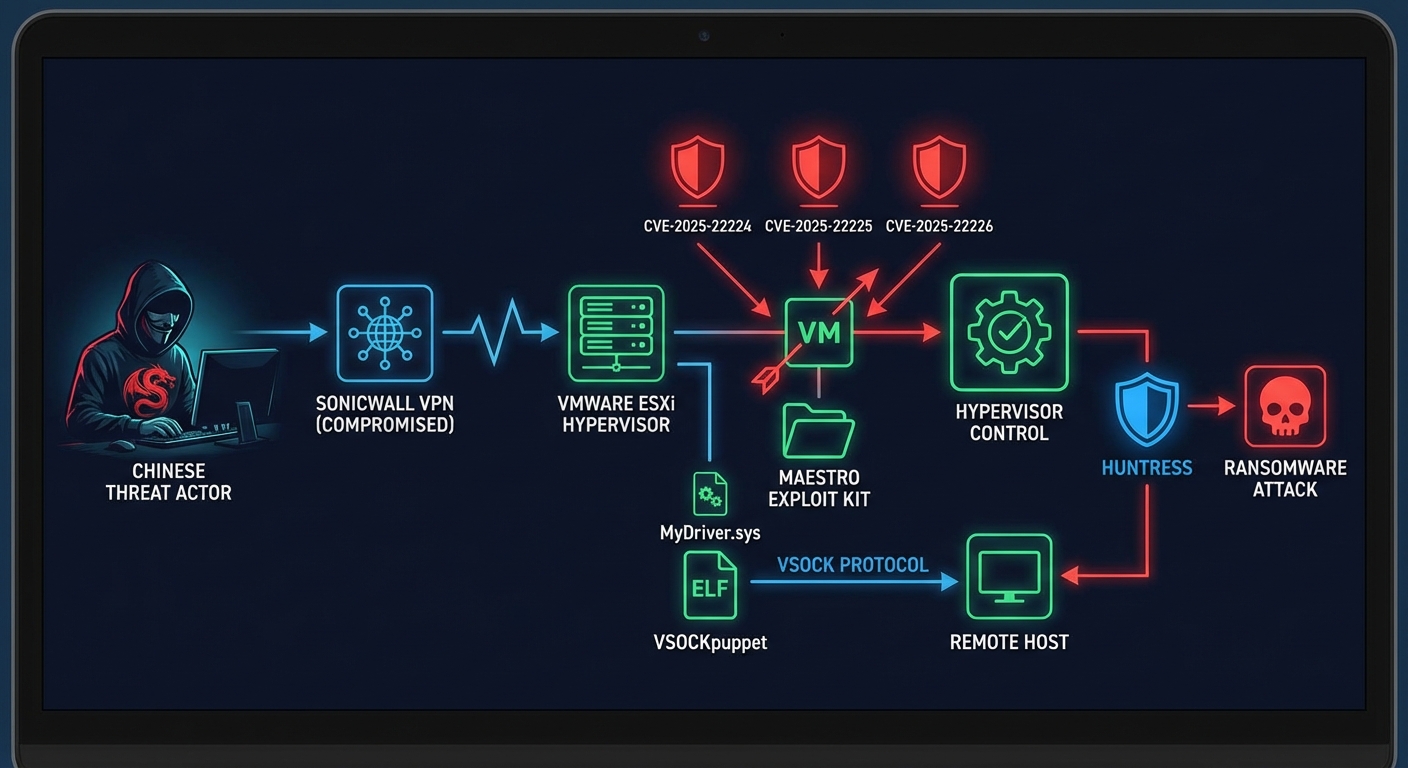

นักแสดงภัยคุกคามที่ใช้ภาษาจีนต้องสงสัยว่าใช้ประโยชน์จากอุปกรณ์ SonicWall VPN ที่ถูกบุกรุกเป็นช่องทางเข้าถึงเริ่มต้น เพื่อติดตั้งชุด Exploit ของ VMware ESXi โดยใช้ช่องโหว่ Zero-Day สามรายการ (CVE-2025-22224, CVE-2025-22225, CVE-2025-22226) เพื่อหลบหนีออกจาก Virtual Machine (VM) และควบคุม Hypervisor ชุดเครื่องมือโจมตีนี้มีชื่อว่า MAESTRO และเชื่อว่าถูกพัฒนาขึ้นมานานกว่าหนึ่งปีก่อนที่ VMware จะเปิดเผยช่องโหว่ต่อสาธารณะ ซึ่งบ่งชี้ว่าผู้พัฒนาที่มีทรัพยากรดีน่าจะปฏิบัติการอยู่ในภูมิภาคที่ใช้ภาษาจีน ชุดเครื่องมือนี้ยังรวมถึงไดรเวอร์ Kernel ชื่อ MyDriver.sys และ Backdoor แบบ ELF ชื่อ VSOCKpuppet ซึ่งใช้โปรโตคอล VSOCK ในการสื่อสารเพื่อเข้าถึง Host ESXi จากระยะไกลอย่างต่อเนื่อง การโจมตีถูกตรวจพบโดย Huntress และหยุดยั้งได้ทันก่อนจะเข้าสู่ขั้นตอนสุดท้าย ซึ่งอาจนำไปสู่การโจมตีด้วย Ransomware

Severity: วิกฤต

System Impact:

- SonicWall VPN appliances

- VMware ESXi hosts

- Virtual Machines (VMs)

- VMX process

- Hypervisor

Technical Attack Steps:

- เข้าถึงเริ่มต้นผ่านอุปกรณ์ SonicWall VPN ที่ถูกบุกรุก

- ติดตั้ง Exploit.exe (MAESTRO) ซึ่งทำหน้าที่เป็นผู้ประสานงานหลักสำหรับการหลบหนี VM

- ใช้ devcon.exe เพื่อปิดใช้งานไดรเวอร์ VMCI (Virtual Machine Communication Interface) ฝั่ง Guest

- โหลดไดรเวอร์ Kernel ที่ไม่มีลายเซ็น MyDriver.sys เข้าสู่หน่วยความจำ Kernel โดยใช้ KDU (Kernel Driver Utility) ซึ่งเป็นเครื่องมือโอเพนซอร์ส

- MyDriver.sys ระบุเวอร์ชัน ESXi ที่ทำงานอยู่บน Host และเริ่มการโจมตีเพื่อใช้ช่องโหว่ CVE-2025-22226 และ CVE-2025-22224

- เขียน Payload สามส่วนลงในหน่วยความจำของ VMX โดยตรง: Stage 1 shellcode (เตรียมสภาพแวดล้อมสำหรับการหลบหนี Sandbox ของ VMX), Stage 2 shellcode (สร้างจุดยึดบน Host ESXi), และ VSOCKpuppet (Backdoor แบบ ELF 64 บิตที่ให้การเข้าถึงระยะไกลอย่างต่อเนื่องไปยัง Host ESXi และสื่อสารผ่านพอร์ต VSOCK 10000)

- เขียนทับ Function Pointer ภายใน VMX (ตรงกับ CVE-2025-22225) ด้วยที่อยู่ของ Shellcode

- ส่งข้อความ VMCI ไปยัง Host เพื่อ Trigger VMX ทำให้ Shellcode ของผู้โจมตีทำงาน

- ใช้ client.exe (GetShell Plugin) จาก Guest Windows VM ใดๆ บน Host ที่ถูกบุกรุก เพื่อส่งคำสั่งกลับไปยัง ESXi และโต้ตอบกับ Backdoor (VSOCKpuppet) เพื่อถ่ายโอนไฟล์และเรียกใช้คำสั่ง Shell บน Hypervisor

Recommendations:

Short Term:

- อัปเดตแพตช์ VMware ESXi: รีบใช้แพตช์ความปลอดภัยทั้งหมดที่มีสำหรับ CVE-2025-22224, CVE-2025-22225 และ CVE-2025-22226 ทันที

- รักษาความปลอดภัยอุปกรณ์ VPN: ตรวจสอบให้แน่ใจว่าอุปกรณ์ SonicWall VPN ทั้งหมด (และอุปกรณ์เครือข่าย Edge อื่นๆ) ได้รับการแพตช์อย่างสมบูรณ์ กำหนดค่าอย่างปลอดภัย และตรวจสอบกิจกรรมที่น่าสงสัย

- ตรวจสอบ Indicators of Compromise (IoCs): สแกนและตรวจสอบ IoCs ที่เกี่ยวข้องกับชุดเครื่องมือ MAESTRO, KDU, MyDriver.sys, VSOCKpuppet และ client.exe อย่างกระตือรือร้น ตามที่อธิบายไว้ในรายงาน

- การแบ่งส่วนเครือข่าย (Network Segmentation): ใช้การแบ่งส่วนเครือข่ายที่เข้มงวดเพื่อจำกัดการเคลื่อนที่ด้านข้างในกรณีที่มีการบุกรุก โดยเฉพาะระหว่าง VM และ Hypervisor

- ตรวจสอบบันทึกการเข้าถึง: ตรวจสอบบันทึกสำหรับกิจกรรมการดูแลระบบที่ผิดปกติหรือความพยายามในการเข้าถึงที่ไม่ได้รับอนุญาตไปยัง Host ของ VMware ESXi และอุปกรณ์ VPN

Long Term:

- การจัดการช่องโหว่อย่างสม่ำเสมอ: สร้างและรักษากลุ่มการจัดการช่องโหว่ที่แข็งแกร่ง ซึ่งรวมถึงการสแกน การแพตช์ และการตรวจสอบการกำหนดค่าอย่างสม่ำเสมอสำหรับสภาพแวดล้อมเสมือนทั้งหมดและโครงสร้างพื้นฐานที่สำคัญ

- สถาปัตยกรรม Zero Trust: นำแบบจำลองความปลอดภัย Zero Trust มาใช้เพื่อลดความน่าเชื่อถือโดยปริยาย และบังคับใช้สิทธิ์การเข้าถึงแบบ Least Privilege ทั่วทั้งระบบ IT รวมถึงสภาพแวดล้อมเสมือน

- การตรวจสอบและตรวจจับที่ปรับปรุงแล้ว: ใช้โซลูชันการตรวจจับภัยคุกคามขั้นสูงที่สามารถตรวจสอบทราฟฟิก VMCI และ VSOCK สำหรับรูปแบบที่ผิดปกติที่บ่งชี้ถึงความพยายามหลบหนี VM หรือการสื่อสาร Backdoor

- การเสริมความแข็งแกร่งของ Hypervisor: ปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดสำหรับการเสริมความแข็งแกร่งของ Host VMware ESXi รวมถึงการปิดใช้งานบริการที่ไม่จำเป็น และการรับรองการยืนยันตัวตนที่แข็งแกร่ง

- แผนรับมือเหตุการณ์: พัฒนาและทดสอบแผนรับมือเหตุการณ์ที่ครอบคลุมเป็นประจำ โดยเฉพาะสำหรับสถานการณ์การบุกรุก Hypervisor

- ความปลอดภัยของห่วงโซ่อุปทาน: ประเมินสถานะความปลอดภัยของซอฟต์แวร์และผู้ให้บริการฮาร์ดแวร์บุคคลที่สาม โดยพิจารณาจากการใช้ Zero-Day ที่อาจได้รับการพัฒนาไว้ล่วงหน้า

Source: https://thehackernews.com/2026/01/chinese-linked-hackers-exploit-vmware.html

Share this content: