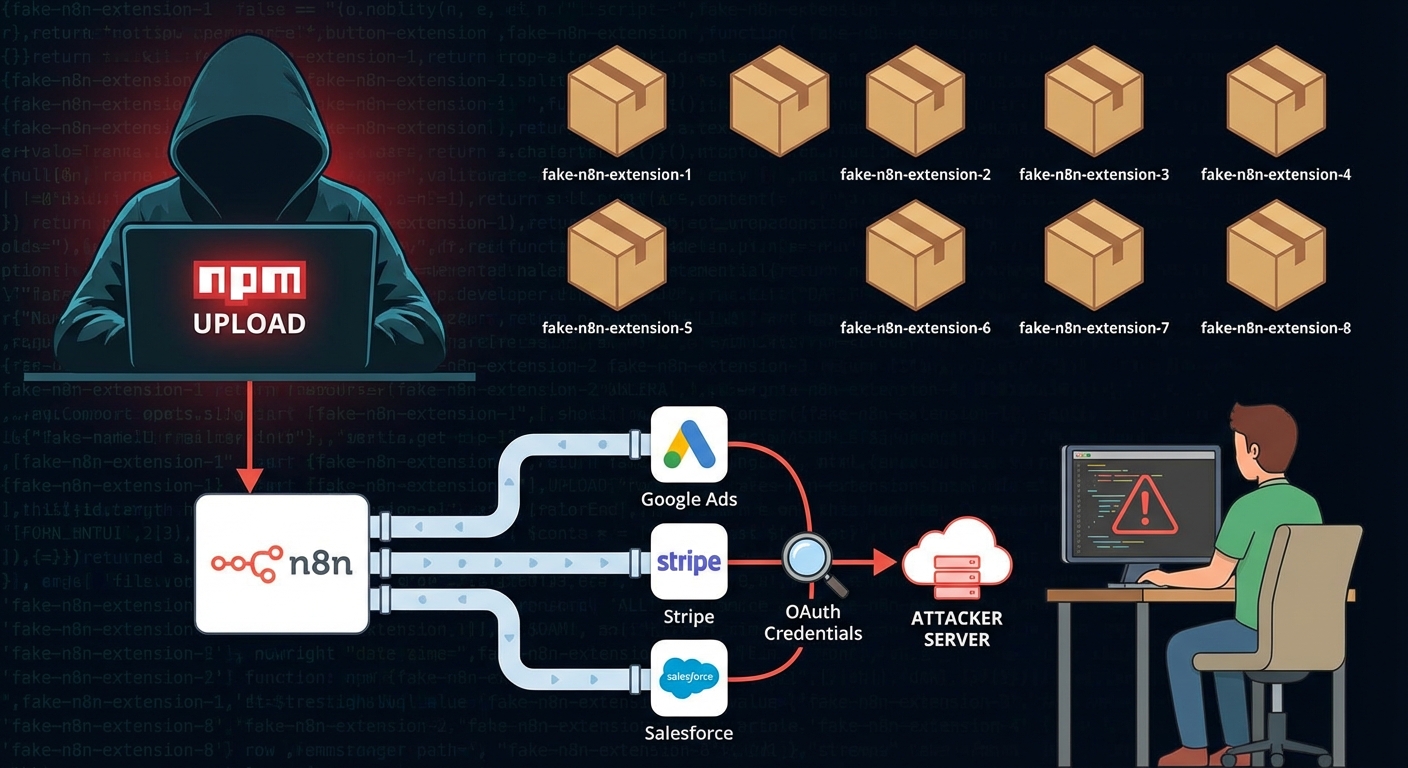

นักแสดงภัยคุกคามได้อัปโหลดแพ็กเกจ npm ที่เป็นอันตรายจำนวน 8 รายการ ซึ่งปลอมแปลงเป็นส่วนขยายของแพลตฟอร์ม n8n เพื่อขโมยข้อมูลรับรอง OAuth ของนักพัฒนา การโจมตีนี้ใช้ประโยชน์จากแพลตฟอร์ม n8n ซึ่งเป็นแหล่งเก็บข้อมูลรับรองแบบรวมศูนย์ ทั้ง OAuth tokens, API keys และข้อมูลรับรองที่ละเอียดอ่อนสำหรับบริการที่ผสานรวมหลายสิบรายการ เช่น Google Ads, Stripe และ Salesforce. แพ็กเกจเหล่านี้เลียนแบบการผสานรวมที่ถูกต้องและหลอกให้ผู้ใช้เชื่อมโยงบัญชีเพื่อดึงข้อมูลโทเค็นไปยังเซิร์ฟเวอร์ของผู้โจมตี

Severity: วิกฤต

System Impact:

- แพลตฟอร์ม Workflow Automation n8n (ทั้งเวอร์ชัน Self-hosted และ Cloud)

- Community Nodes ในระบบนิเวศ n8n

- Credential Vaults ที่เก็บ OAuth tokens และ API keys สำหรับบริการต่างๆ เช่น Google Ads, Stripe, Salesforce

- ระบบของนักพัฒนาที่ใช้แพลตฟอร์ม n8n และติดตั้ง Community Nodes ที่เป็นอันตราย

Technical Attack Steps:

- 1. นักแสดงภัยคุกคามได้อัปโหลดแพ็กเกจ npm ที่เป็นอันตรายไปยัง npm registry โดยปลอมแปลงเป็น n8n community nodes ที่ถูกต้อง

- 2. ผู้ใช้ n8n (นักพัฒนา) ได้ดาวน์โหลดและติดตั้ง community nodes ที่เป็นอันตรายเหล่านี้ลงในแพลตฟอร์ม n8n ของตน

- 3. node ที่เป็นอันตรายจะแสดงหน้าจอการกำหนดค่าที่ดูเหมือนถูกต้องตามกฎหมาย และกระตุ้นให้ผู้ใช้เชื่อมโยงบัญชีของตน (เช่น Google Ads)

- 4. OAuth tokens และข้อมูลรับรองที่ละเอียดอ่อนอื่นๆ สำหรับบริการที่ผสานรวมจะถูกบันทึกใน n8n credential store ในรูปแบบที่เข้ารหัส

- 5. เมื่อมีการรัน Workflow ที่มี node ที่เป็นอันตราย, โค้ดของ node จะทำการถอดรหัสโทเค็นที่เก็บไว้โดยใช้ Master Key ของ n8n

- 6. OAuth tokens และข้อมูลรับรองที่ถูกถอดรหัสแล้วจะถูกส่งไปยังเซิร์ฟเวอร์ระยะไกลที่ควบคุมโดยผู้โจมตี

Recommendations:

Short Term:

- ตรวจสอบและ Audit n8n community nodes ที่ติดตั้งทั้งหมดทันที เพื่อค้นหาแพ็กเกจที่ระบุว่าเป็นอันตราย

- หากใช้ n8n แบบ Self-hosted ให้ปิดใช้งาน Community Nodes โดยตั้งค่า N8N_COMMUNITY_PACKAGES_ENABLED เป็น false

- เปลี่ยน/เพิกถอน (Revoke) OAuth tokens และ API keys ทั้งหมดที่เชื่อมต่อกับ n8n instances ที่อาจมีการติดตั้ง node ที่เป็นอันตราย

- ตรวจสอบ Metadatas ของแพ็กเกจอย่างละเอียดก่อนการติดตั้งใดๆ เพื่อหาความผิดปกติ

Long Term:

- ให้ความสำคัญกับการใช้ Official n8n Integrations มากกว่า Community Nodes หากเป็นไปได้

- ใช้กระบวนการตรวจสอบแพ็กเกจที่มีประสิทธิภาพสำหรับ Dependency ภายนอกทั้งหมด

- มั่นใจว่ามีกลไก Sandboxing หรือ Isolation ที่เหมาะสมสำหรับการรันโค้ดที่ไม่น่าเชื่อถือ (หาก n8n มีฟีเจอร์ดังกล่าว หรือโดยการใช้กลยุทธ์การปรับใช้ที่ปลอดภัย)

- ทบทวนและอัปเดตนโยบายความปลอดภัยสำหรับการจัดการ Software Supply Chain อย่างสม่ำเสมอ

- ให้ความรู้แก่นักพัฒนาเกี่ยวกับความเสี่ยงของ Community Packages ที่ไม่น่าเชื่อถือและแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัย

Source: https://thehackernews.com/2026/01/n8n-supply-chain-attack-abuses.html

Share this content: