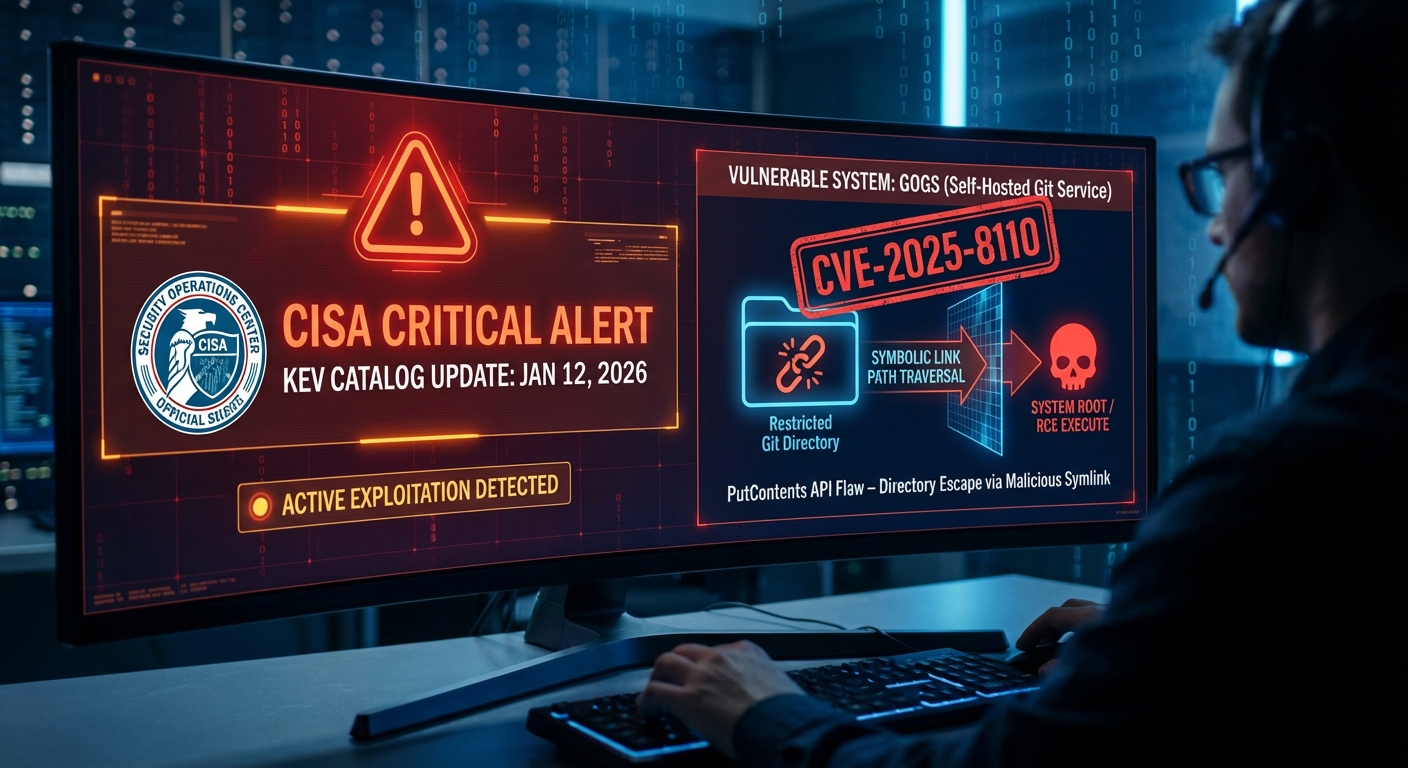

CISA (Cybersecurity and Infrastructure Security Agency) ออกคำเตือนเกี่ยวกับช่องโหว่ Path Traversal ที่สำคัญใน Gogs ซึ่งเป็นบริการ Git แบบ Self-hosted (CVE-2025-8110) ช่องโหว่นี้ถูกเพิ่มในแค็ตตาล็อก Known Exploited Vulnerabilities (KEV) ของ CISA เมื่อวันที่ 12 มกราคม 2026 ซึ่งบ่งชี้ว่ามีการใช้ประโยชน์จากช่องโหว่นี้ในการโจมตีจริงโดยผู้ไม่หวังดี ช่องโหว่เกิดจากการจัดการ Symbolic Link ที่ไม่เหมาะสมใน PutContents API ทำให้ผู้โจมตีสามารถหลบหนีจากไดเรกทอรีที่ถูกจำกัดและอาจรันโค้ดอันตรายบนระบบที่อ่อนแอได้ แม้ยังไม่ทราบแน่ชัดว่าถูกใช้ในแคมเปญแรนซัมแวร์หรือไม่ แต่ความเสี่ยงในการรันโค้ดถือเป็นภัยคุกคามร้ายแรงต่อองค์กรที่ใช้งาน Gogs

Severity: วิกฤต

System Impact:

- Gogs (บริการ Git แบบ Self-hosted)

- องค์กรที่ใช้งาน Gogs ที่ได้รับผลกระทบ

- หน่วยงานรัฐบาลกลาง (Federal agencies)

Technical Attack Steps:

- โจมตีช่องโหว่ Path Traversal (CVE-2025-8110) ใน Gogs โดยใช้การจัดการ Symbolic Link ที่ไม่เหมาะสมใน PutContents API.

- ใช้เทคนิค Path Traversal (เช่น ลำดับ ‘../’) เพื่อหลบหนีออกจากไดเรกทอรีที่ถูกจำกัด.

- เข้าถึงไฟล์ที่ละเอียดอ่อนหรือดำเนินการโค้ดที่เป็นอันตรายบนระบบที่เสี่ยงต่อการถูกโจมตี.

- นำไปสู่การรันโค้ดระยะไกล (Code Execution) บนระบบที่ได้รับผลกระทบ.

Recommendations:

Short Term:

- หน่วยงานรัฐบาลกลางต้องดำเนินการแก้ไขช่องโหว่นี้ภายในวันที่ 2 กุมภาพันธ์ 2026 ตาม Binding Operational Directive (BOD) 22-01.

- องค์กรต่าง ๆ ควรใช้แพตช์และการบรรเทาผลกระทบที่ผู้ผลิตจัดหาให้ทันที.

- สำหรับการปรับใช้บริการคลาวด์ แอดมินควรปฏิบัติตามคำแนะนำใน BOD 22-01.

- หากไม่มีการบรรเทาผลกระทบ ให้พิจารณาหยุดใช้ผลิตภัณฑ์ที่มีช่องโหว่.

Long Term:

Source: https://cybersecuritynews.com/cisa-gogs-path-traversal-vulnerability/

Share this content: