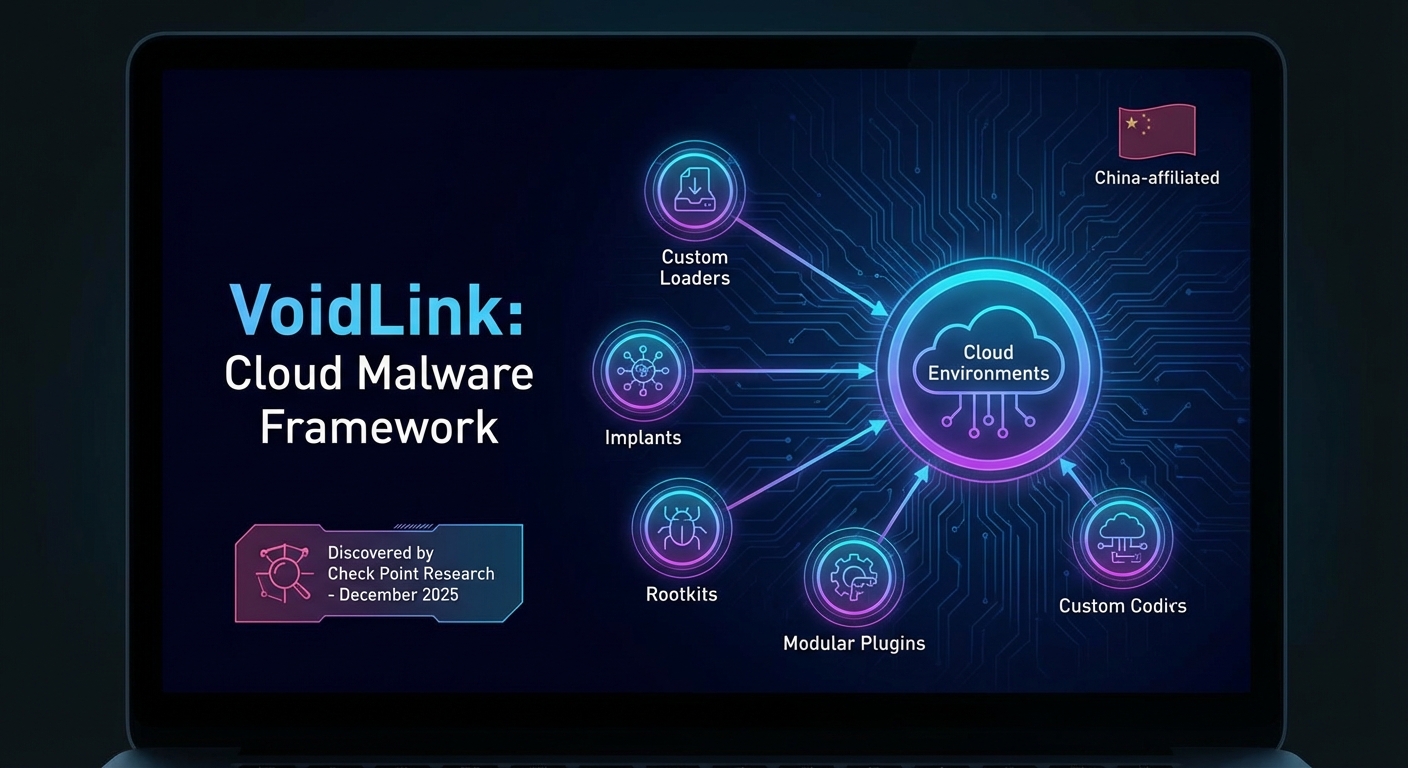

Check Point Research ได้เปิดเผยรายละเอียดเกี่ยวกับ VoidLink เฟรมเวิร์กมัลแวร์ Linux ที่ไม่เคยมีการบันทึกมาก่อนและมีฟีเจอร์หลากหลาย ซึ่งออกแบบมาโดยเฉพาะสำหรับการเข้าถึงสภาพแวดล้อมคลาวด์บน Linux อย่างลับๆ และในระยะยาว VoidLink ถูกค้นพบครั้งแรกในเดือนธันวาคม 2025 โดยประกอบด้วย Custom loaders, Implants, Rootkits และ Modular plugins จำนวนมากที่ช่วยให้ผู้โจมตีสามารถเพิ่มหรือเปลี่ยนความสามารถของมัลแวร์ได้ตามต้องการ และปรับเปลี่ยนกลยุทธ์เมื่อเป้าหมายเปลี่ยนไป การค้นพบนี้สะท้อนให้เห็นถึงการเปลี่ยนแปลงของกลุ่มผู้คุกคามที่หันมามุ่งเน้นระบบ Linux ซึ่งเป็นรากฐานของบริการคลาวด์และการปฏิบัติงานที่สำคัญ VoidLink คาดว่าเป็นฝีมือของกลุ่มผู้คุกคามที่เกี่ยวข้องกับจีน (China-affiliated threat actors) ซึ่งแสดงให้เห็นถึงความเชี่ยวชาญทางเทคนิคที่สูงและความรู้เชิงลึกเกี่ยวกับระบบปฏิบัติการ

Severity: วิกฤต

System Impact:

- สภาพแวดล้อมคลาวด์บน Linux (Linux-based cloud environments)

- สภาพแวดล้อมคอนเทนเนอร์ (Docker containers, Kubernetes pods)

- บริการคลาวด์หลัก (Amazon Web Services – AWS, Google Cloud, Microsoft Azure, Alibaba, Tencent)

- ระบบควบคุมเวอร์ชันโค้ด (Git)

Technical Attack Steps:

- การปรับใช้: VoidLink ถูกปรับใช้ในสภาพแวดล้อมคลาวด์และคอนเทนเนอร์บน Linux.

- การตรวจจับสภาพแวดล้อม: ตรวจจับผู้ให้บริการคลาวด์หลัก (AWS, Google Cloud, Azure, Alibaba, Tencent) และประเภทคอนเทนเนอร์ (Docker, Kubernetes).

- การปรับพฤติกรรม: ปรับการทำงานตามสภาพแวดล้อมที่ตรวจพบเพื่อเพิ่มความลับในการปฏิบัติงาน.

- การเก็บเกี่ยวข้อมูลประจำตัว: รวบรวมข้อมูลประจำตัวคลาวด์, คีย์ SSH, ข้อมูลประจำตัว Git, รหัสผ่านในเครื่อง, ข้อมูลเบราว์เซอร์, โทเค็น และคีย์ API.

- การคงอยู่: สร้างการคงอยู่ในระบบในระยะยาวผ่านการใช้ Dynamic linker abuse (LD_PRELOAD), Loadable kernel modules (LKM), eBPF สำหรับการซ่อนโปรเซส, Cron jobs และ System services.

- การสอดแนม: รวบรวมข้อมูลระบบและสภาพแวดล้อมอย่างละเอียด.

- การหลีกเลี่ยงการป้องกัน: ใช้ฟีเจอร์คล้าย Rootkit (LD_PRELOAD, LKM, eBPF) เพื่อซ่อนโปรเซส, ตรวจจับ Debugger/Monitoring tools และลบตัวเองเมื่อตรวจพบการปรับเปลี่ยน, ใช้ Self-modifying code (ถอดรหัสโค้ดขณะรันไทม์และเข้ารหัสเมื่อไม่ได้ใช้งาน) เพื่อหลีกเลี่ยงสแกนเนอร์หน่วยความจำ, วิเคราะห์สภาพแวดล้อมเพื่อคำนวณคะแนนความเสี่ยงและปรับใช้กลยุทธ์การหลีกเลี่ยง (เช่น การทำให้การสแกนพอร์ตช้าลง), ลบ/แก้ไขบันทึกและประวัติเชลล์ และทำการ Timestomping.

- การเคลื่อนที่ในแนวนอน: แพร่กระจายไปยังโฮสต์อื่นโดยใช้ SSH-based worm.

- การยกระดับสิทธิ์: ใช้ประโยชน์จาก Kubernetes และ Docker สำหรับการค้นพบ, การยกระดับสิทธิ์, การหลบหนีคอนเทนเนอร์ และการตรวจสอบการตั้งค่าที่ไม่ถูกต้อง.

- การควบคุมและสั่งการ (C2): สื่อสารกับผู้โจมตีโดยใช้ช่องทางต่างๆ (HTTP/HTTPS, WebSocket, ICMP, DNS tunneling) และสามารถสร้างเครือข่ายแบบ P2P/Mesh.

- การดำเนินการระยะไกล: ผู้โจมตีใช้แดชบอร์ดบนเว็บภาษาจีนเพื่อควบคุม, สร้างเวอร์ชันที่กำหนดเอง, จัดการไฟล์, งาน และปลั๊กอิน ครอบคลุมทุกขั้นตอนการโจมตี.

Recommendations:

Short Term:

- ใช้การตรวจสอบที่แข็งแกร่งสำหรับสภาพแวดล้อมคลาวด์และคอนเทนเนอร์บน Linux.

- ตรวจสอบและรักษาความปลอดภัยการกำหนดค่าสำหรับ AWS, Google Cloud, Azure, Alibaba และ Tencent.

- เสริมสร้างการจัดการข้อมูลประจำตัวสำหรับระบบคลาวด์และ Git (เช่น Multi-Factor Authentication – MFA, Secrets Management).

- ดำเนินการสแกนหาสิ่งบ่งชี้การบุกรุก (Indicators of Compromise – IOCs) ที่เกี่ยวข้องกับ VoidLink ทันที.

- ทำการแพตช์และอัปเดต Linux kernel และแพลตฟอร์มการจัดระเบียบคอนเทนเนอร์เพื่อแก้ไขช่องโหว่.

Long Term:

- นำแนวทางการรักษาความปลอดภัย ‘Cloud-Native’ มาใช้ ซึ่งบูรณาการเข้ากับ CI/CD pipelines และความปลอดภัยของคอนเทนเนอร์.

- นำโซลูชันการตรวจจับภัยคุกคามขั้นสูง (Advanced Threat Detection – ATD) และ Extended Detection and Response (XDR) ที่สามารถตรวจจับมัลแวร์ Linux ขั้นสูงและ Rootkit ในโหมด Kernel มาใช้.

- ตรวจสอบและเสริมสร้างความปลอดภัยของการกำหนดค่าคลาวด์อย่างสม่ำเสมอ โดยเน้นที่ Identity and Access Management (IAM), การแบ่งส่วนเครือข่าย (Network Segmentation) และความปลอดภัยของ API.

- ให้ความรู้แก่ทีมพัฒนาและปฏิบัติการเกี่ยวกับแนวทางการเขียนโค้ดที่ปลอดภัย, การจัดการความลับ และแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยของคอนเทนเนอร์.

- ลงทุนในการข่าวกรองภัยคุกคาม (Threat Intelligence) เพื่อติดตามข่าวสารเกี่ยวกับมัลแวร์ Linux และ TTPs ใหม่ๆ จากกลุ่มผู้คุกคามที่ได้รับการสนับสนุนจากรัฐ.

- จัดทำแผนการตอบสนองต่อเหตุการณ์และการต่อต้านการพิสูจน์หลักฐานดิจิทัลที่ครอบคลุม ซึ่งปรับให้เหมาะสมสำหรับสภาพแวดล้อมคลาวด์.

Source: https://thehackernews.com/2026/01/new-advanced-linux-voidlink-malware.html

Share this content: