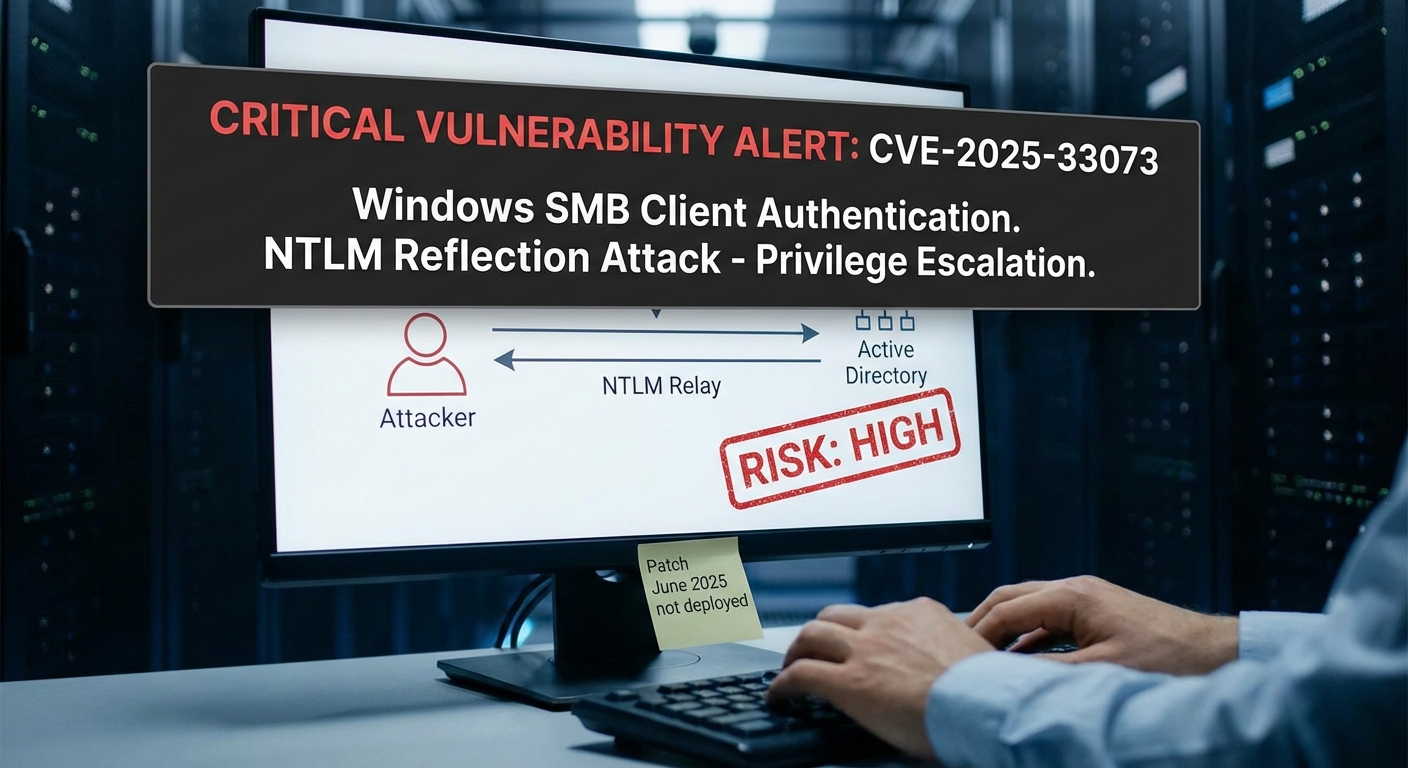

พบช่องโหว่ร้ายแรง (Critical Vulnerability) ในการรับรองความถูกต้องของไคลเอนต์ Windows SMB (CVE-2025-33073) ซึ่งเปิดโอกาสให้ผู้โจมตีสามารถยกระดับสิทธิ์ในสภาพแวดล้อม Active Directory ผ่านการโจมตีแบบ NTLM Reflection ได้ ช่องโหว่นี้จัดอยู่ในประเภทการควบคุมการเข้าถึงที่ไม่เหมาะสม (improper access control) ซึ่งช่วยให้ผู้โจมตีที่ได้รับอนุญาตสามารถยกระดับสิทธิ์ผ่านการโจมตีแบบ authentication relay ที่ถูกจัดฉากอย่างระมัดระวังผ่านการเชื่อมต่อเครือข่าย บทความระบุว่า แม้จะมีการปล่อยแพตช์ความปลอดภัยในเดือนมิถุนายน 2025 แต่การนำไปใช้งานยังไม่แพร่หลายในโครงสร้างพื้นฐานขององค์กร ทำให้ระบบยังคงมีความเสี่ยงสูง

Severity: วิกฤต

System Impact:

- Windows SMB client

- Active Directory environments

- Domain controllers

- Tier-zero servers

- Workstations

- ADCS enrollment services

- MSSQL databases

- WinRMS

Technical Attack Steps:

- ผู้โจมตีต้องลงทะเบียนเรคคอร์ด DNS ที่เป็นอันตรายใน AD DNS (ซึ่ง Authenticated Users สามารถทำได้ตามค่าเริ่มต้น) หรือทำการ DNS poisoning ภายในเครือข่ายท้องถิ่น

- ใช้เทคนิคการบังคับ (coercion techniques) เช่น PetitPotam, DFSCoerce และ Printerbug เพื่อบังคับให้ lsass.exe (ที่ทำงานในฐานะ SYSTEM) ตรวจสอบสิทธิ์กับเซิร์ฟเวอร์ที่ควบคุมโดยผู้โจมตี

- เมื่อไคลเอนต์ได้รับข้อความ NTLM_CHALLENGE ที่ระบุสำหรับการตรวจสอบสิทธิ์ในเครื่อง ระบบจะสร้างอ็อบเจกต์บริบทและแทรก ID บริบทเข้าไปในฟิลด์ Reserved

- ผู้โจมตีดำเนินการโจมตี NTLM relay ข้ามโปรโตคอล (เช่น SMB ไปยัง LDAPS) โดยข้ามผ่าน SMB signing ด้วยการถอดแฟล็ก NTLMSSP ที่เฉพาะเจาะจง (Negotiate Always Sign, Negotiate Seal, Negotiate Sign) ในขณะที่ยังคงรักษา Message Integrity Code ไว้

- เซิร์ฟเวอร์จะปลอมแปลงโทเค็น SYSTEM สำหรับการดำเนินการต่อมา ซึ่งทำให้สามารถเข้าถึงระบบได้อย่างสมบูรณ์

- การโจมตีนี้ยังอนุญาตให้ผู้โจมตีจัดการอ็อบเจกต์ Active Directory ด้วยสิทธิ์ SYSTEM โดยตรง รวมถึงการแก้ไขการเป็นสมาชิกกลุ่มและการเก็บรวบรวมข้อมูลประจำตัวผ่านการดำเนินการ DCSync

Recommendations:

Short Term:

- ดำเนินการอัปเดตความปลอดภัยของ Windows ประจำเดือนมิถุนายน 2025 โดยทันที

- เปิดใช้งานการบังคับใช้ SMB signing และ channel binding สำหรับทุกโปรโตคอล ไม่จำกัดเฉพาะ SMB

Long Term:

- ปรับการกำหนดค่า ACL ของโซน Active Directory DNS เพื่อจำกัดไม่ให้ Authenticated Users สร้างเรคคอร์ด DNS

- ดำเนินการตรวจสอบอย่างละเอียดเกี่ยวกับวิธีการโจมตีแบบ NTLM relay ทั่วทั้งโครงสร้างพื้นฐาน

Source: https://cybersecuritynews.com/windows-smb-client-vulnerability/

Share this content: