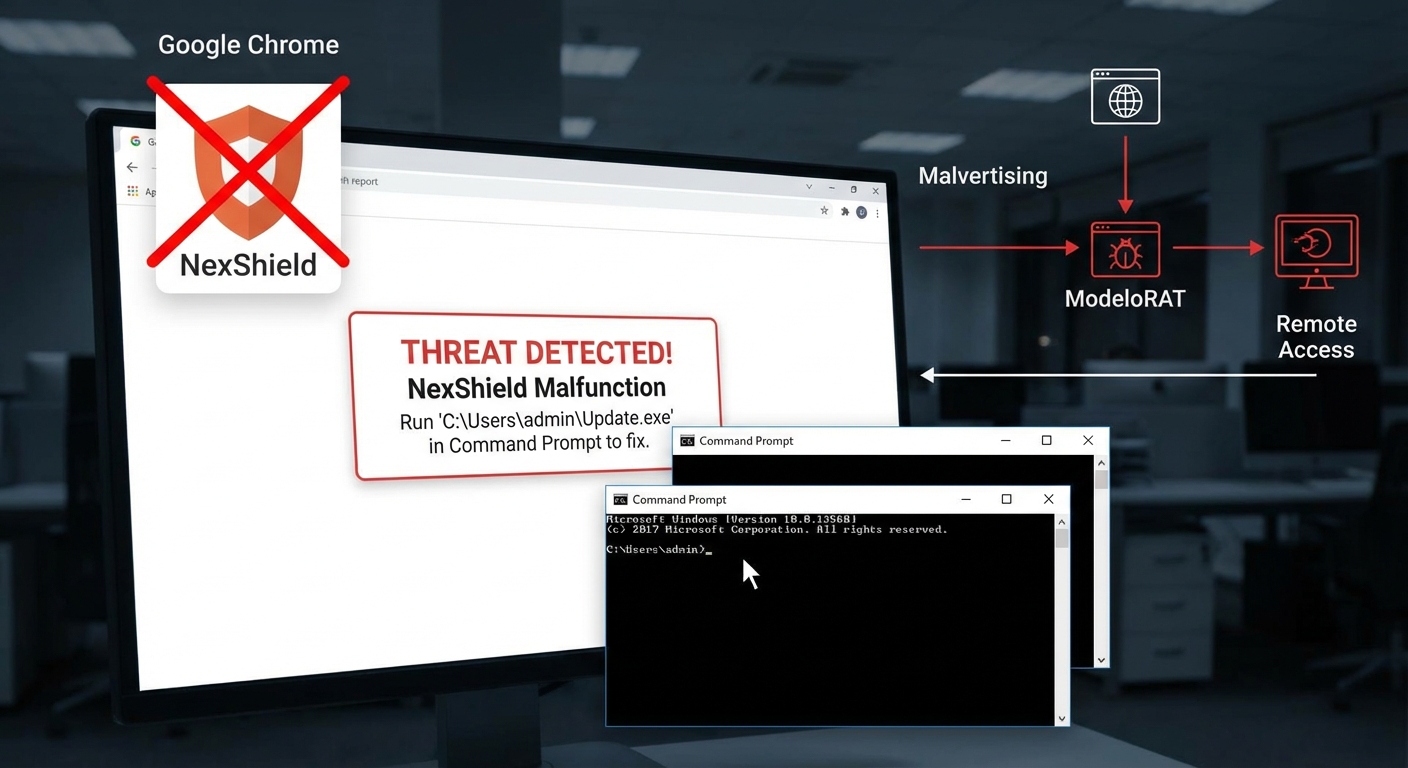

แคมเปญ Malvertising ได้ใช้ส่วนขยายบล็อกโฆษณาปลอมสำหรับ Chrome และ Edge ที่ชื่อว่า NexShield ซึ่งจงใจทำให้เบราว์เซอร์ขัดข้องเพื่อเตรียมการโจมตีแบบ ClickFix การโจมตีนี้ถูกตรวจพบเมื่อต้นเดือนที่ผ่านมา และได้ติดตั้งมัลแวร์ Remote Access Tool (RAT) ที่ใช้ Python ตัวใหม่ชื่อ ModeloRAT ในสภาพแวดล้อมขององค์กร ส่วนขยายนี้อ้างว่าเป็นตัวบล็อกโฆษณาประสิทธิภาพสูง แต่แท้จริงแล้วทำให้เกิดสภาวะ Denial-of-Service (DoS) ในเบราว์เซอร์ และแสดงป๊อปอัปหลอกลวงเพื่อชักจูงให้ผู้ใช้รันคำสั่งอันตรายใน Command Prompt.

Severity: สูง

System Impact:

- Google Chrome

- Microsoft Edge

- ระบบปฏิบัติการ Windows (ผ่าน Command Prompt และการแก้ไข Registry)

- เครือข่ายองค์กร (Domain-joined hosts)

- ผู้ใช้งานตามบ้าน (Non-domain hosts)

Technical Attack Steps:

- แคมเปญ Malvertising ทำการเผยแพร่ส่วนขยายเบราว์เซอร์ปลอมชื่อ NexShield สำหรับ Chrome และ Edge ซึ่งถูกโปรโมตว่าเป็นตัวบล็อกโฆษณาที่มีความเป็นส่วนตัวสูง.

- ผู้ใช้ติดตั้งส่วนขยาย NexShield ซึ่งจะจงใจทำให้เบราว์เซอร์ขัดข้อง (Crash) โดยสร้างสภาวะ Denial-of-Service (DoS) ด้วยการสร้างการเชื่อมต่อ ‘chrome.runtime’ แบบวนซ้ำไม่รู้จบจนใช้ทรัพยากรหน่วยความจำหมด (เรียกว่า ‘CrashFix’).

- เมื่อเบราว์เซอร์ถูกรีสตาร์ท ส่วนขยายจะแสดงป๊อปอัปหลอกลวงที่แจ้งเตือนปลอม และแนะนำให้ ‘สแกนระบบ’ เพื่อระบุปัญหา.

- การ ‘สแกน’ นี้จะเปิดหน้าต่างใหม่พร้อมคำเตือนปลอมเกี่ยวกับปัญหาความปลอดภัย และแนะนำขั้นตอนการแก้ไขโดยให้รันคำสั่งที่เป็นอันตรายใน Windows Command Prompt (เทคนิค ClickFix).

- คำสั่งที่เป็นอันตรายจะถูกคัดลอกไปยังคลิปบอร์ด และผู้ใช้ถูกสั่งให้วางและรันคำสั่งดังกล่าว ซึ่งจะเรียกใช้สคริปต์ PowerShell ที่ซ่อนเร้นผ่านการเชื่อมต่อระยะไกล เพื่อดาวน์โหลดและเรียกใช้สคริปต์ที่เป็นอันตรายเพิ่มเติม.

- เพย์โหลดที่แท้จริงจะถูกเรียกใช้งานหลังจากหน่วงเวลา 60 นาที นับตั้งแต่การติดตั้ง NexShield เพื่อหลีกเลี่ยงการตรวจจับ.

- สำหรับอุปกรณ์ที่เป็นส่วนหนึ่งของโดเมนในสภาพแวดล้อมองค์กร (domain-joined hosts) ผู้คุกคามจะติดตั้ง ModeloRAT ซึ่งเป็นเครื่องมือเข้าถึงระยะไกลที่สามารถทำการสอดแนมระบบ, รันคำสั่ง PowerShell, แก้ไข Registry, เพิ่มเพย์โหลดอื่นๆ และอัปเดตตัวเองได้.

- สำหรับอุปกรณ์ที่ไม่ใช่โดเมน (ซึ่งโดยปกติคือผู้ใช้งานตามบ้าน) เซิร์ฟเวอร์ Command and Control (C2) จะส่งข้อความ ‘TEST PAYLOAD!!!!’ กลับมา ซึ่งอาจบ่งชี้ถึงลำดับความสำคัญที่ต่ำกว่าหรืองานที่กำลังพัฒนา.

Recommendations:

Short Term:

- ห้ามรันคำสั่งภายนอกบนระบบของคุณ โดยเฉพาะที่ถูกคัดลอกไปยังคลิปบอร์ด หากคุณไม่เข้าใจถึงผลกระทบอย่างถ่องแท้.

- หากคุณได้ติดตั้งส่วนขยาย NexShield ไปแล้ว ให้ทำการล้างระบบทั้งหมด การถอนการติดตั้งส่วนขยายเพียงอย่างเดียวไม่เพียงพอต่อการลบเพย์โหลดทั้งหมด เช่น ModeloRAT หรือสคริปต์ที่เป็นอันตรายอื่นๆ ที่อาจถูกติดตั้งไปแล้ว.

Long Term:

- ติดตั้งส่วนขยายเบราว์เซอร์จากผู้เผยแพร่หรือแหล่งที่มาที่เชื่อถือได้เท่านั้น และตรวจสอบรีวิวและความน่าเชื่อถือของส่วนขยายก่อนติดตั้งเสมอ.

- ใช้ซอฟต์แวร์ความปลอดภัยที่เชื่อถือได้ (เช่น Antivirus/EDR) เพื่อตรวจจับและป้องกันมัลแวร์และกิจกรรมที่น่าสงสัย.

Share this content: