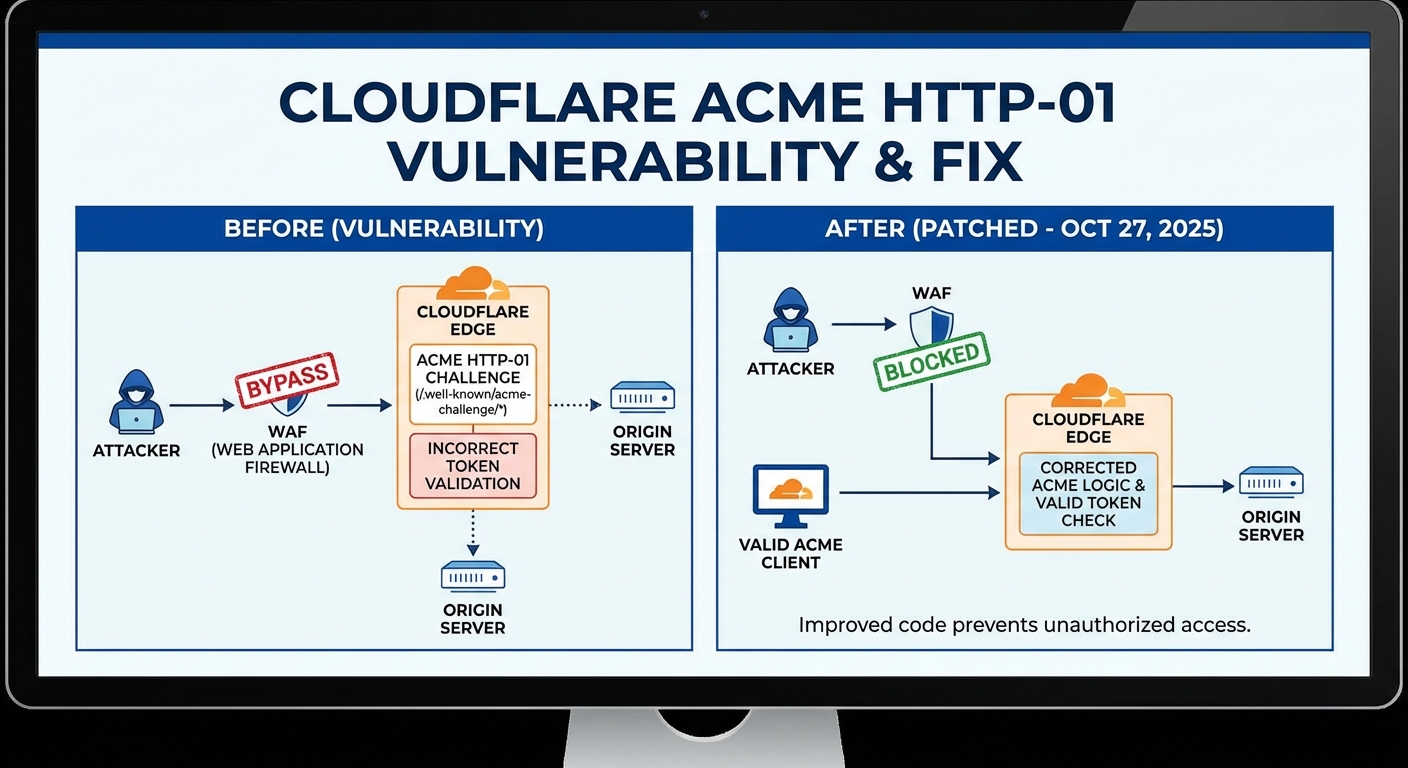

Cloudflare ได้แก้ไขช่องโหว่ด้านความปลอดภัยในการตรวจสอบ ACME HTTP-01 ที่ทำให้ผู้โจมตีสามารถข้ามการป้องกันของ Web Application Firewall (WAF) และเข้าถึง Origin Servers ได้โดยตรง ช่องโหว่นี้เกิดจากตรรกะการประมวลผลคำขอสำหรับเส้นทาง ACME HTTP-01 challenge (/.well-known/acme-challenge/*) บนเครือข่าย Edge ของ Cloudflare ที่ผิดพลาด ทำให้ระบบไม่สามารถตรวจสอบได้อย่างถูกต้องว่าโทเค็นที่ร้องขอตรงกับการท้าทายที่ใช้งานอยู่สำหรับชื่อโฮสต์นั้นๆ หรือไม่ การโจมตีนี้อนุญาตให้คำขอที่ไม่มีสิทธิ์ผ่าน WAF และเข้าถึงเซิร์ฟเวอร์ต้นทางได้โดยตรง แม้ว่าจะไม่มีหลักฐานว่าช่องโหว่นี้ถูกนำไปใช้ในทางที่ผิด แต่ Cloudflare ได้แก้ไขปัญหานี้ในวันที่ 27 ตุลาคม 2025 โดยการปรับปรุงโค้ดให้ WAF ถูกปิดใช้งานเฉพาะเมื่อคำขอตรงกับโทเค็น ACME HTTP-01 challenge ที่ถูกต้องสำหรับชื่อโฮสต์นั้นๆ เท่านั้น

Severity: วิกฤต

System Impact:

- Cloudflare Edge Network

- Cloudflare Web Application Firewall (WAF)

- Origin Servers

- ACME (Automatic Certificate Management Environment) Protocol

- SSL/TLS Certificate Validation Logic

- Web Servers

Technical Attack Steps:

- ผู้โจมตีส่งคำขอไปยังเส้นทาง ACME HTTP-01 challenge path (/.well-known/acme-challenge/*) บนเครือข่าย Edge ของ Cloudflare

- ระบบของ Cloudflare จะประมวลผลคำขอดังกล่าว

- เนื่องจากการใช้งานตรรกะการตรวจสอบ ACME ที่ผิดพลาด Cloudflare ไม่ได้ตรวจสอบว่าโทเค็นในคำขอนั้นตรงกับการท้าทายที่ใช้งานอยู่สำหรับชื่อโฮสต์นั้นๆ หรือไม่

- หากโทเค็นไม่เกี่ยวข้องกับคำสั่งที่จัดการโดย Cloudflare (เช่น เชื่อมโยงกับโซนอื่น) คำขอนั้นยังคงได้รับอนุญาตให้ข้ามกฎ WAF ได้

- คำขอที่ถูกส่งไปนี้จะตรงไปยังเซิร์ฟเวอร์ต้นทางของลูกค้าโดยตรง ซึ่งเป็นการหลีกเลี่ยงการป้องกันของ WAF อย่างสมบูรณ์

- สิ่งนี้ทำให้ผู้โจมตีสามารถส่งคำขอที่ไม่ได้รับอนุญาตไปยังเซิร์ฟเวอร์ต้นทางเพื่อดำเนินการสอดแนมหรือกิจกรรมที่เป็นอันตรายอื่นๆ ได้

Recommendations:

Short Term:

- ตรวจสอบให้แน่ใจว่าการตั้งค่า Cloudflare ของคุณได้รับการอัปเดตเป็นเวอร์ชันที่แก้ไขช่องโหว่แล้ว

- เฝ้าระวังและตรวจสอบการเข้าถึงเซิร์ฟเวอร์ต้นทางที่ผิดปกติหรือน่าสงสัยอย่างใกล้ชิด

- ตรวจสอบบันทึก (logs) ของ WAF และ Origin Servers อย่างสม่ำเสมอ เพื่อระบุกิจกรรมที่เป็นอันตรายที่อาจเกิดขึ้น

Long Term:

- ทบทวนและปรับปรุงกฎ WAF อย่างต่อเนื่อง เพื่อให้มั่นใจว่าการป้องกันยังคงมีประสิทธิภาพต่อภัยคุกคามใหม่ๆ

- ดำเนินการประเมินช่องโหว่ (Vulnerability Assessment) และการทดสอบการเจาะระบบ (Penetration Testing) เป็นประจำเพื่อค้นหาและแก้ไขจุดอ่อนที่อาจเกิดขึ้น

- นำหลักการ Zero Trust มาใช้เพื่อจำกัดการเข้าถึงทรัพยากรภายในองค์กร โดยไม่เชื่อถือการเข้าถึงใดๆ โดยปริยาย

- ติดตามข่าวสารและอัปเดตด้านความปลอดภัยจากผู้ให้บริการโครงสร้างพื้นฐานอย่าง Cloudflare อย่างต่อเนื่อง

Source: https://thehackernews.com/2026/01/cloudflare-fixes-acme-validation-bug.html

Share this content: