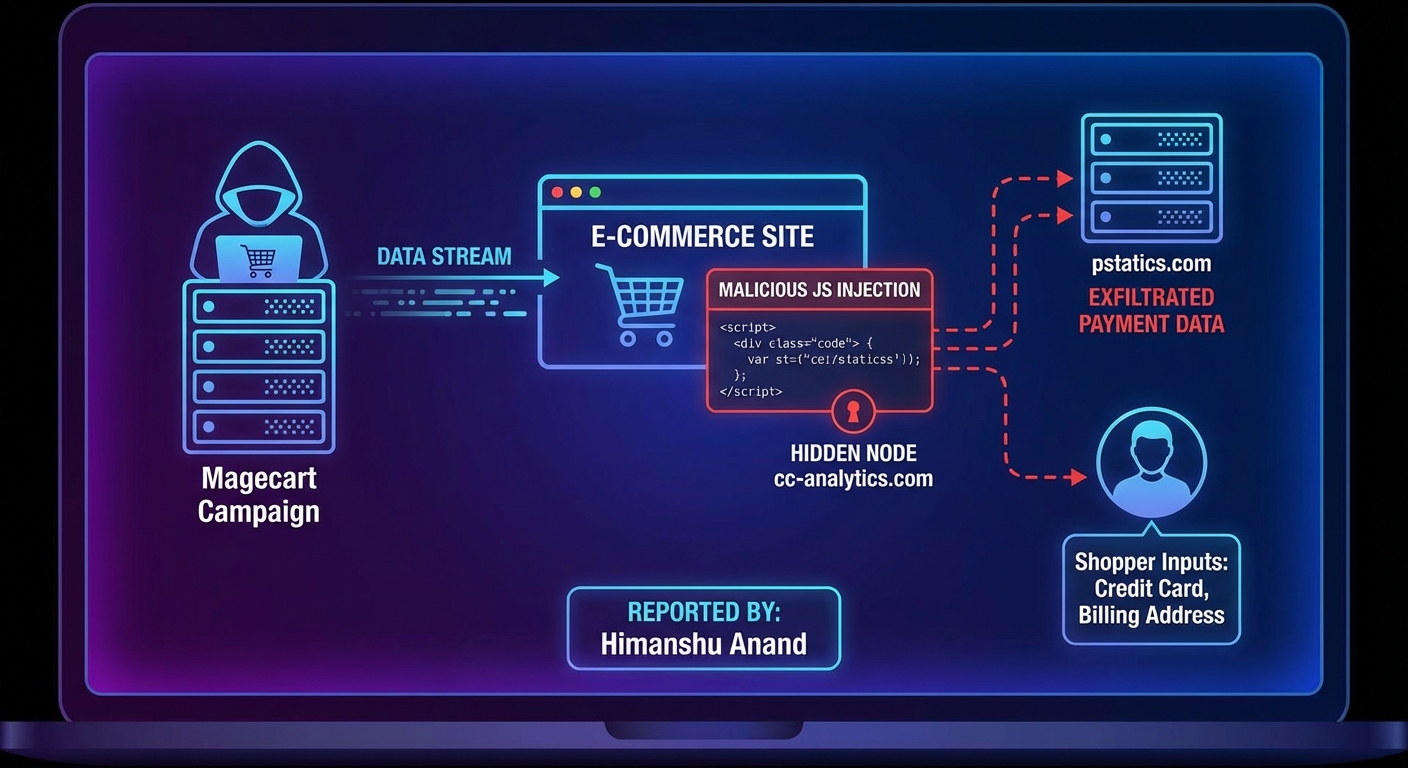

แคมเปญ Magecart รูปแบบใหม่ได้ถือกำเนิดขึ้น โดยมีเป้าหมายโจมตีนักช้อปออนไลน์ผ่านโค้ด JavaScript ที่เป็นอันตราย ซึ่งออกแบบมาเพื่อขโมยข้อมูลการชำระเงินโดยตรงจากเว็บไซต์อีคอมเมิร์ซ การโจมตีดำเนินการโดยการฉีดสคริปต์ที่ซ่อนอยู่เข้าไปในเว็บไซต์ช้อปปิ้งที่ถูกบุกรุก ทำให้นักโจมตีสามารถดักจับข้อมูลที่ละเอียดอ่อน เช่น รายละเอียดบัตรเครดิตและที่อยู่สำหรับเรียกเก็บเงิน ได้ในขณะที่ลูกค้ากำลังกรอกข้อมูล ณ ขั้นตอนการชำระเงิน แคมเปญนี้ถูกเปิดเผยโดยนักวิเคราะห์ความปลอดภัย Himanshu Anand และใช้โดเมน `cc-analytics.com` ในการโฮสต์สคริปต์ที่เป็นอันตราย และส่งข้อมูลที่ขโมยมาไปยัง `pstatics.com`

Severity: วิกฤต

System Impact:

- เว็บไซต์อีคอมเมิร์ซ

- ระบบประมวลผลการชำระเงินออนไลน์ (ฝั่งไคลเอ็นต์)

- ข้อมูลลูกค้า (หมายเลขบัตรเครดิต, ที่อยู่สำหรับเรียกเก็บเงิน)

Technical Attack Steps:

- ผู้โจมตีบุกรุกเว็บไซต์อีคอมเมิร์ซและฉีดโค้ด JavaScript ที่เป็นอันตรายเข้าไปในโค้ด HTML ของหน้าเว็บ

- เมื่อผู้ใช้งานที่ไม่ได้สงสัยเข้าเยี่ยมชมเว็บไซต์ที่ถูกบุกรุก สคริปต์ที่เป็นอันตรายจะถูกโหลดขึ้นมาอย่างเงียบๆ ในเบื้องหลัง

- สคริปต์จะกำหนดเป้าหมายฟอร์มการชำระเงินและปุ่มชำระเงินเฉพาะที่ลูกค้ากรอกข้อมูลที่ละเอียดอ่อน

- มันจะดักจับหมายเลขบัตรเครดิตและที่อยู่สำหรับเรียกเก็บเงินที่ลูกค้าป้อนเข้าสู่ระบบแบบเรียลไทม์ ก่อนที่ข้อมูลจะถูกส่งไปยังเกตเวย์การชำระเงินที่ถูกต้องตามกฎหมาย

- รายละเอียดการชำระเงินที่ถูกดักจับจะถูกรวบรวมและส่งไปยังเซิร์ฟเวอร์ที่ควบคุมโดยผู้โจมตี (เช่น `pstatics.com`)

- สคริปต์ที่เป็นอันตรายใช้เทคนิคการปกปิด (obfuscation) เพื่อหลีกเลี่ยงการตรวจจับจากเครื่องมือรักษาความปลอดภัยอัตโนมัติ

Recommendations:

Short Term:

- ผู้ดูแลเว็บไซต์ควรรีบสแกนแพลตฟอร์มอีคอมเมิร์ซเพื่อหาสคริปต์ JavaScript ที่ไม่ได้รับอนุญาตและลบโค้ดที่น่าสงสัยออกทันที

- ใช้ Content Security Policy (CSP) เพื่อจำกัดโดเมนที่สามารถโหลดสคริปต์ได้

- ลูกค้าควรตรวจสอบรายการเดินบัญชีธนาคารอย่างใกล้ชิดเพื่อหากิจกรรมที่น่าสงสัย และพิจารณาใช้บัตรเครดิตเสมือนจริงหรือวิธีการชำระเงินที่ปลอดภัยอื่นๆ

Long Term:

- ดำเนินการตรวจสอบความปลอดภัยและการทดสอบการเจาะระบบ (penetration testing) อย่างครอบคลุมบนเว็บไซต์อีคอมเมิร์ซเป็นประจำ

- นำโซลูชันความปลอดภัยฝั่งไคลเอ็นต์มาใช้ (เช่น การตรวจสอบ JavaScript แบบเรียลไทม์) เพื่อตรวจจับและบล็อกกิจกรรมสคริปต์ที่เป็นอันตราย

- เสริมสร้างความปลอดภัยของห่วงโซ่อุปทานสำหรับสคริปต์และปลั๊กอินของบุคคลที่สามทั้งหมดที่ใช้บนเว็บไซต์อีคอมเมิร์ซ

- ให้ความรู้แก่พนักงานและลูกค้าเกี่ยวกับภัยคุกคามจากการฟิชชิงและการโจมตีแบบ skimming

- ตรวจสอบให้แน่ใจว่าซอฟต์แวร์และแพลตฟอร์มทั้งหมดได้รับการอัปเดตด้วยแพตช์ความปลอดภัยล่าสุดอยู่เสมอ

Source: https://cybersecuritynews.com/new-magecart-attack-inject-malicious-javascript/

Share this content: