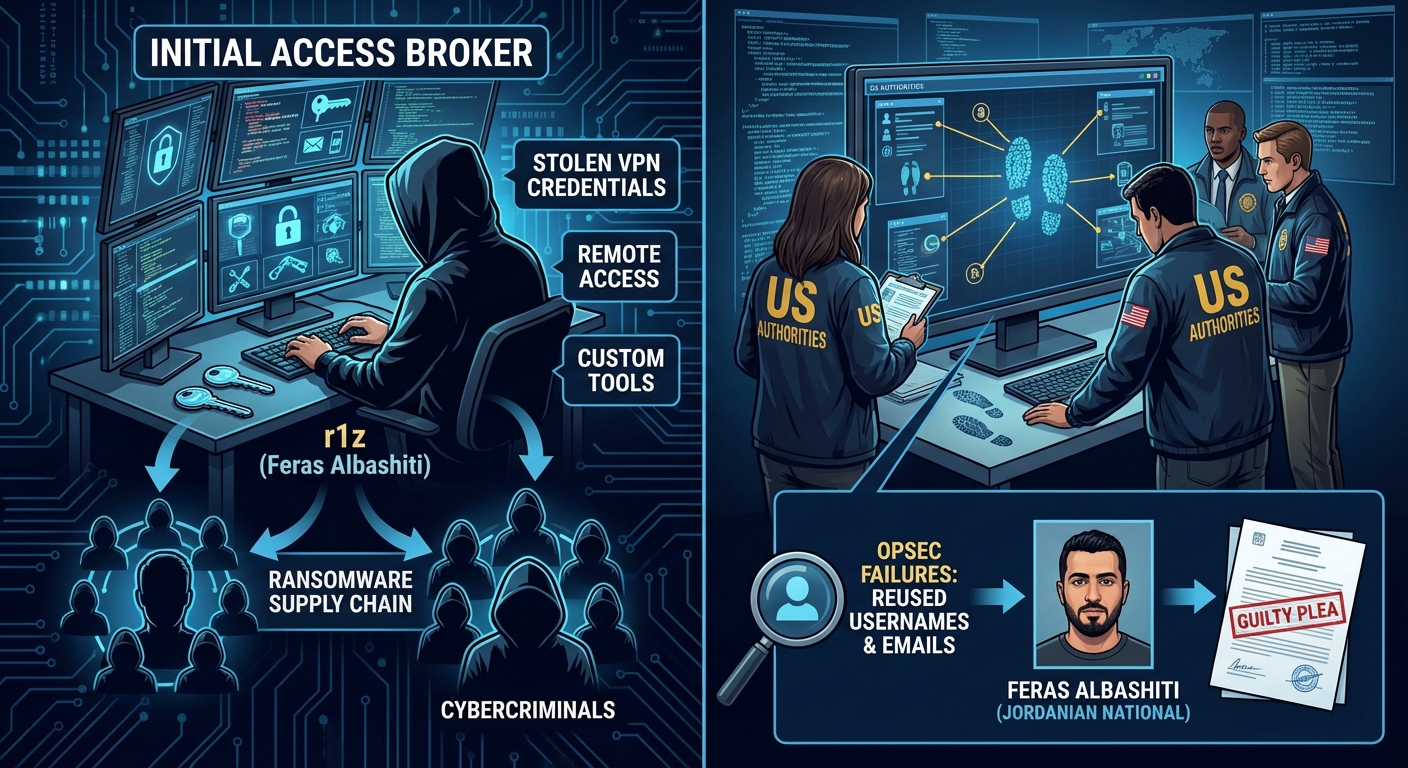

ทางการสหรัฐฯ ได้เปิดเผยตัวตนของ ‘r1z’ ซึ่งเป็น Initial Access Broker (IAB) ที่ลักลอบขายช่องทางการเข้าถึงเครือข่ายองค์กรทั่วโลก โดยเขามีการเสนอขายข้อมูลรับรอง VPN ที่ถูกขโมย, สิทธิ์การเข้าถึงระยะไกล (remote access) ไปยังสภาพแวดล้อมขององค์กร และเครื่องมือที่กำหนดเองเพื่อหลีกเลี่ยงการควบคุมความปลอดภัย กิจกรรมของเขาเป็นส่วนหนึ่งของห่วงโซ่อุปทานของแรนซัมแวร์ โดยการให้ช่องทางเข้าถึงองค์กรเป้าหมายที่พร้อมใช้งานแก่อาชญากรไซเบอร์รายอื่น การสืบสวนพบว่าข้อผิดพลาดด้านความปลอดภัยในการปฏิบัติงาน (OPSEC) ที่อ่อนแอและซ้ำซ้อนของ ‘r1z’ (เช่น การใช้ชื่อผู้ใช้และอีเมลซ้ำ) ทำให้เจ้าหน้าที่บังคับใช้กฎหมายสามารถระบุตัวตนที่แท้จริงของเขาได้ว่าเป็น Feras Albashiti สัญชาติจอร์แดน ซึ่งต่อมาได้รับสารภาพผิดในการขายการเข้าถึงบริษัทหลายสิบแห่ง

Severity: วิกฤต

System Impact:

- เครือข่ายองค์กรทั่วโลก (สหรัฐอเมริกา, ยุโรป, เม็กซิโก)

- ระบบ VPN (ข้อมูลรับรอง VPN ที่ถูกขโมย)

- สภาพแวดล้อมขององค์กร (สำหรับการเข้าถึงระยะไกลและสิทธิ์การรันโค้ดจากระยะไกล)

- ผลิตภัณฑ์ Endpoint Detection and Response (EDR) (เนื่องจากมีเครื่องมือ EDR-killer)

- ระบบที่อาจถูกโจมตีด้วย Cobalt Strike (มีการขาย Cobalt Strike เวอร์ชันแคร็ก)

Technical Attack Steps:

- การเข้าถึงเบื้องต้น (Initial Access): ‘r1z’ ใช้ประโยชน์จากช่องโหว่ของไฟร์วอลล์และ VPN เพื่อเข้าถึงเครือข่ายองค์กร.

- การรวบรวมข้อมูลรับรอง: ได้รับข้อมูลรับรอง VPN ที่ถูกขโมยและสิทธิ์การเข้าถึงระยะไกลไปยังสภาพแวดล้อมขององค์กร.

- การจัดหาเครื่องมือ: พัฒนาและจำหน่ายเครื่องมือที่กำหนดเอง รวมถึงเครื่องมือ EDR-killer และ Cobalt Strike เวอร์ชันแคร็ก ให้แก่ผู้ซื้อ.

- การขายการเข้าถึง: โฆษณาและขายการเข้าถึงที่ผิดกฎหมาย (ข้อมูลรับรอง VPN, การเข้าถึงระยะไกลพร้อมสิทธิ์ RCE) บนฟอรัมอาชญากรรมไซเบอร์ให้กับอาชญากรรายอื่น.

- การเปิดใช้งานห่วงโซ่อุปทานแรนซัมแวร์: ผู้ซื้อ (เช่น กลุ่มแรนซัมแวร์) ใช้การเข้าถึงและเครื่องมือที่ซื้อมาเพื่อดำเนินการโจมตีเพิ่มเติม เช่น แรนซัมแวร์ เพื่อควบคุมระบบเป้าหมายได้อย่างเต็มที่.

Recommendations:

Short Term:

- เร่งตรวจสอบและเสริมความแข็งแกร่งของ VPN และ Firewall เพื่ออุดช่องโหว่ที่อาจถูกใช้เป็นจุดเริ่มต้นของการเข้าถึง.

- ตรวจสอบระบบเครือข่ายสำหรับการเข้าถึงระยะไกลที่ไม่ได้รับอนุญาต หรือกิจกรรมที่น่าสงสัย (เช่น การใช้งาน Cobalt Strike ที่ผิดปกติ).

- เสริมสร้างความปลอดภัยของบัญชีผู้ใช้ (เช่น Multi-Factor Authentication สำหรับ VPN และระบบเข้าถึงระยะไกล).

- ทบทวนและปรับปรุงกฎการเข้าถึงเครือข่ายและนโยบาย VPN.

Long Term:

- ลงทุนในการเฝ้าระวังภัยคุกคามไซเบอร์อย่างต่อเนื่อง โดยเฉพาะการตรวจสอบฟอรัมใต้ดินเพื่อติดตามกิจกรรมของ Initial Access Brokers (IABs).

- เพิ่มประสิทธิภาพ Operational Security (OPSEC) ขององค์กร เพื่อลดร่องรอยดิจิทัลที่ผู้โจมตีอาจใช้ในการทำ OSINT (เช่น การตรวจสอบการใช้ข้อมูลประจำตัวซ้ำ).

- ปรับใช้โซลูชัน Endpoint Detection and Response (EDR) ที่มีประสิทธิภาพและอัปเดตอย่างสม่ำเสมอ.

- ดำเนินการฝึกอบรมด้านความปลอดภัยไซเบอร์ให้กับพนักงานเป็นประจำ โดยเน้นเรื่องการป้องกันฟิชชิ่งและการใช้งานข้อมูลส่วนตัวอย่างปลอดภัย.

- พัฒนากลยุทธ์ Incident Response เพื่อตอบสนองต่อการเข้าถึงระบบโดยไม่ได้รับอนุญาตได้อย่างรวดเร็วและมีประสิทธิภาพ.

- พิจารณาใช้หลักการ Zero Trust เพื่อจำกัดการเข้าถึงทรัพยากรขององค์กร.

Source: https://cybersecuritynews.com/researchers-detailed-r1z-initial-access/

Share this content: