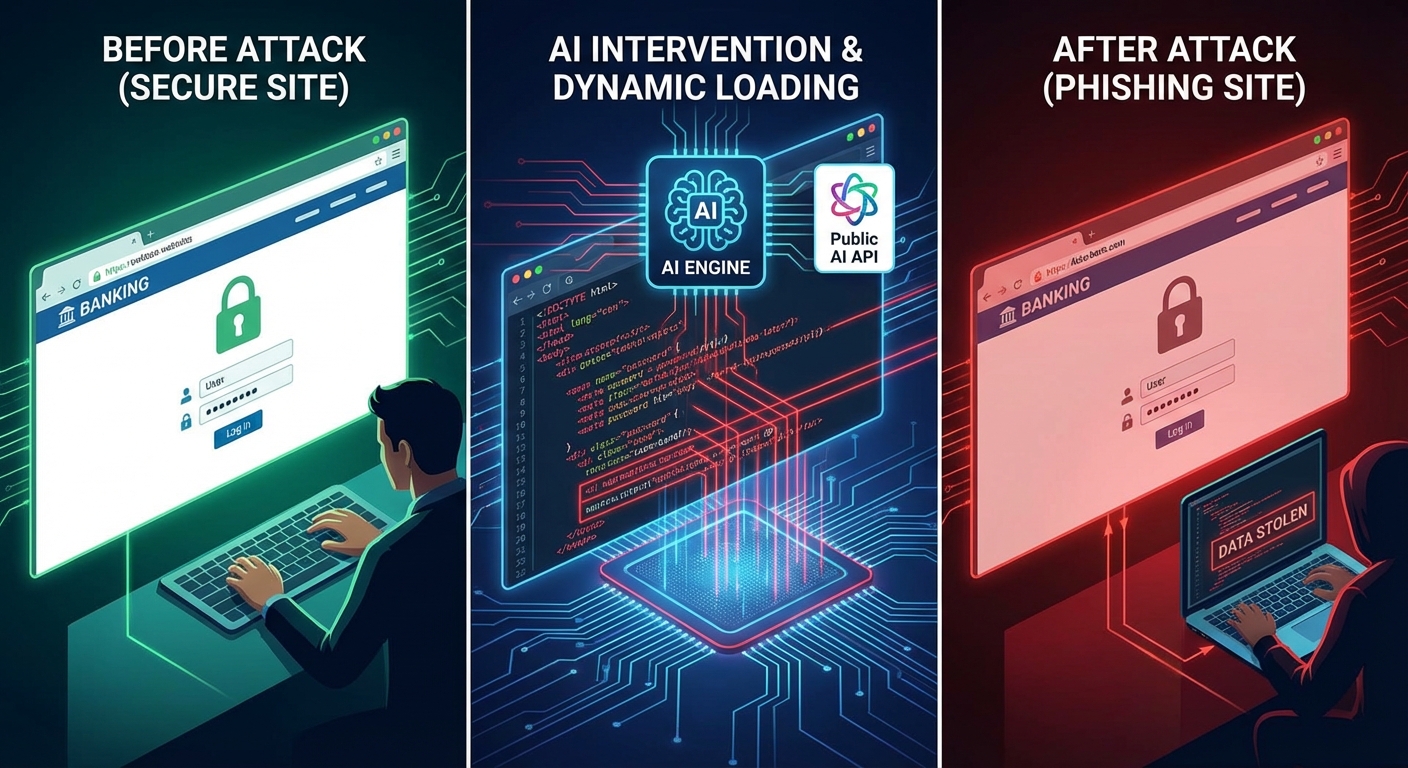

ผู้โจมตีใช้ปัญญาประดิษฐ์ (AI) เพื่อเปลี่ยนหน้าเว็บที่ดูปลอดภัยให้กลายเป็นเครื่องมือฟิชชิ่งแบบเรียลไทม์ โดยโหลดโค้ดที่เป็นอันตรายแบบไดนามิกผ่าน Public AI API

Severity: วิกฤต

System Impact:

- ผู้ใช้งานเว็บ (เบราว์เซอร์)

- เว็บไซต์/หน้าเว็บ (ที่ถูกบุกรุก)

- Public AI APIs (Google Gemini, DeepSeek ที่ถูกใช้ในทางที่ผิด)

- โซลูชันความปลอดภัยเครือข่ายแบบดั้งเดิม (ถูกเลี่ยง)

- ระบบการตรวจจับแบบ Signature-based

Technical Attack Steps:

- ฝังคำสั่งที่ถูกออกแบบมาเป็นพิเศษลงในหน้าเว็บที่ดูปกติ

- เมื่อผู้ใช้เข้าชมเว็บไซต์ หน้าเว็บจะส่งคำขอโค้ดไปยังบริการ AI สาธารณะ เช่น Google Gemini หรือ DeepSeek ผ่าน API

- ผู้โจมตีใช้เทคนิค Prompt Engineering เพื่อหลอก AI ให้สร้างโค้ด JavaScript ที่เป็นอันตราย ซึ่งสามารถหลบเลี่ยงกลไกป้องกันของ AI ได้

- โค้ดที่สร้างโดย AI จะถูกรันในเบราว์เซอร์ของเหยื่อทันที

- หน้าเว็บที่เคยดูสะอาดจะถูกเปลี่ยนให้เป็นหน้าฟิชชิ่งหรือเครื่องมือขโมยข้อมูลประจำตัวทันที เนื่องจากโค้ดถูกประกอบและรันที่ Runtime ทำให้ไม่ทิ้ง Payload ที่สามารถตรวจจับแบบ Static ได้

Recommendations:

Short Term:

- ใช้โซลูชันการวิเคราะห์พฤติกรรมในขณะรันไทม์ (runtime behavioral analysis) เพื่อตรวจจับและบล็อกกิจกรรมที่เป็นอันตรายในเบราว์เซอร์ทันทีที่เกิดการโจมตี

Long Term:

- ปรับเปลี่ยนกลยุทธ์ด้านความปลอดภัย โดยไม่พึ่งพาการป้องกันระดับเครือข่าย (network-level defenses) เพียงอย่างเดียว เนื่องจากทราฟฟิกมาจากโดเมน AI ที่เชื่อถือได้

- มุ่งเน้นการวิเคราะห์พฤติกรรมเชิงลึกภายในเบราว์เซอร์เพื่อรับมือกับโค้ดที่มีลักษณะ Polymorphic ซึ่งเปลี่ยนแปลงโครงสร้างได้ตลอดเวลา

Source: https://cybersecuritynews.com/hackers-can-use-genai-to-change-loaded-clean-page/

Share this content: