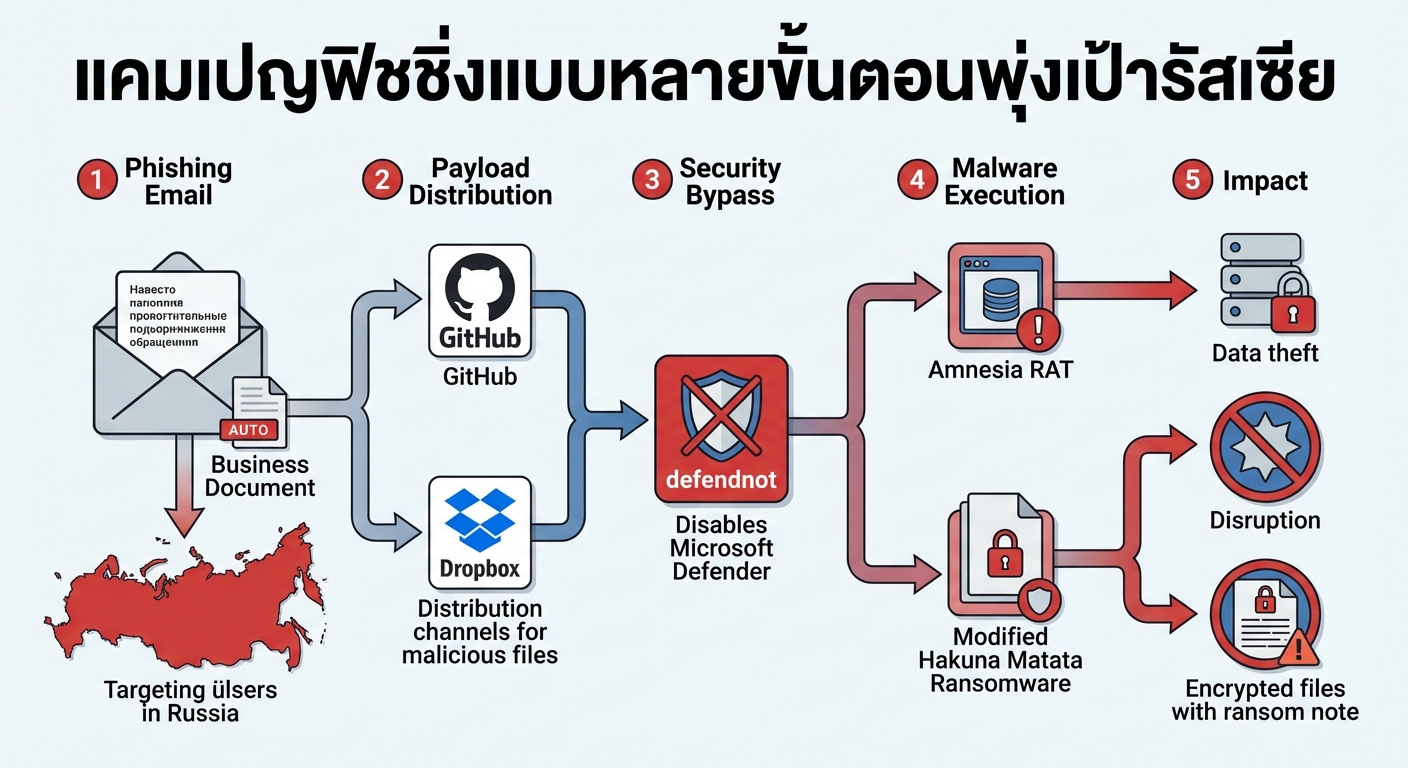

แคมเปญฟิชชิ่งแบบหลายขั้นตอนได้พุ่งเป้าไปที่ผู้ใช้ในรัสเซีย โดยใช้เทคนิค Social Engineering และการหลอกลวงด้วยเอกสารทางธุรกิจ มันใช้ GitHub และ Dropbox เป็นช่องทางในการกระจายเพย์โหลดที่เป็นอันตราย รวมถึง Amnesia RAT และมัลแวร์เรียกค่าไถ่ที่ดัดแปลงมาจาก Hakuna Matata RAT แคมเปญนี้โดดเด่นในการปิดใช้งาน Microsoft Defender โดยใช้เครื่องมือ “defendnot” เพื่อหลีกเลี่ยงการตรวจจับและดำเนินการโจมตีอย่างเต็มรูปแบบ ซึ่งรวมถึงการขโมยข้อมูล การก่อกวน และการเข้ารหัสไฟล์

Severity: วิกฤต

System Impact:

- ระบบปฏิบัติการ Windows

- Microsoft Defender

- GitHub (ถูกใช้เป็นช่องทางโฮสต์สคริปต์)

- Dropbox (ถูกใช้เป็นช่องทางโฮสต์เพย์โหลด)

- เว็บเบราว์เซอร์

- กระเป๋าเงินดิจิทัล

- Discord

- Steam

- Telegram

- เครื่องมือดูแลระบบและวินิจฉัยของ Windows

- Registry ของ Windows

Technical Attack Steps:

- ส่งเอกสารหลอกลวงในรูปแบบธุรกิจผ่านอีเมลพร้อมไฟล์ Windows shortcut (LNK) ที่มีชื่อไฟล์ภาษารัสเซีย

- เมื่อเหยื่อรันไฟล์ LNK จะเรียกใช้คำสั่ง PowerShell เพื่อดาวน์โหลดสคริปต์ PowerShell ขั้นตอนถัดไปจาก GitHub

- สคริปต์ PowerShell (First-Stage Loader) จะซ่อนหน้าต่างคอนโซล สร้างและเปิดเอกสารล่อ แจ้งผู้โจมตีผ่าน Telegram Bot API และหน่วงเวลา 444 วินาที

- หลังจากหน่วงเวลา สคริปต์ PowerShell จะรัน Visual Basic Script (SCRRC4ryuk.vbe) ที่โฮสต์อยู่บน GitHub เดียวกัน (Second-Stage Loader)

- VBScript จะประกอบเพย์โหลดขั้นตอนต่อไปในหน่วยความจำและพยายามยกระดับสิทธิ์ (UAC prompt) หากยังไม่มี

- มัลแวร์จะเพิ่มข้อยกเว้นใน Microsoft Defender, ปิดส่วนประกอบป้องกันของ Defender และใช้ defendnot เพื่อลงทะเบียนผลิตภัณฑ์ป้องกันไวรัสปลอมทำให้ Defender ปิดตัวเอง นอกจากนี้ยังถ่ายภาพหน้าจอทุก 30 วินาทีและส่งผ่าน Telegram

- ปิดใช้งานเครื่องมือดูแลระบบและวินิจฉัยของ Windows โดยการแก้ไข Registry และปรับเปลี่ยนกลไกการเชื่อมโยงไฟล์ (file association hijacking) เพื่อให้เหยื่อติดต่อผู้โจมตี

- ดาวน์โหลด Amnesia RAT (svchost.scr) จาก Dropbox เพื่อขโมยข้อมูลจากเบราว์เซอร์, กระเป๋าคริปโต, Discord, Steam, Telegram และข้อมูลระบบอื่นๆ รวมถึงภาพจากเว็บแคม เสียงไมโครโฟน และคลิปบอร์ด

- มัลแวร์เรียกค่าไถ่ที่ดัดแปลงจาก Hakuna Matata จะเข้ารหัสเอกสาร, ไฟล์เก็บถาวร, รูปภาพ, สื่อ, ซอร์สโค้ด และสินทรัพย์ของแอปพลิเคชัน รวมถึงแก้ไขที่อยู่กระเป๋าเงินดิจิทัลในคลิปบอร์ด

- ติดตั้ง WinLocker เพื่อจำกัดการโต้ตอบของผู้ใช้

Recommendations:

Short Term:

- เปิดใช้งาน Tamper Protection ใน Microsoft Defender เพื่อป้องกันการเปลี่ยนแปลงการตั้งค่าโดยไม่ได้รับอนุญาต

- เฝ้าระวังการเรียกใช้ API ที่น่าสงสัยหรือการเปลี่ยนแปลงบริการของ Microsoft Defender

Long Term:

- ให้ความรู้แก่ผู้ใช้งานเกี่ยวกับการโจมตีแบบฟิชชิ่งและการระบุไฟล์ LNK ที่เป็นอันตราย

- ใช้โซลูชัน Endpoint Detection and Response (EDR) ที่แข็งแกร่ง

- อัปเดตและแพตช์ระบบและซอฟต์แวร์ทั้งหมดอย่างสม่ำเสมอ

- เสริมสร้างการฝึกอบรมสร้างความตระหนักด้านความปลอดภัย

- ใช้งานการยืนยันตัวตนแบบหลายปัจจัย (MFA) ในทุกที่ที่ทำได้

- สำรองข้อมูลอย่างสม่ำเสมอ

- แบ่งส่วนเครือข่าย (Network Segmentation)

- ใช้หลักการสิทธิ์น้อยที่สุด (Principle of Least Privilege)

Source: https://thehackernews.com/2026/01/multi-stage-phishing-campaign-targets.html

Share this content: