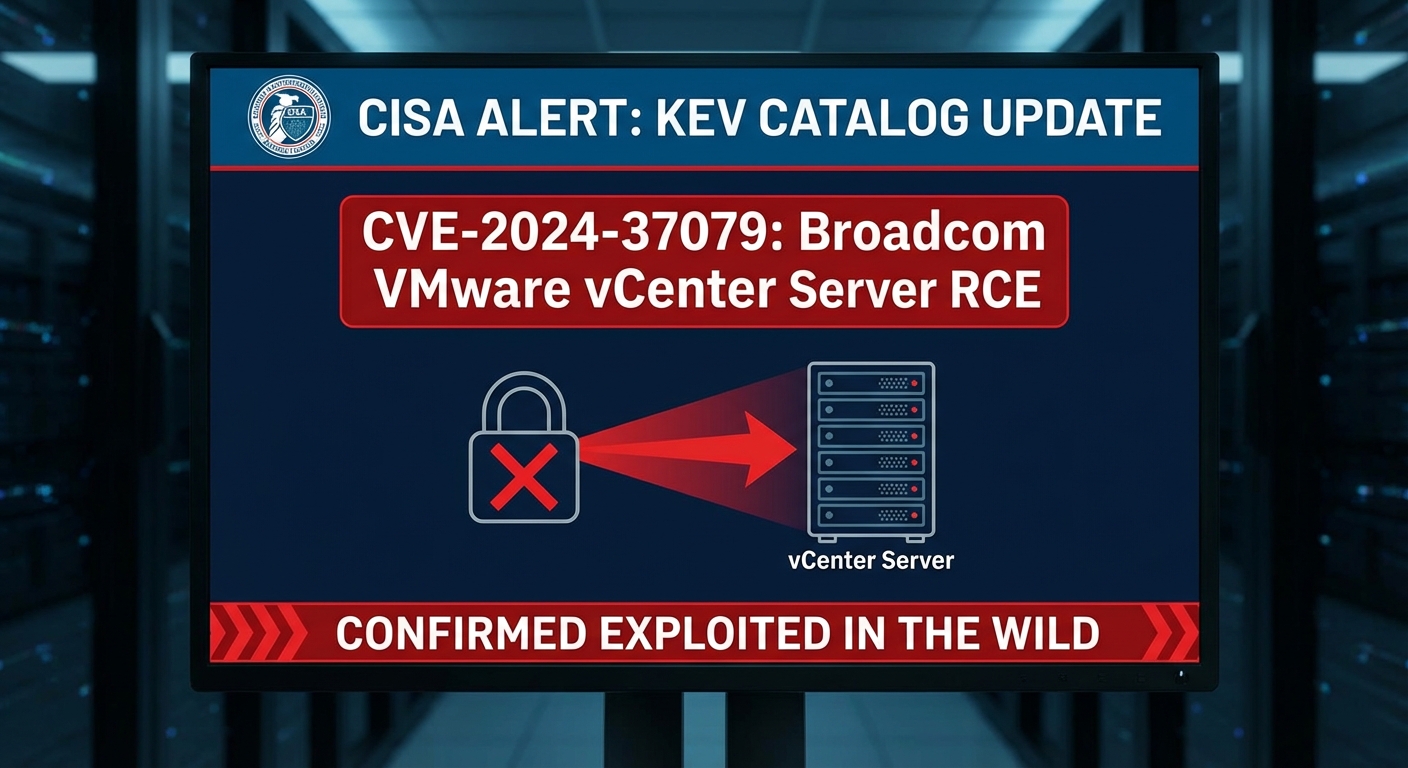

CISA ได้เพิ่มช่องโหว่ RCE (Remote Code Execution) ที่มีความรุนแรงสูง (CVE-2024-37079) ใน Broadcom’s VMware vCenter Server เข้าสู่บัญชีรายการช่องโหว่ที่ถูกใช้โจมตีแล้ว (Known Exploited Vulnerabilities – KEV) ซึ่งยืนยันว่าช่องโหว่นี้ถูกโจมตีจริงแล้ว การโจมตีนี้เป็นภัยคุกคามสำคัญต่อองค์กรที่ใช้ vCenter สำหรับการจัดการระบบเวอร์ชวลไลเซชัน

Severity: วิกฤต

System Impact:

- Broadcom’s VMware vCenter Server

- VMware vSphere environments (การถูกโจมตี vCenter Server อาจนำไปสู่การเคลื่อนไหวในแนวนอนทั่วทั้งโครงสร้างพื้นฐานเวอร์ชวลไลเซชัน)

Technical Attack Steps:

- ช่องโหว่เกิดจากปัญหา Out-of-bounds write (CWE-787) ในการทำงานของโปรโตคอล DCERPC (Distributed Computing Environment / Remote Procedure Calls)

- ผู้โจมตีที่ไม่ผ่านการตรวจสอบสิทธิ์ (unauthenticated attacker) สามารถส่งแพ็กเก็ตเครือข่ายที่สร้างขึ้นมาเป็นพิเศษไปยัง vCenter Server ได้โดยตรง

- การโจมตีประสบความสำเร็จทำให้สามารถรันโค้ดจากระยะไกล (Remote Code Execution – RCE) และอาจเข้าควบคุมระบบที่ได้รับผลกระทบได้อย่างสมบูรณ์

- ไม่จำเป็นต้องมีการโต้ตอบจากผู้ใช้ (user interaction) การโจมตีเป็นแบบเครือข่ายล้วนๆ

Recommendations:

Short Term:

- ทำการแพตช์ทันทีด้วยอัปเดตที่ Broadcom ได้จัดหาให้

- หากไม่มีการแก้ไข ให้หยุดการใช้งานผลิตภัณฑ์

Long Term:

- แบ่งส่วนเครือข่าย (Network Segmentation) เพื่อให้แน่ใจว่าอินเทอร์เฟซของ vCenter Server ไม่ได้เปิดเผยสู่สาธารณะอินเทอร์เน็ต

- จำกัดการเข้าถึงอินเทอร์เฟซการจัดการ vCenter ให้กับเครือข่ายผู้ดูแลระบบที่เชื่อถือได้เท่านั้น

- ติดตั้งระบบตรวจสอบการรับส่งข้อมูลเครือข่ายเพื่อตรวจจับทราฟฟิก DCERPC ที่ผิดปกติมุ่งเป้าไปยัง vCenter servers

- ตรวจสอบบันทึกการเข้าถึง (Audit access logs) เพื่อหาร่องรอยการพยายามเชื่อมต่อที่ไม่ได้รับอนุญาตไปยังอินเทอร์เฟซการจัดการ

Source: https://cybersecuritynews.com/vmware-vcenter-rce-vulnerability/

Share this content: