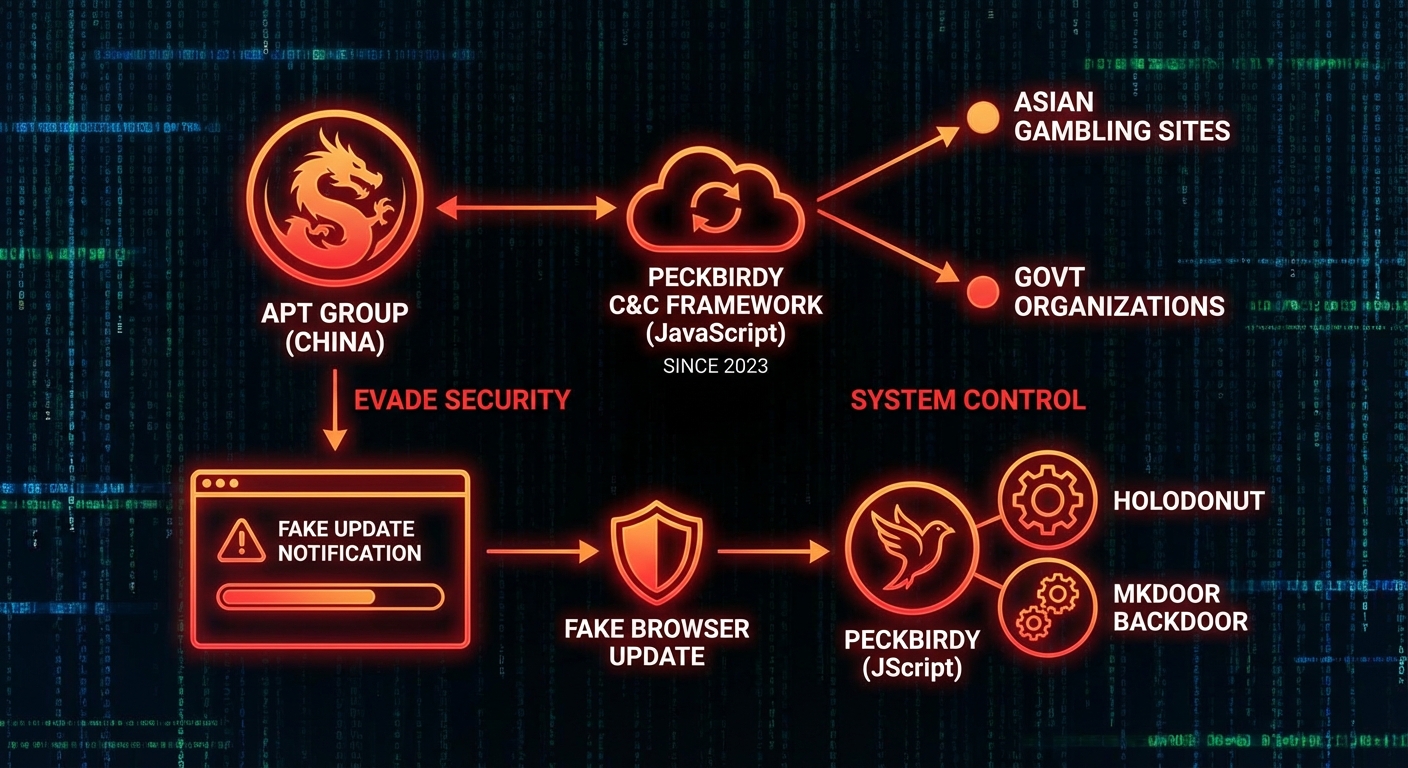

ตั้งแต่ปี 2023 กลุ่มแฮกเกอร์ที่เชื่อมโยงกับจีน (APT) ได้ใช้เฟรมเวิร์กมัลแวร์ PeckBirdy ซึ่งเป็นแพลตฟอร์ม Command-and-Control (C&C) ที่ใช้ JavaScript ในการโจมตีหลายรูปแบบ มุ่งเป้าหมายไปยังบริษัทการพนันและองค์กรภาครัฐในเอเชีย การโจมตีเริ่มต้นด้วยการฝังโค้ดที่เป็นอันตรายในเว็บไซต์ที่ผู้ใช้เยี่ยมชมเป็นประจำ และหลอกให้เหยื่อติดตั้งแบ็คดอร์ผ่านการอัปเดตเบราว์เซอร์ปลอม โดย PeckBirdy ยังมีการใช้ JScript ซึ่งเป็นภาษาเก่าเพื่อหลบเลี่ยงเครื่องมือรักษาความปลอดภัยที่มุ่งเน้นภัยคุกคามใหม่ๆ และยังมีการติดตั้งแบ็คดอร์เสริมอย่าง HOLODONUT และ MKDOOR เพื่อเพิ่มขีดความสามารถในการควบคุมระบบที่ถูกโจมตี

Severity: สูง

System Impact:

- ระบบปฏิบัติการ Windows (เนื่องจากการใช้ JScript)

- เว็บไซต์ที่ถูกฝังโค้ด (Gambling websites, Government organizations’ websites)

- เบราว์เซอร์ของผู้ใช้ (Google Chrome ปลอม)

- คอมพิวเตอร์และเครือข่ายของเหยื่อ (ควบคุมเต็มรูปแบบ, ขโมยข้อมูลประจำตัว, การเชื่อมต่อแบบ Reverse Shell)

- โครงสร้างพื้นฐานของอุตสาหกรรมการพนัน

- โครงสร้างพื้นฐานของหน่วยงานภาครัฐในเอเชีย

Technical Attack Steps:

- 1. การฝังโค้ดที่เป็นอันตราย: กลุ่มผู้โจมตีฝังโค้ด JavaScript ที่เป็นอันตรายลงในเว็บไซต์ที่ถูกบุกรุก ซึ่งส่วนใหญ่เป็นเว็บไซต์การพนันและของหน่วยงานภาครัฐในเอเชีย

- 2. การดาวน์โหลดเฟรมเวิร์ก PeckBirdy: เมื่อผู้ใช้เข้าชมเว็บไซต์ที่ถูกบุกรุก สคริปต์ที่ซ่อนอยู่จะดาวน์โหลดและเปิดใช้งานเฟรมเวิร์ก PeckBirdy ในพื้นหลังโดยที่ผู้ใช้ไม่รู้ตัว

- 3. การหลอกลวงด้วยการอัปเดตปลอม: PeckBirdy แสดงหน้าจออัปเดต Google Chrome ปลอมที่ดูน่าเชื่อถือเพื่อหลอกให้ผู้ใช้ดาวน์โหลดสิ่งที่ดูเหมือนแพตช์ซอฟต์แวร์ที่ถูกต้อง

- 4. การติดตั้งแบ็คดอร์: ผู้ใช้ที่ไม่สงสัยดาวน์โหลดและรันไฟล์อัปเดตปลอม ซึ่งจริงแล้วคือโปรแกรมแบ็คดอร์ที่ซับซ้อน ทำให้ผู้โจมตีสามารถควบคุมระบบของเหยื่อได้อย่างสมบูรณ์

- 5. การสร้างตัวระบุเฉพาะและการคงอยู่: PeckBirdy สร้างตัวระบุเฉพาะสำหรับคอมพิวเตอร์ที่ติดเชื้อโดยการดึงข้อมูลฮาร์ดแวร์จากเมนบอร์ดและฮาร์ดไดรฟ์ จากนั้นแปลงเป็น ID ที่เข้ารหัสและจัดเก็บไว้ในไฟล์ที่ซ่อนอยู่เพื่อคงการเข้าถึงในอนาคต

- 6. การสื่อสารกับเซิร์ฟเวอร์ C&C: มัลแวร์สื่อสารกับเซิร์ฟเวอร์ Command-and-Control (C&C) โดยใช้โปรโตคอลที่เข้ารหัส เพื่อรับคำสั่งใหม่ๆ และหลบเลี่ยงการตรวจจับการจราจรเครือข่ายที่น่าสงสัย

- 7. การติดตั้งแบ็คดอร์เสริม: PeckBirdy ส่งแบ็คดอร์รอง เช่น HOLODONUT และ MKDOOR เพื่อขยายขีดความสามารถของผู้โจมตีในการรันคำสั่งตามอำเภอใจ ขโมยข้อมูลประจำตัว และสร้างการเชื่อมต่อ Reverse Shell เพื่อเข้าถึงเครือข่ายที่ถูกบุกรุก

Recommendations:

Short Term:

- ไม่ดาวน์โหลดการอัปเดตซอฟต์แวร์จากแหล่งที่ไม่เป็นทางการหรือจากการแจ้งเตือนที่ไม่คาดคิด

- ตรวจสอบและยืนยันการอัปเดตซอฟต์แวร์ผ่านช่องทางที่เป็นทางการเท่านั้น

- แยกการเชื่อมต่อระบบที่ถูกบุกรุกออกจากเครือข่ายทันที

- ดำเนินการตามขั้นตอนการตอบสนองต่อเหตุการณ์ (Incident Response) อย่างเร่งด่วน

Long Term:

- ติดตั้งและใช้โซลูชัน Endpoint Detection and Response (EDR) ขั้นสูง

- ให้ความรู้แก่พนักงานอย่างต่อเนื่องเกี่ยวกับกลวิธี Social Engineering โดยเฉพาะการหลอกลวงด้วยการอัปเดตซอฟต์แวร์ปลอม

- อัปเดตระบบปฏิบัติการ ซอฟต์แวร์ และแอปพลิเคชันทั้งหมดให้เป็นเวอร์ชันล่าสุดและแพตช์อย่างสม่ำเสมอ

- ใช้เครื่องมือตรวจสอบเครือข่าย (Network Monitoring) ที่แข็งแกร่งเพื่อตรวจจับการจราจรที่ผิดปกติ

- ใช้การควบคุมการเข้าถึงที่เข้มงวดและเปิดใช้งานการยืนยันตัวตนแบบหลายปัจจัย (MFA) สำหรับทุกบัญชี

- สำรองข้อมูลสำคัญอย่างสม่ำเสมอและตรวจสอบความถูกต้องของข้อมูลที่สำรองไว้

- พิจารณาใช้โซลูชันการกรองเว็บและอีเมลเพื่อบล็อกเนื้อหาที่เป็นอันตราย

Source: https://cybersecuritynews.com/china-aligned-apts-use-peckbirdy-cc-framework/

Share this content: