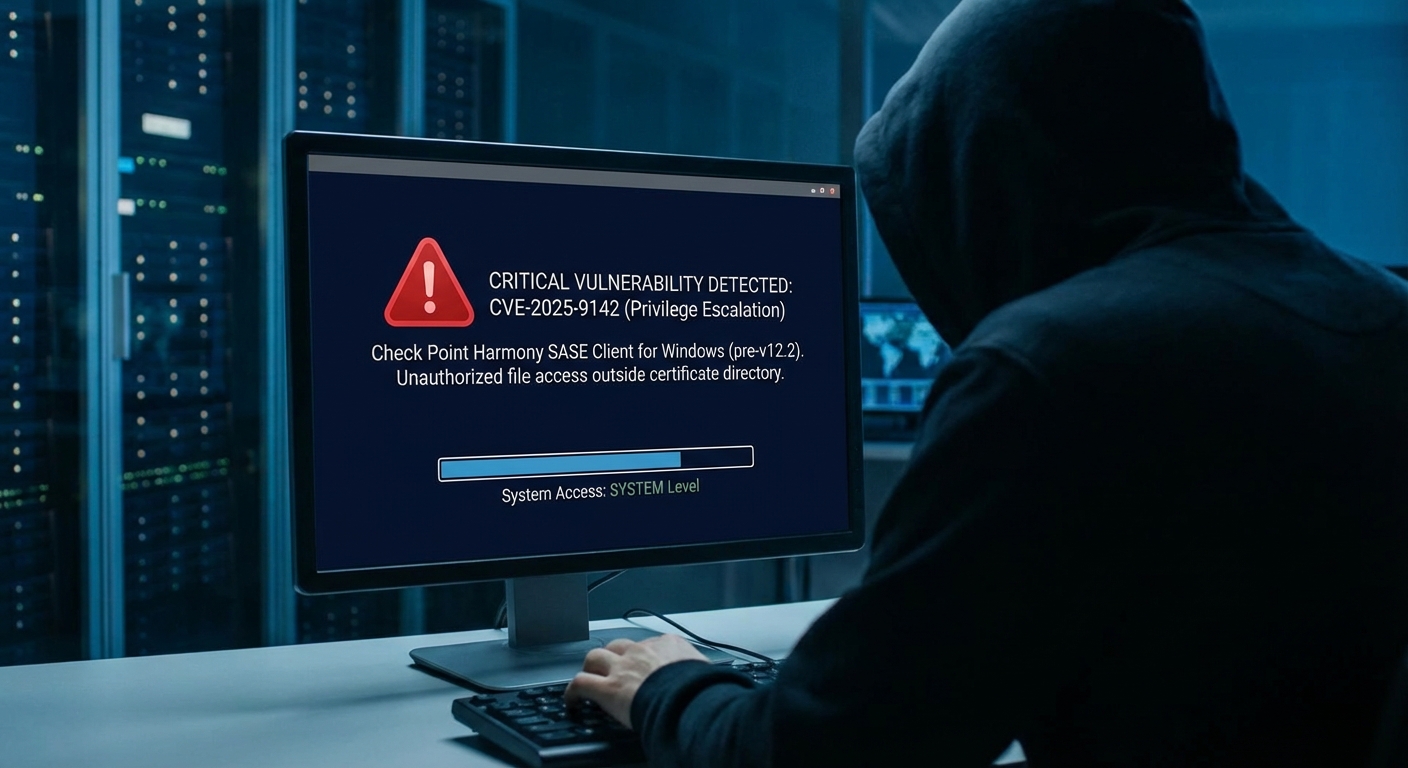

ช่องโหว่การยกระดับสิทธิ์ (privilege-escalation) ที่สำคัญถูกค้นพบในซอฟต์แวร์ไคลเอนต์ Check Point Harmony SASE (Secure Access Service Edge) สำหรับ Windows เวอร์ชันก่อน 12.2 ช่องโหว่ CVE-2025-9142 นี้เปิดโอกาสให้ผู้โจมตีภายในระบบสามารถเขียนหรือลบไฟล์นอก Directory ที่กำหนดไว้สำหรับ Certificate ซึ่งอาจนำไปสู่การประนีประนอมระบบในระดับ SYSTEM ได้

Severity: Critical

System Impact:

- Check Point Harmony SASE Windows client software (เวอร์ชันต่ำกว่า 12.2)

- Service component of Perimeter81 software (Perimeter81.Service.exe) ที่ทำงานด้วยสิทธิ์ SYSTEM

Technical Attack Steps:

- ผู้โจมตีลงทะเบียนโดเมนการรับรองความถูกต้องที่เป็นอันตราย (rogue authentication domain) ซึ่งผ่านการตรวจสอบรายการที่อนุญาต (whitelist) ของไคลเอนต์

- ผู้โจมตีสร้าง JWT (JSON Web Token) ที่แก้ไขโดยมีการใช้ Directory Traversal (เช่น ../../../) ในช่อง Tenant ID

- JWT ที่ถูกแก้ไขนี้ถูกส่งไปยังส่วนประกอบบริการของ Perimeter81 (Perimeter81.Service.exe) ผ่านการเรียก IPC โดยไม่มีการตรวจสอบลายเซ็นที่เหมาะสม

- บริการ Perimeter81 สร้างโครงสร้างโฟลเดอร์นอกตำแหน่งที่ตั้งที่ตั้งใจไว้ตามคำสั่งของผู้โจมตี

- ผู้โจมตีใช้เทคนิค Symbolic Link Injection โดยสร้าง Symlink ที่ชี้ไปยัง Directory ระบบที่สำคัญ เช่น C:\Windows\System32

- เมื่อฟังก์ชัน GenerateAndLoadCertificates() ทำงาน จะเขียน Client Certificate ไปยัง Directory ที่ถูกควบคุมโดยผู้โจมตี (ซึ่งตอนนี้ชี้ไปที่ Directory ระบบ) ด้วยสิทธิ์ SYSTEM

- ผู้โจมตีสามารถเขียนทับไฟล์ระบบที่สำคัญหรือฉีด DLL ที่เป็นอันตรายเข้าไปยังตำแหน่งที่ตั้งของระบบได้

- เมื่อบริการ Perimeter81 เริ่มต้นใหม่ จะโหลด DLL ที่เป็นอันตรายที่ถูกฉีดเข้าไป ทำให้ผู้โจมตีสามารถรันโค้ดด้วยสิทธิ์ระดับ SYSTEM ได้

Recommendations:

Short Term:

- อัปเกรด Harmony SASE Agent ทันทีเป็นเวอร์ชัน 12.2 หรือใหม่กว่า

- จำกัดการเข้าถึงระดับผู้ดูแลระบบในเครื่อง (local administrative access)

Long Term:

- ใช้การทำ Whitelisting แอปพลิเคชันเพื่อป้องกันการฉีด DLL ที่ไม่ได้รับอนุญาต

- ตรวจสอบและปรับปรุงการตรวจสอบ JWT (JSON Web Token) เพื่อให้มั่นใจว่ามีการตรวจสอบลายเซ็นที่เหมาะสม

Source: https://cybersecuritynews.com/check-point-harmony-windows-client-vulnerability/

Share this content: