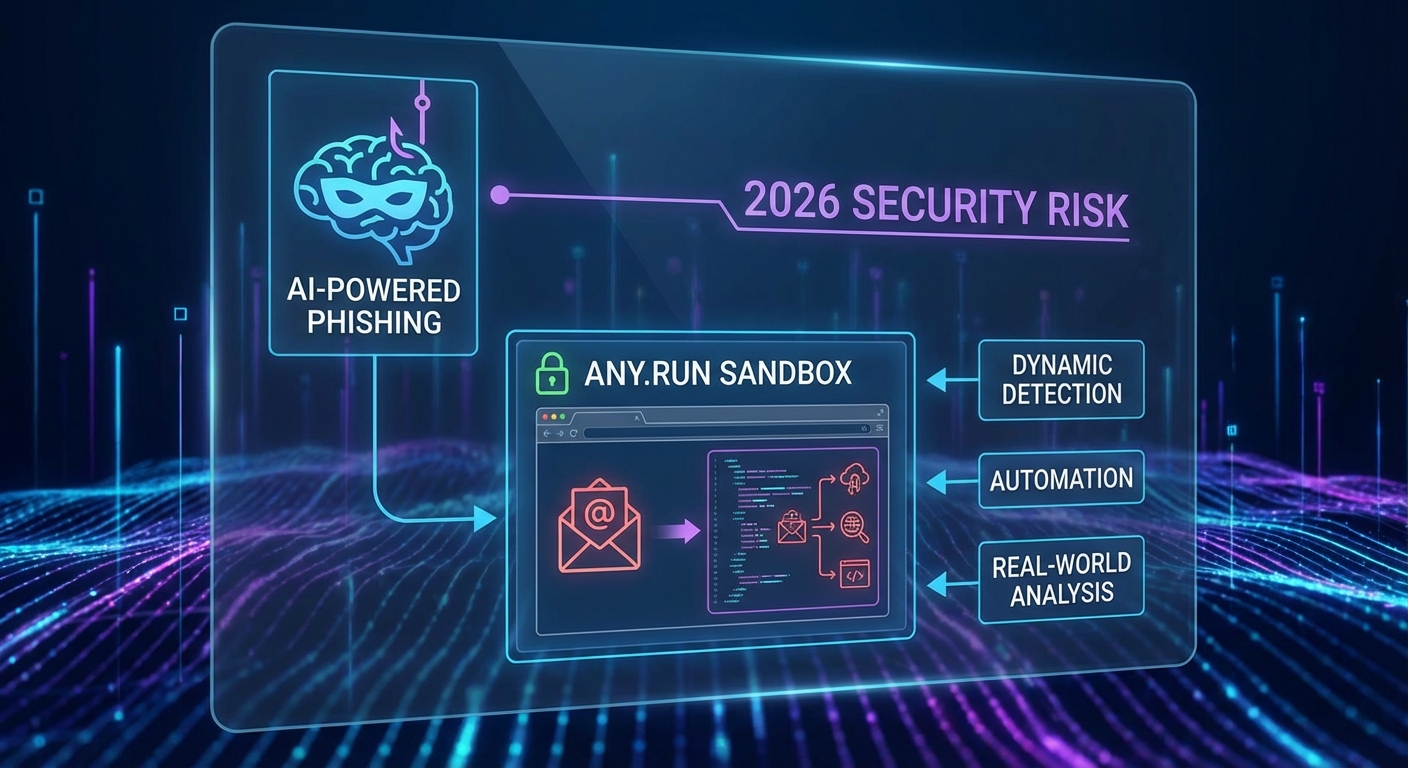

ข่าวนี้เน้นย้ำว่าการโจมตีฟิชชิ่งที่ขับเคลื่อนด้วย AI จะกลายเป็นความเสี่ยงด้านความปลอดภัยที่ใหญ่ที่สุดสำหรับบริษัทในปี 2026 โดยระบุว่าการโจมตีเหล่านี้มีความซับซ้อน เขียนอย่างดี และตรวจจับได้ยากกว่าวิธีฟิชชิ่งแบบดั้งเดิม เครื่องมือรักษาความปลอดภัยแบบคงที่มักจะพลาดการโจมตีเหล่านี้เนื่องจากเนื้อหาที่เปลี่ยนแปลงตลอดเวลา พฤติกรรมที่เป็นอันตรายที่ซ่อนอยู่ และการโหลดหน้าฟิชชิ่งแบบไดนามิก บทความนำเสนอโซลูชันคือการใช้แซนด์บ็อกซ์สมัยใหม่ เช่น ANY.RUN ที่ผสานรวมการโต้ตอบและระบบอัตโนมัติ เพื่อเปิดเผยห่วงโซ่การโจมตีฟิชชิ่งได้อย่างรวดเร็วในสภาพแวดล้อมจริง ซึ่งช่วยให้ทีมรักษาความปลอดภัยสามารถตัดสินใจได้อย่างรวดเร็วและเพิ่มประสิทธิภาพการทำงานของทีม

Severity: วิกฤต

System Impact:

- ระบบรักษาความปลอดภัยขององค์กร

- เครื่องมือรักษาความปลอดภัยแบบดั้งเดิม (Static detection tools)

- Microsoft 365 (สำหรับกรณีการขโมยข้อมูลประจำตัว)

- เวิร์กโฟลว์ของศูนย์ปฏิบัติการความปลอดภัย (SOC workflow)

Technical Attack Steps:

- การโจมตีฟิชชิ่งที่ขับเคลื่อนด้วย AI สร้างอีเมลที่ดูเป็นมืออาชีพและเขียนอย่างดี ซึ่งคล้ายกับการสื่อสารทางธุรกิจจริง

- อีเมลเหล่านี้มีพฤติกรรมที่เป็นอันตรายซ่อนอยู่เบื้องหลังการเปลี่ยนเส้นทาง (redirects) ซึ่งจะปรากฏขึ้นในเบราว์เซอร์จริงเท่านั้น

- หน้าฟิชชิ่งสุดท้ายจะโหลดแบบไดนามิก มักจะหลังจากตรวจสอบเวลาหรือตำแหน่งที่ตั้ง ทำให้เครื่องมือแบบคงที่ตรวจจับได้ยาก

- การตรวจสอบด้วยสายตาและโครงสร้างของเนื้อหาเริ่มต้นจะดูสะอาดตา จนกว่าจะมีการโต้ตอบจากผู้ใช้

- (ตัวอย่าง) การโจมตีฟิชชิ่งมุ่งเป้าไปที่ผู้ใช้ในบริษัท โดยกรองโดเมนอีเมลฟรีออกไป

- จุดเริ่มต้นของการโจมตีคือลิงก์ไฟล์ LinkedIn Drive

- เนื้อหาฟิชชิ่งถูกโฮสต์บน AWS CloudFront ซึ่งเป็นบริการคลาวด์ที่น่าเชื่อถือ

- ผู้ใช้คลิกโต้ตอบ และถูกเปลี่ยนเส้นทางไปยังหน้าเข้าสู่ระบบ Microsoft 365 ปลอม

- เป้าหมายคือการขโมยข้อมูลประจำตัวขององค์กร

Recommendations:

Short Term:

- นำโซลูชันแซนด์บ็อกซ์ที่ทันสมัย (เช่น ANY.RUN) มาใช้สำหรับการวิเคราะห์แบบเรียลไทม์

- ใช้การวิเคราะห์แบบโต้ตอบภายในแซนด์บ็อกซ์เพื่อกระตุ้นพฤติกรรมที่เป็นอันตรายที่ซ่อนอยู่ด้วยตนเอง

- ทำให้ขั้นตอนการวิเคราะห์ที่ใช้เวลานานเป็นอัตโนมัติ (เช่น การแก้ CAPTCHA, การนำทางหลายขั้นตอน, การเปิดลิงก์ที่ซ่อนอยู่, การแตก URL จาก QR Code) โดยใช้ความสามารถของแซนด์บ็อกซ์

Long Term:

- เปลี่ยนจากการตรวจจับแบบคงที่ไปสู่แนวทางการรักษาความปลอดภัยที่เน้นพฤติกรรม

- ใช้ประโยชน์จากแพลตฟอร์มข่าวกรองภัยคุกคามระดับโลก (ที่รวมเข้ากับแซนด์บ็อกซ์) เพื่อระบุความซ้ำซ้อนของการโจมตีและแคมเปญ

- เสริมสร้างศักยภาพทีมรักษาความปลอดภัยด้วยเครื่องมือที่ให้ข้อมูลบริบทที่สมบูรณ์ (ไทม์ไลน์พฤติกรรม, แผนที่ IOC, การเรียกเครือข่าย) เพื่อการตัดสินใจบนหลักฐานที่ชัดเจน

- มุ่งเน้นการลดเวลาตอบสนองเฉลี่ย (MTTR) และลดภาระงานของนักวิเคราะห์ผ่านเครื่องมือวิเคราะห์ที่มีประสิทธิภาพ

Source: https://cybersecuritynews.com/ai-phishing-security/

Share this content: